企業遭遇到網路駭客攻擊事件越來越多,本文將介紹無密碼身分登入驗證管理,可無痛整合各種應用情境的雙因素認證方式,加強使用生物辨識,確保人證合一,完整解決複雜密碼的疲勞問題,並符合各項國際資安標準。

企業為了增強內部資安的管理,通常會導入資安國際標準ISO27001等認證,在認證管理要求下,需要加強使用者密碼強度以及密碼規則,卻造成使用者的麻煩,常常為了符合密碼強度,卻連自己的密碼都記不住,不得已將複雜難記的密碼抄寫後貼在電腦旁,或是為了避免遺忘各系統密碼永遠使用同一組,而造成撞庫攻擊的資安危險。

疫情改變社會的工作型態,同時加速推動數位轉型,以建構企業營運的韌性。企業勢必採取混合辦公模式,在資安威脅事件暴增,駭客攻擊手法持續進化的壓力下,網路環境的日趨複雜,讓企業資安面臨前所未有的重大挑戰,如何讓資訊系統持續正常運作,是企業永續經營的關鍵。

居家辦公(Work From Home,WFH)須採用虛擬私人網路(Virtual Private Network,VPN)、雲端或各種遠端工具,在連線時間變長、使用者變多、流量變高的狀況下,資安的風險也隨之放大,駭客盯上居家辦公的弱點,對於VPN設備的攻擊、竊密、破解紛紛出籠,出現重大資安破口。以資安面來說,帳號密碼一向是最弱的環節,任何複雜的密碼也可能會被駭客竊取,進而偽裝成合法身分者來連線,單純地加強密碼已經無法完全保證資訊安全。

而從管理層面看來,人員權限控管實屬不易,常有離職員工依然可以登入企業內部權限的狀況,尤其在遠端工作的狀態下,連線身分也存有疑慮,因為無法真正確認另一端的登入對象的身分以及裝置的狀況,且外部人員帳號密碼共用也多有發生,提供給合作廠商的帳號密碼可能多人共用,合作結束時也持續保有權限等等,都有可能造成企業重大損失,而基於前列原因,企業資安部門勢必急須著重如何「提高身分登入的安全強度」。

相關背景知識介紹

接下來,先介紹與密碼相關的幾項背景知識。

PKI(Public Key Infrastructure)

由近代密碼學理論產生,為符合現在網路環境的安全需求,PKI(Public Key Infrastructure)包含一支公開金鑰(Public Key)與一支私密金鑰(Private Key),公鑰可以公開給大眾知道,私鑰由持有者保管。經由公私鑰的運作,可以協助在網路上檢驗身分、資料保護以及資料不可竄改的需求。為達到互通且可以被驗證,PKI國際已有明確定義了數位憑證和公開金鑰各項標準或協議、安全服務與架構。

雙因素認證(2FA)

身分認證就是要確認服務的請求是由本人所發出,要怎麼在網路上辨認出是本人,這個認證必須要有唯一性,不會與其他人重複,或是被駭客竊取利用。現今的網路資安問題,密碼是很容易被竊取盜用,單純使用帳號密碼,已經無法正確識別身分,因此必須採用「雙因素認證」(Two-Factor Authentication,2FA)來確保使用者的身分存取的權限。

其主要可以分成三種認證方式:

‧一種是你已經知道的,如密碼或PIN。

‧一種是你已經有的,例如手機或是特殊的USB鑰匙。

‧一種是你與生俱來的,例如指紋或是其他特徵。

FIDO(Fast IDentity Online)

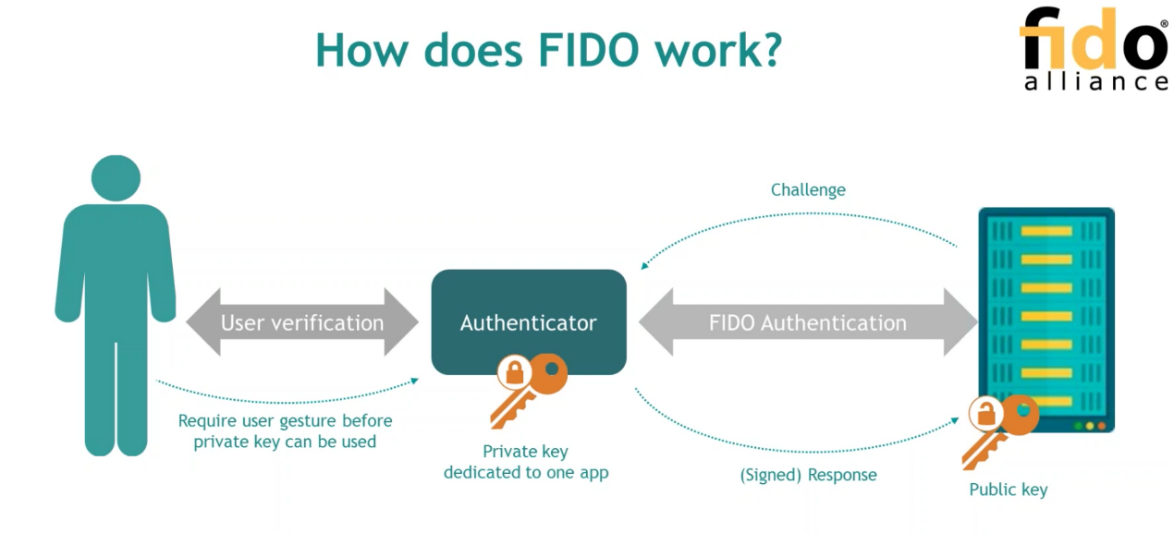

FIDO是指由同名的非營利組織FIDO聯盟所訂定的一套網路識別標準,意在確保登入流程中伺服器及終端裝置協定的安全性。而這套識別標準透過公開金鑰加密(Public Key Cryptography)的架構進行雙因素驗證(2FA)以及生物辨識登入來強力且嚴密地保護雲端帳號。FIDO運作流程如圖1所示,使用者須要被認證可以使用私鑰,與伺服器端使用挑戰與回應認證(Challenge–response Authentication)的模式,經由電子簽章的形式進行與伺服器的驗證。

圖1 FIDO運作方式。(圖片來源:FIDO Alliance)。

圖1 FIDO運作方式。(圖片來源:FIDO Alliance)。

FIDO2(Fast Identity Online II)

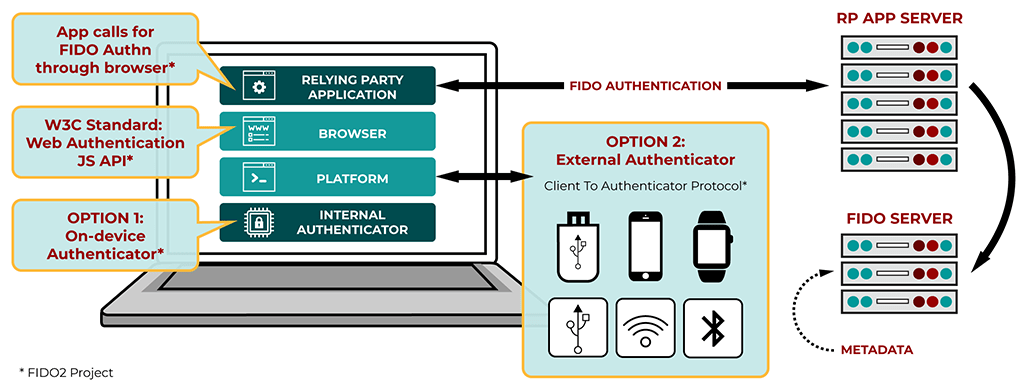

FIDO2是由W3C的網路驗證(Web Authentication,WebAuthn)規格與FIDO的客戶端至驗證器協定(Client-to-Authenticator Protocol,CTAP)所組成,內容包含無密碼登入以及雙因素驗證,讓使用者在PC或行動設備中都可執行網路服務的身分驗證。最大的特色是支援了各大瀏覽器,包含Google Chrome、Mozilla Firefox、Microsoft Edge以及Apple Safari等網頁瀏覽器,如圖2所示。

圖2 FIDO2運作方式。(圖片來源:FIDO Alliance)。

圖2 FIDO2運作方式。(圖片來源:FIDO Alliance)。

WebAuthn定義了一個標準化的Web API,被瀏覽器或相關的網路平台架構支援,以讓網路服務能使用FIDO驗證;CTAP則允許諸如手機或FIDO安全鑰匙等外部裝置能搭配WebAuthn使用,以作為應用程式或網路服務的身分驗證器。這樣的協議能讓使用者在更多的平台及裝置上透過FIDO2標準進行身分驗證,拉開無密碼時代的序幕。

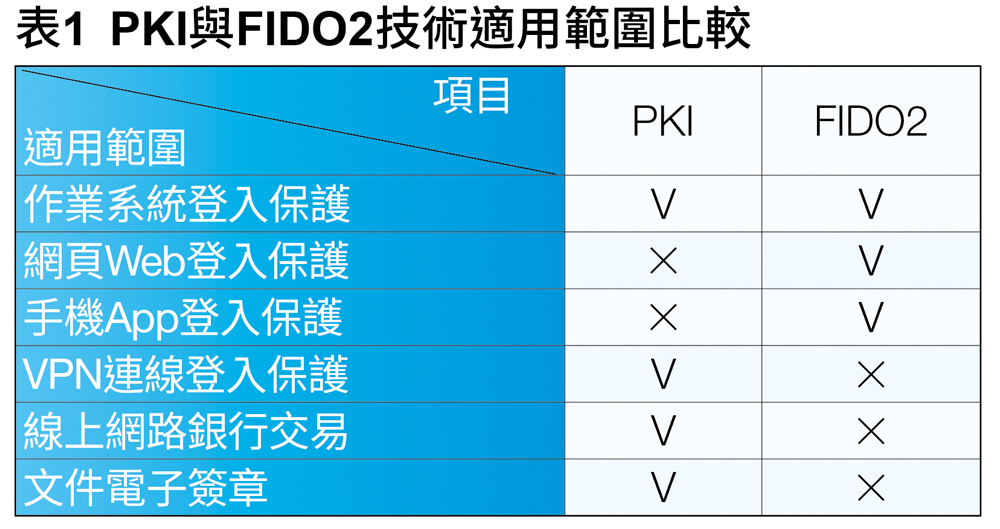

表1是PKI與FIDO2技術適用範圍的比較,可做參考。

安全晶片(Secure Element)

安全晶片是設計用來保護私鑰,避免私鑰被竊取,由安全晶片保護的私鑰可被安全地保護在其安全區域,只能由安全晶片擁有者經過身分驗證後才能解密、讀取,安全晶片提供了使用者私鑰保存的安全方法,避免只能是軟體方式保存,容易被駭客竊取。如果外部設備被駭客入侵或者系統被破壞,儲存在安全晶片中的私鑰都會被損毀無法被使用。

由安全晶片保護的資料會非常安全,新興的生物識別訊息(包括指紋等)非常敏感重要的訊息都可以被儲存在安全晶片上,確保無法被他人偷取。

安全金鑰(USB Token)

為了避免駭客取得密碼後就可以登入系統,使用者手上必須有一個額外的安全設備,設備包含安全晶片可保護使用者的私鑰,當使用者需要登入時,才將安全金鑰USB Token接上電腦、連上網路,完成雙因素認證,使用完畢立刻從電腦移除,如圖3所示。平常安全金鑰USB Token不接觸網路,冷熱分離的裝置,可以有效避免駭客竊取私鑰或是個人資料,此設備通常符合PKI或是FIDO2國際標準。

圖3 KX901 USB Token安全金鑰。

圖3 KX901 USB Token安全金鑰。

各種應用場景說明

接著,示範如何保護Windows AD特權帳號與Linux SSH特權帳號,以及Microsoft、Google、Facebook等各種雲端帳號。

Windows AD特權帳號保護

Windows AD(Active Directory)作為管控企業內部電腦的集中管理服務,透過AD管理者可以方便地控管企業的電腦,協助使用者安裝軟體或是修復電腦問題,因此管理者的帳號是駭客的頭號目標,駭客取得管理者特權帳號權限,進而發動各種攻擊,感染企業的全部電腦設備。

導入特權帳號的雙因素認證保護,可以有效避免駭客輕鬆取得密碼後,直接入侵到系統。

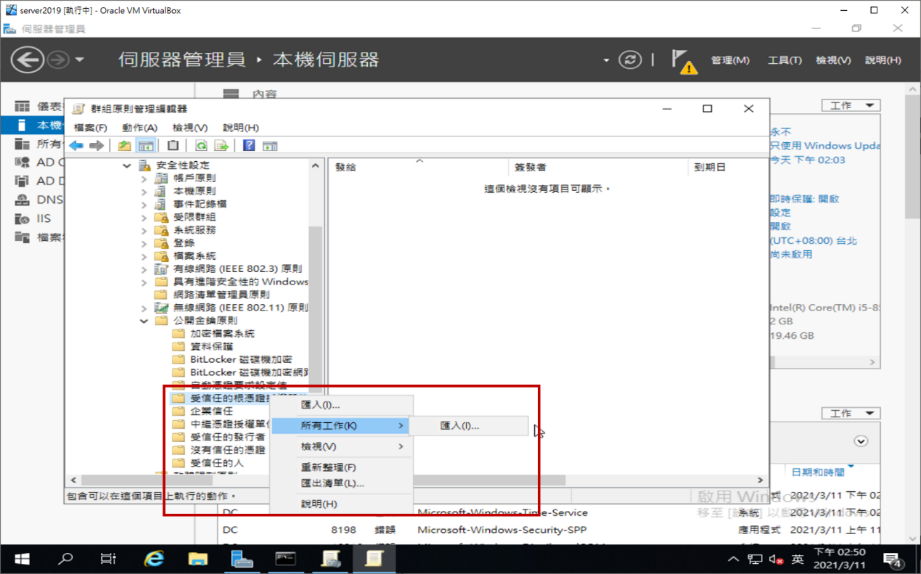

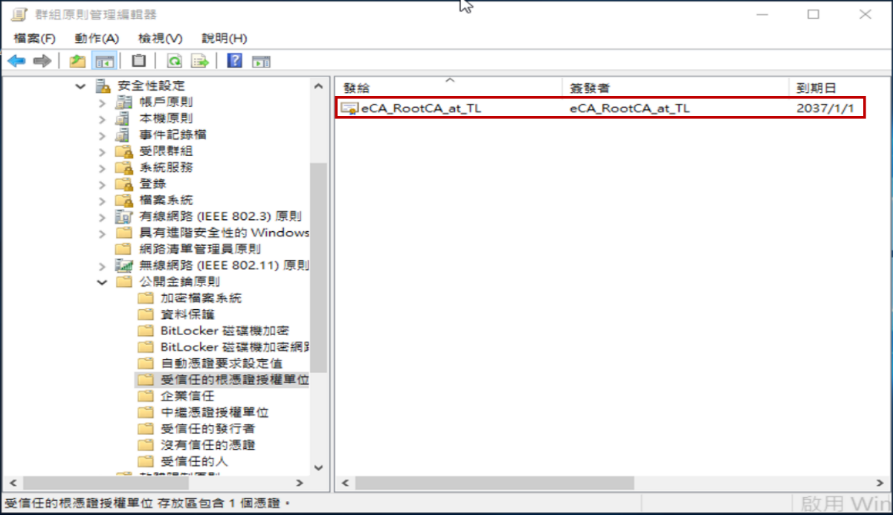

先將信任PKI憑證新增到AD群組原則物件中的根信任,如圖4~5所示。

圖4 設定AD信任憑證。

圖4 設定AD信任憑證。

圖5 匯入信任憑證完成。

圖5 匯入信任憑證完成。

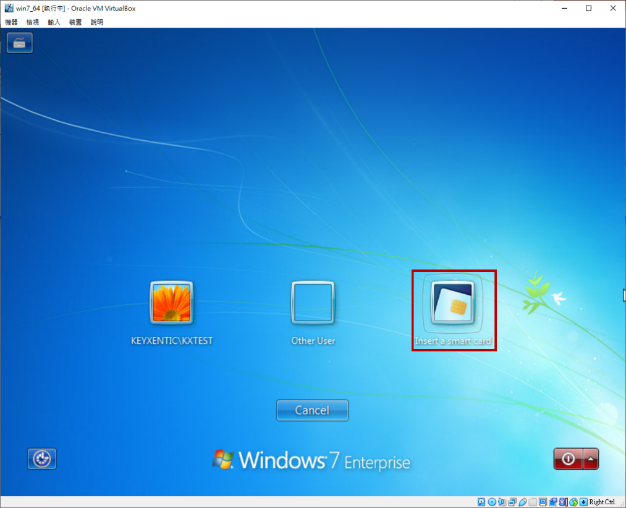

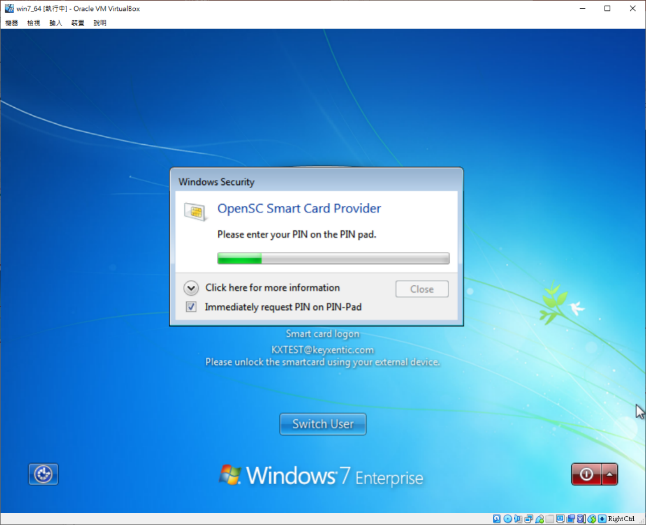

系統就會顯示使用安全金鑰USB Token登入,等待使用者按壓指紋認證,如圖6~7所示。

圖6 系統顯示安全金鑰USB Token登入選項。

圖6 系統顯示安全金鑰USB Token登入選項。

圖7 等待使用者按壓指紋認證。

圖7 等待使用者按壓指紋認證。

Linux SSH特權帳號保護

Linux主要是企業內部伺服器的作業系統,容易被植入後門程式,讓使用者下載或被用於惡意挖礦。PAM是獨立系統,負責Linux伺服器上的大多數身分驗證,為SSH加上雙因素認證2FA的設定,可以有效保護系統。

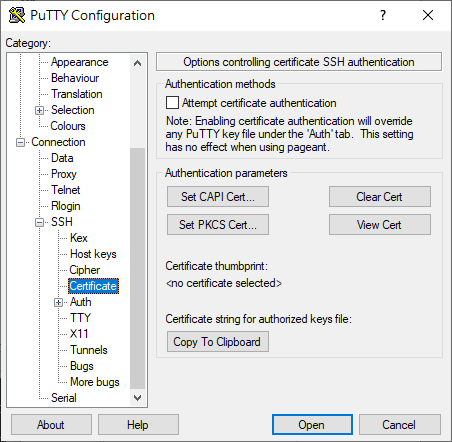

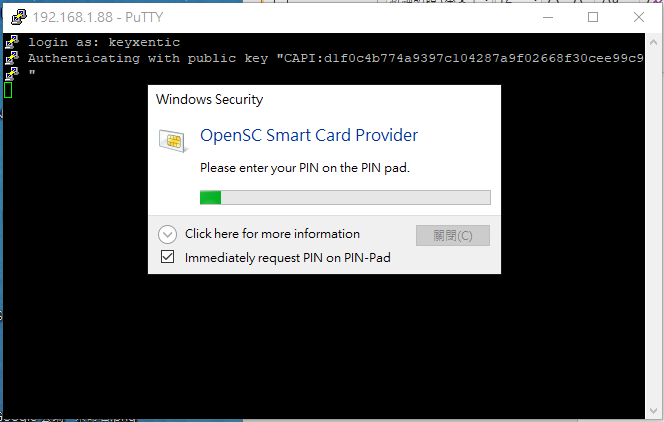

首先,透過PuTTY CAC,在安全金鑰USB Token內產生Authorized Keys,如圖8所示。再將Authorized Keys放置Server端,接著登入Server端,先檢查Server端內是否存在一個名為「.ssh」的資料夾,可使用下面指令查詢:

圖8 PuTTY設定USB Token登入。

圖8 PuTTY設定USB Token登入。

ls a

若資料夾尚未存在,請建立一個「.ssh」資料夾:

mkdir .ssh

然後,將剛剛傳送到Server端的檔案移到「.ssh」資料夾,並將檔名改為「authorized_keys」:

mv ~/ file_name ~/.ssh/authorized_keys

最後,藉由PuTTY程式來連結安全金鑰USB Token,並且按下指紋認證SSH連線,如圖9所示。

圖9 等待按壓指紋登入。

圖9 等待按壓指紋登入。

保護各種雲端帳號

接著,示範如何保護Microsoft、Google以及Facebook帳號。

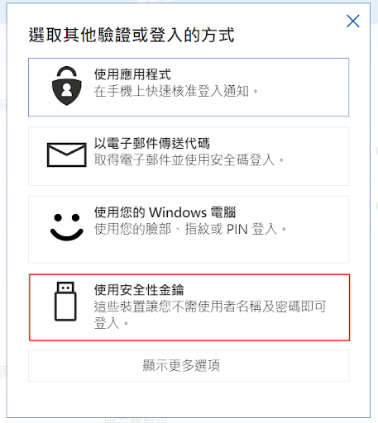

先登入Microsoft的設定選項,選擇「使用安全性金鑰」(USB Token),如圖10所示。

圖10 選擇增加安全性金鑰登入。

圖10 選擇增加安全性金鑰登入。

然後,準備好安全性金鑰USB Token(例如KX901),接到電腦上即可,如圖11所示。

圖11 設定USB Token安全性金鑰。

圖11 設定USB Token安全性金鑰。

登入Google之後,在設定選項中,接著選擇使用安全金鑰USB Token,如圖12~13所示。

圖12 選擇增加安全性金鑰登入。

圖12 選擇增加安全性金鑰登入。

圖13 設定USB Token登入。

圖13 設定USB Token登入。

緊接著,再選擇USB Token種類,如圖14所示。

圖14 選擇USB Token種類。

圖14 選擇USB Token種類。

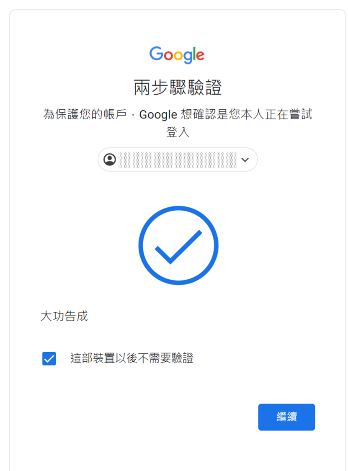

如圖15所示,這樣就完成設定了。

圖15 完成設定。

圖15 完成設定。

登入Facebook後,只要在設定雙重驗證2FA選項上,選擇使用安全性金鑰USB Token就行了,如圖16~17所示。

圖16 選擇增加安全性金鑰登入。

圖16 選擇增加安全性金鑰登入。

圖17 設定安全性金鑰。

圖17 設定安全性金鑰。

結語

無密碼認證將成為未來身分認證的主要方式,簡單智慧便利,可降低使用者對於記憶密碼成本,按壓指紋即可安全登入,並可減少資訊部門人員管理登入身分的工作量,節省時間與資源。強化帳號登入的安全性,能避免網路釣魚及鍵盤側錄竊取帳號密碼及其他攻擊,整合實體安全金鑰並以指紋身分識別進行登入,確保本人隨身攜帶,瞬間增強企業資安強度。

在國際大廠的推動下,符合國際標準FIDO2,可無痛整合企業各種應用情境的雙因素認證,只須開啟登入裝置或網頁的2FA雙因素驗證,並在登入的同時,插入安全金鑰執行2FA雙因素驗證即可,輕鬆掌握,完美確保登入人員的身分及權限,更可確保行為的不可否認性。對於管理人員更能簡化管理機制,解決外部廠商帳號密碼多人共用等問題,實現安全且便利的登入管理,進而提高企業生產力。

<本文作者:社團法人台灣E化資安分析管理協會(ESAM, https://www.esam.io/)關楗股份有限公司(KeyXentic Inc, https://www.keyxentic.com/) 成立於2017年由專業資訊安全團隊組成,致力於安全晶片的相關應用,主要提供身分驗證、認證、授權及雲端資料加密等解決方案。>