為了確保傳統單體式應用系統演進到分散式的微服務架構時,相關的安全與合規性檢查機制也能同步跟進,市場上開始出現雲端原生應用保護平台(CNAPP),在建構與部署的工作流程中增添資安控管機制,降低整體風險性。

根據Gartner日前發布的最新預測,全球公有雲服務的支出在今年(2023年)將增長21.7%,總金額達到5,973億美元,較2022年的4,910億美元明顯增加。在Gartner細分的公有雲服務類型中,SaaS仍然占比最大(1,970億美元),但是預計增長最高的是IaaS,達到30.9%,其次是PaaS的24.1%。

Gartner進一步預測,到2026年將有75%的組織採用以雲端為基礎的數位轉型模式。IaaS未來的增長將由客戶體驗、數位和業務成果、虛擬應用所驅動,例如聊天機器人、數位雙生等應用場景,須仰賴雲端基礎架構打造平台服務,才足以因應高運算與儲存資源的擴充需求。

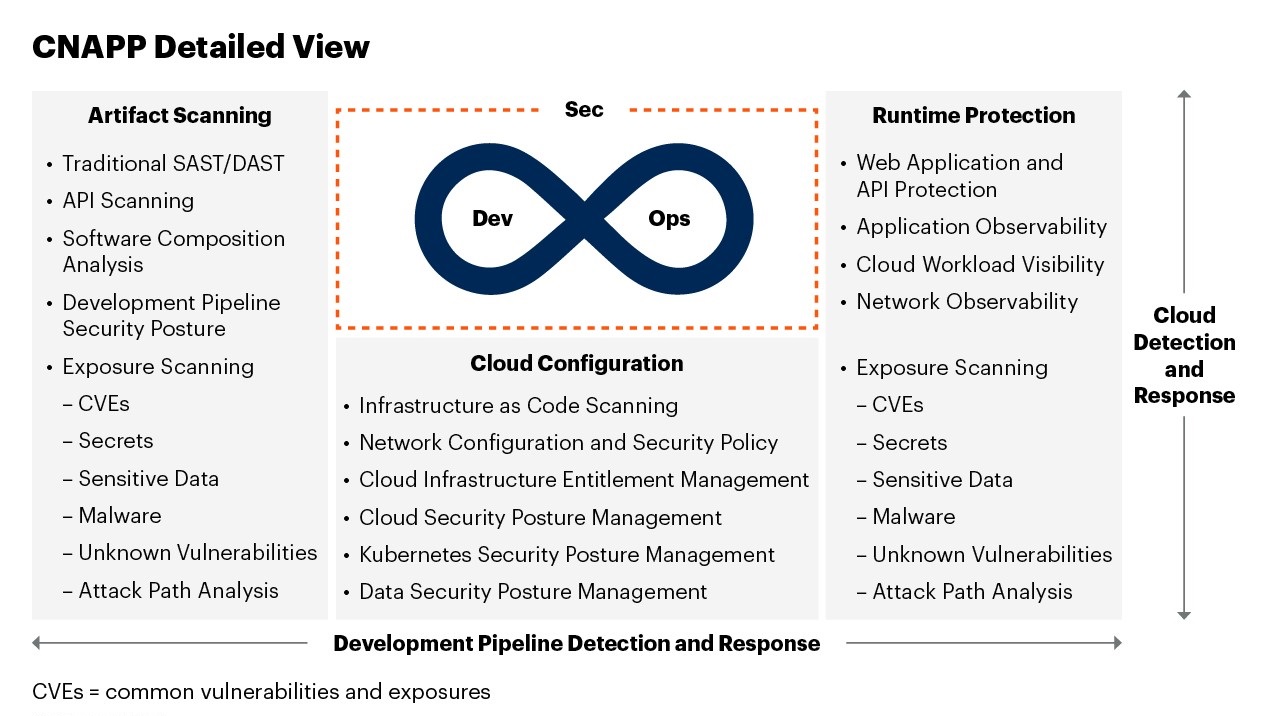

隨著雲端原生應用的發展和開源技術堆疊複雜度大增,用以整合簡化資安控管策略的CNAPP平台亦將成為各企業共通的需求。根據Gartner定義,CNAPP是一套統一且緊密整合安全與合規功能的平台,旨在保障雲端原生應用從開發到發布上線的工作流程安全性。CNAPP平台須整合多種範疇的工具技術,包括容器掃描、雲端安全態勢管理(CSPM)、基礎架構即程式碼(IaC)掃描、雲端基礎架構權限管理(CIEM)、雲端工作負載保護(CWPP)、漏洞/錯誤配置掃描等機制,以解決因雲端原生應用的開發、部署複雜性而可能衍生的資安風險。

雲平台最大資安風險源於錯誤配置

Check Point與研究公司Cybersecurity Insiders合作發布的《2023年雲安全報告》指出,儘管應用系統演進到雲端原生,可依據營運需求快速地擴展資源、彈性靈活地部署與遷移,但有效地確保其安全性至今仍是挑戰。該報告揭示,超過千名的受訪者認為公有雲環境最大的安全威脅,以「錯誤配置」排名最高,達到59%;其次是「機敏資料外洩」與「API安全」,占比同為51%;第三名是「未經授權的存取」為49%。

該報告指出,當前企業應用正在迅速演進到雲端原生應用服務,統計有高達72%的受訪者至少採用3種不同的雲端配置工具來部署安全措施,恐導致混淆,難以發揮解決方案應有的效益。90%的受訪者表示他們更傾向採用單一雲端安全平台來簡化管理流程。

Palo Alto Networks旗下的威脅研究團隊Unit 42,匯聚了世界知名的威脅研究人員、事件回應專家和資安顧問,日前亦發布《Unit 42雲端威脅報告》第7冊,基於2022年搜集的大規模情資解析目前的雲端原生應用安全形勢,共提出以下8項要點。

1.高風險行為的重複性:多數的企業都在其雲端環境中重複犯下相同的錯誤。該報告指出,維運團隊接收到80%的告警是由5%的安全規則所觸發,這意味著每家企業都有小部分的高風險行為,例如不受限制的防火牆政策、未強制執行多因素驗證(MFA)。

2.告警回應速度過慢:資安團隊平均需要約6天的時間才能解決安全告警指出的問題,讓攻擊者有充足時間利用新發現的漏洞擴大橫向移動範圍。

3.機敏資料的風險:多達66%的雲端儲存空間有個人身分識別資訊(PII)、財務記錄和智慧財產等機敏檔案,企業若缺乏檔案內容掌握度,則難以防範資料外洩事件。

4.憑證洩露的普遍性:83%的企業在其原始程式碼中具有硬式編碼憑證。這些「硬式編碼」憑證,通常是以純文字或非加密形式,存在檔案、資料庫、設定配置、日誌和映像檔等文件內。攻擊者竊取成功後,即可迴避偵測,合法地擴散惡意程式感染範圍。

5.MFA缺乏執行力:76%的雲端應用系統控管平台欠缺強制執行MFA,易遭受暴力破解攻擊。

雲端原生應用程式防護平台(CNAPP)須「左移」到開發生命週期的最前端,以提高風險可視性,並且Pipeline增添偵測與回應機制,降低應用程式出現漏洞引發的資安風險。(資料來源:Gartner)

雲端原生應用程式防護平台(CNAPP)須「左移」到開發生命週期的最前端,以提高風險可視性,並且Pipeline增添偵測與回應機制,降低應用程式出現漏洞引發的資安風險。(資料來源:Gartner)

6.軟體供應鏈攻擊問題:根據 GitHub Advisory Database,2022年在所有主要套件管理工具登錄中,發現超過7,300個惡意開源套件,為資安風險帶來深遠影響。例如GitHub公布攻擊者成功盜取了Heroku和Travis CI的OAuth User Token,藉此透過GitHub API進行身分認證,可合法地瀏覽用戶存放程式碼、映像檔的Repository(儲存庫),進而執行Clone指令取得完整副本。

7.程式碼相依性管理的挑戰:企業內部和外部原始程式碼儲存庫之間的模糊界線可能會被用來展開攻擊。攻擊者在鎖定某個企業後,會先研究識別企業內部開發託管的套件,例如公用的GitHub、網站或行動應用程式中的程式碼,都可能找到蛛絲馬跡。然後攻擊者再將惡意內容發布到以相同套件名稱註冊的公用儲存庫。如果公用儲存庫有較新的版本,開發人員的工作環境或CI/CD平台上的建置系統很可能會下載錯誤的套件。

8.未修補的漏洞:Log4Shell和Spring4Shell是攻擊者在2022年最常利用的Web應用程式弱點。由於這兩個弱點相當普遍且容易被利用,若未能安裝更新修補程式,幾乎無法避免遭受攻擊。

資安向「左移」杜絕漏洞威脅

經由前述國際資安大廠發布的研究報告可發現,雲端原生應用的攻擊面正在增加,且變得更加難杜絕。攻擊者正針對雲端基礎設施的錯誤配置或弱點進行攻擊,包括網路傳輸、身分和權限、API,甚至是開源套件。同時,開發人員逐漸須承擔起更多的任務,例如解決漏洞、基礎架構部署程式碼(IaC)等工作,勢必須採用輔助工具提升效率。

為了有效控管雲端原生應用環境的風險,資安市場近年來陸續出現的CWPP、CSPM、CIEM等新興安全防護機制逐漸融合成為CNAPP平台。Gartner在今年初發布的《雲端原生應用保護平台市場指南》中提及,CNAPP基於雲端原生平台整合跨技術領域機制,把容器掃描、CSPM能力向「左移」,以識別應用開發生命週期(SDLC)不同階段的風險因子,並進行優先等級排序,協助開發人員從調整程式碼撰寫邏輯、資源配置等方面,降低發布上線後被挖掘出漏洞的機率。