自從外部攻擊威脅的動機轉向以獲利為目的之後,國際間重大資安事故便每年翻新,在台灣最重視資安治理的金融業也屢受波及。繼去年(2016)第一銀行發生史上頭一遭ATM系統入侵盜領案件之後,日前遠東銀行的國際匯款系統SWIFT驚傳遭駭客入侵盜轉,再次震撼金融業。

其實類似的手法近年來也曾攻擊孟加拉、越南、菲律賓等銀行,尤以2013年孟加拉央行被盜轉超過台幣20億元最受注目。發動攻擊的駭客組織顯然對環球銀行金融電信協會的SWIFT系統環境、銀行業通用的標準作業程序已相當嫻熟,只要利用社交工程郵件、水坑式攻擊等手法,讓使用者點選執行內嵌攻擊程式碼的檔案或連結,進而成功滲透入侵端點,建立灘頭堡之後,經過一段時間的潛伏、橫向移動,蒐集與分析企業或組織的工作流程、控管措施等資訊,並且掌握目標(例如SWIFT系統)位址與合法登入權限,以便於在攻擊活動的最後階段,成功執行帳戶盜轉、竊取機敏資料等目的。

無檔案式攻擊當道 迴避既有資安偵測

儘管滲透入侵手法經常利用人性弱點發動,往往防不勝防,但若能在釀成資安事故前,也就是攻擊潛伏、橫向擴散階段得以及時發現,同樣有機會破壞整起攻擊活動,降低可能帶來的損害風險。然而近兩年的新型態無檔案(Fileless)攻擊手法持續增加,使得現有以特徵碼為基礎的偵測機制難以奏效,達友科技副總經理林皇興觀察,近期攻擊活動中大約近六成採用的是無檔案攻擊,幾乎已是APT攻擊主流手法。

林皇興引述Carbon Black統計報告指出,就全球現行的攻擊手法來看,47%為惡意程式發動,典型的即為勒索軟體;53%則是不具備惡意程式,也就是無檔案攻擊,像是記憶體、巨集、PowerShell、遠端登入等皆屬於此類。特別是在攻擊活動中,利用Windows作業系統內建PowerShell執行擴散感染的比重逐年提高,2015年底統計已超過38%,可基於正常的指令呼叫程式碼執行攻擊行為。

以往各家端點防護機制相當強調啟發式引擎偵測,為因應攻擊程式快速變種,以及重新加殼偽裝成為防護措施無法辨識的未知型檔案,於是資安方案供應商開始採納沙箱技術模擬分析輔助判斷,問題是仍舊需要實體檔案才得以執行,若遭遇的是無檔案攻擊,啟發式引擎與沙箱技術偵測皆無從發現。

|

| ▲次世代防毒藉由蒐集、監控與分析技術,提升端點可視性以釐清入侵管道、防護機制運行效能,解決被入侵後只重灌系統無法堵絕後患的問題。(資料來源:達友科技) |

林皇興進一步說明,傳統防毒引擎設計的防護模式,主要是以惡意程式為核心偵測邏輯,常見採以病毒特徵碼或啟發式技術來偵測,若無檔案本體,則除非執行記憶體鑑識,才可從中查探到攻擊活動。例如夾帶Word檔案的釣魚郵件,當使用者點選開啟時跳出視窗,要求點選確認解密才可閱覽內容,實際上卻是在背景執行惡意巨集指令,保護措施根本無法察覺。這種無檔案式的攻擊雖然不是全新手法,由於技術門檻較高以往並不常見,如今卻已是普遍採用,顯然可知駭客工具的設計已更易用精良,操作者可能無需高深技術即可發動。

EDR輔助事件調查與 鑑識改善資安品質

欲解決層出不窮的資安事件,唯有還原真相以釐清攻擊者所採用的策略、技術和活動程序(TTP),才得以有效補強工作流程、防禦體系中可被利用的弱點,防止類似事故再發生。如此一來,勢必得由專業資安專家運用端點偵測與回應(EDR)工具執行事件調查與鑑識軌跡。

FireEye大中華區首席技術顧問蕭松瀛說明,EDR與過去對於端點防護的觀念不同,並非在偵測發現惡意程式的第一時間立即攔阻,EDR的設計概念,關鍵在於要阻斷惡意執行之前,必須先行掌握Malware造成的影響,例如變更的註冊機碼、新增的檔案、啟用的網路連接埠、執行過的指令等,諸如此類運行的細節資訊,就如同進行數位鑑識,從記憶體中傾印(Dump)所有程式碼運行資訊進行行為模式分析;另一方面,EDR工具亦必須具備企業環境搜尋機制,蕭松瀛強調,當資安事件經過分析與調查,取得入侵感染途徑與行為資訊之後,還必須藉由搜尋機制,清查內網中所有端點環境,才得以掌握事件影響範圍。

擁有厚實駭客攻防技術的安創資訊技術長胡辰澔亦指出,實際測試過多種現代攻擊模式發現,確實有許多可迴避既有偵測防禦措施的方法,在攻擊與防禦雙方技術能力不對等的現況下,端點入侵活動最終演變成資安事件機率自然增加,除非在那之前能經過調查與鑑識,還原整起活動細節,進而修正弱點或漏洞。

但問題是多數企業或組織的資安都是由IT維運人員兼管,即使在用戶端電腦上發現惡意程式,往往因為不具備資安事件調查的相關知識與經驗,無法拆解惡意程式行為,以及釐清導致問題發生的根本原因,才會僅直接刪除惡意程式或重新安裝作業系統,導致被攻擊者利用的弱點始終未被消弭與控制。「就我長期協助執行資安分析與調查的經驗,端點工具必須可達到鑑識等級,讓不懂資安攻防技術的IT人員也可看得懂問題癥結。」胡辰澔說。

延伸擴展次世代防毒 完整保護端點安全

就EDR架構來看,企業內部通常須建置統一控管伺服器,蒐集來自端點所產生的行為資訊,並介接外部雲端威脅情資,以便分析潛在威脅。至於蒐集方式大致分為兩種,一種像是Scanner(惡意程式掃描),透過遠端派送到端點執行資料搜集後自動清除,可設定排程定期執行;另一種是在端點上部署輕量級代理程式進行持續性記錄。

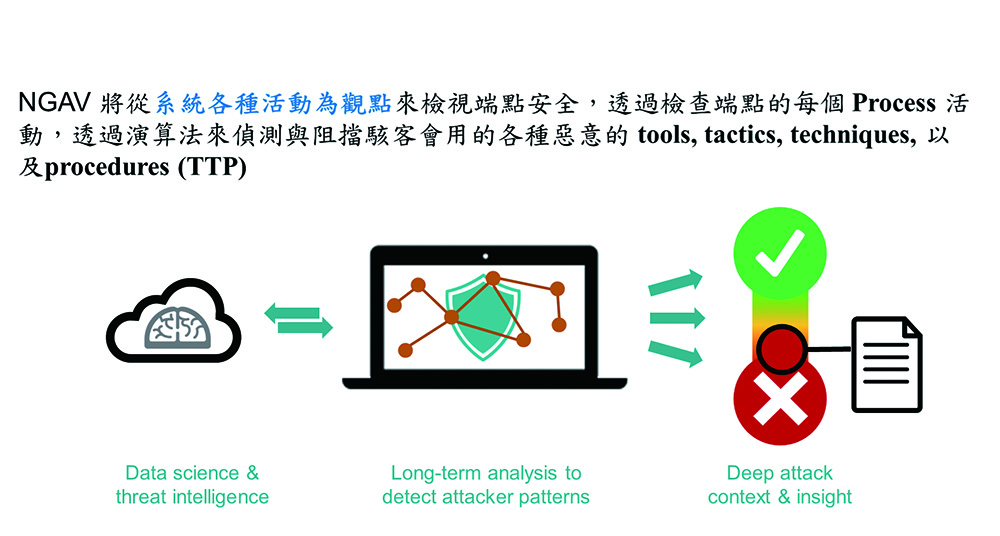

林皇興說明,選用惡意程式掃描方式的考量大多是避免端點存在過多常駐程式,當運行效能變慢時,即可排除是EDR程式造成;只是採用定期掃描模式,若惡意程式尚未被觸發執行活動,則無法取得資訊。欲達到持續性記錄,勢必須透過常駐型代理程式蒐集所有資訊。既然已在端點部署代理程式,原本設計只用於事後調查與鑑識的EDR方案,也逐漸擴展事前偵測、事中攔阻的能力,例如Carbon Black、Cylance、SentinelOne、FireEye等,以系統環境的行為分析技術,建構非特徵碼檢測的次世代防毒(NGAV),加入捍衛端點安全的行列。