在IT業界以搜尋引擎技術處理機器資料著稱的Splunk,從大數據概念萌芽初期即已提供分析平台解決方案,運用MapReduce平行運算處理非結構化資料的架構,較常被應用於商業分析、維運管理等領域。

自2012開始以Splunk Enterprise Security進入SIEM市場,在國際市場上始終保持亮眼成績。近年來亦積極發展未知型攻擊處理能力,以MapReduce核心技術,提出新世代SIEM資安智慧平台。

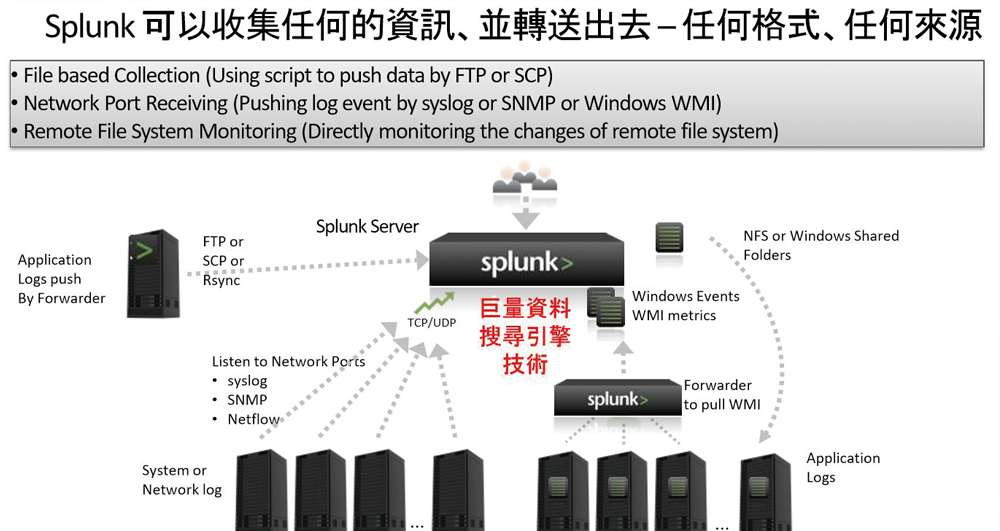

Splunk北亞區總經理戴健慶說明,之所以稱為新世代的SIEM,主要因為傳統SIEM系統可處理的資料來源較侷限,而Splunk大數據分析平台核心技術蒐集的則是原始資料,不論任何格式皆可處理,可取得更多樣化的資料來源,來輔助分析與辨識。例如勒索軟體主要透過郵件發送,並非SIEM平台蒐集的資料範疇,Splunk則不限制檔案格式,皆可藉由Enterprise Security套件分析處理,並且執行攻擊獵捕(Threat Hunting),藉此發掘入侵指標並阻斷未知型威脅活動。

依據狙殺鏈活動階段 進行資料蒐集與分析

新型態外部攻擊威脅日漸精進,即使是資安預算充足的大型企業,有能力建置先進的防禦偵測機制,也未必能即時辨識惡意程式。有鑑於此,Splunk以既有的搜尋技術與大數據分析平台為基礎,延伸提供的Enterprise Security,將艱澀難懂的機器資料以圖形化方式呈現,輔助資安人員及早發現進階式攻擊活動。

|

| ▲ Splunk以搜尋引擎技術處理大量非結構化資料,掌握端到端的行為資訊,輔助資安人員執行事件調查,提出公正客觀的證據。(資料來源:Splunk) |

Enterprise Security可依據狙殺鏈(Kill Chain)亦即攻擊活動的多重階段,建立資料蒐集與關聯分析來執行攻擊獵捕,包含:偵查選定標的、研發自動攻擊程式、遞送、利用弱點執行滲透、取得控制權、執行活動目的、保持隱匿不被發現,只要其中一項環節被阻斷,即可摧毀整起攻擊活動。

原始資料豐富度可說是攻擊獵捕成功的關鍵,把現行蒐集到的網路設備、DNS、端點、弱點掃描、應用系統等方面資料,以及歷史資料,運用機器學習演算法分析,從中察覺出異常行為的IP位址,例如首次在假日時間出現連線行為,並且下載公司文件,即可懷疑是用戶端電腦遭受惡意軟體滲透入侵所導致。

Splunk除了提供機器學習演算法,亦具備UBA(使用者行為分析)模組的分析機制,藉此先行釐清異常資訊,資安人員可依據優先順序等級深入調查,一旦發現問題,可透過Splunk Enterprise Security提供的動態適配回應夥伴(Adaptive Response Partners),立即破壞即將執行的攻擊活動。「這兩年Splunk幫助台灣幾家金融業與高科技製造業,成功找到前所未見的攻擊活動,即是基於此運行模式。」戴健慶說。

非監督式機器學習模型 實作使用者行為分析

|

| ▲Splunk北亞區總經理戴健慶指出,企業或組織面對進階式攻擊威脅,內部培養熟知自家IT環境的資安人員,已是不可或缺的一環。同時,建立可蒐集IT環境中所有日誌的工具輔助,才有能力在事件發生時,快速地解決問題。 |

近年來SIEM平台供應商陸續納入UBA機制,Splunk亦藉由2015年收購Caspida取得相關技術,以模組方式整合提供。戴健慶說,「我們在UBA方面,採用機器學習演算法來實作,先建立存取與連線行為正常的模式,成為比對基礎,一旦發現偏離常態分佈的狀況時,即判定為高風險,進而發出告警或阻斷執行程序。」

值得一提的是,Splunk UBA採用的機器學習演算法模型,主要偏重於非監督式(Unsupervised)學習模式,不需特別定義特徵標籤,而是藉由學習資料內容的類型辨識風險性,較以往普遍採用設定臨界值的偵測方式,得以更快速、彈性的調整分析條件,貼近用戶端應用環境的特性,畢竟即使是合法存取行為亦可能屬於高風險類型。

要實作機器學習演算法,首要條件即為大量搜集資料,Splunk核心的搜尋引擎技術類似於Google,先透過大量資料的搜集與整理分析,奠定基礎後,再納入機器學習演算法來輔助判斷,才得以更快速與靈活調整風險指標。

建立防禦神經中樞 提升事件回應效率

IT基礎架構中包含各種軟硬體建置,不同廠商設計的產品彼此之間本無法相互溝通,欲快速、有效地回應現代攻擊威脅事件,首要關鍵即是打破各自獨立運作的現況,讓不同技術平台的資安設備建立溝通,進而達到聯合防禦。

戴健慶指出,以往SIEM專注於搜集日誌、關聯分析,藉此產生資安事件告警,經人工調查釐清真相後,再執行回應措施,如此工作流程勢必需要一段時間,無法達到即時處置。「Splunk建立的動態適配回應夥伴計畫,發展理念即是為了提升事件反應效率,讓SIEM成為公司內部神經中樞,協同各家廠商,讓不同技術平台的產品可彼此溝通,只要在Splunk平台上調查到攻擊威脅,可連動合作廠商的技術平台,執行處理的指令。如此一來,才得以在發現問題當下立即反應,讓危害限縮到最低。」

以合作夥伴Palo Alto為例,已經撰寫完成可安裝在Splunk平台之上的App,用戶不需自行整合,或額外學習特殊技能,直覺地操作即可遠端發送指令執行處置。當Splunk UBA指出特定帳號用戶點選勒索軟體網站,如此情況下即可在Splunk平台搜尋介面上,直接送出Palo Alto設備語法,遠端執行阻斷連線到勒索軟體網站的行為。

「原本都有各自聯合防禦發展策略的多數IT廠商,之所以會選擇Splunk為合作夥伴,即由於Splunk在全球已累積相當多客戶,就連思科內部的SOC監控中心也是採用Splunk協助建置,解決大規模資料蒐集時,遇到欄位格式無法辨識、實體資源擴充等問題。」戴健慶說。