為了強化端點保護平台的防禦力,McAfee近年來把以往Endpoint Security(ENS)獨立運行的防毒引擎、防存取惡意網站的SiteAdvisor、主機入侵防禦、個人防火牆,以模組方式全數整合。

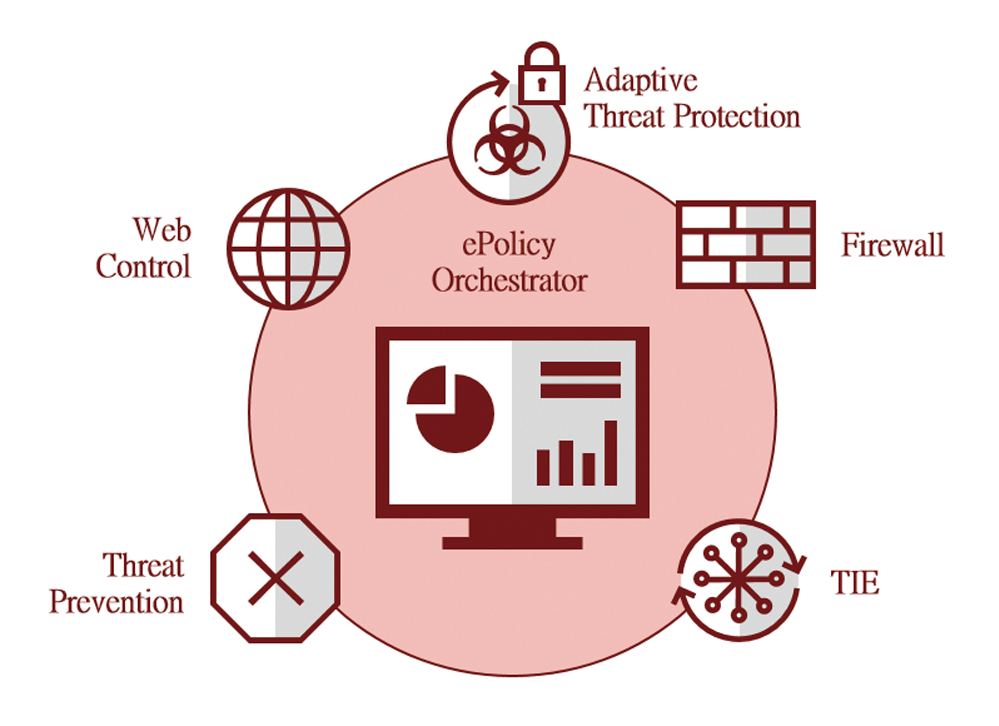

防毒引擎整合原有主機入侵防禦技術延伸為Threat Prevention(TP)、SiteAdvisor演變而來的Web Control,以及內部共享情資的TIE(Threat Intelligence Exchange),包含新增添防範未知型威脅攻擊的ATP(Advanced Threat Prevention),皆同樣由ePO(ePolicy Orchestrator)統一管控。

此外,資料外洩防護(DLP)、設備控管、應用程式控管,甚至是McAfee ETDR(Endpoint Threat Defense and Response),目前雖仍為獨立安裝運行的軟體,未來也將逐步整合到ENS平台。

McAfee台灣區總經理沈志明指出,獨立功能改以模組化方式建構在ENS平台之後,可藉此達到協同工作的目的。例如使用者連線存取的網址與下載的檔案,會透過TP模組檢查安全性,基於檔案的Hash值辨別是否為惡意,若結果為已知的病毒,不僅阻止檔案被執行,網址也會被記錄為惡意並回饋到Web Control。

靜態與動態的機器學習 防加密勒索入侵

在McAfee ENS平台中,ATP為新增添的機制,主要是提供靜態與動態的機器學習技術,來防範加密勒索軟體等未知檔案入侵。沈志明說明,靜態機器學習在ENS平台中稱為Real Protect Client,指的是針對已蒐集取得的龐大樣本進行屬性值分析,找出共通點,即可成為判斷新威脅的依據,在惡意程式尚未執行之前加以偵測攔阻。

|

| ▲ McAfee Endpoint Security整合旗下產品技術,提供五大模組,包含:主機防火牆、防毒引擎結合主機入侵防禦的Threat Prevention、Web Control(前稱為SiteAdvisor)、內部共享情資的Threat Intelligence Exchange、可防範未知型威脅攻擊的Advanced Threat Prevention,且皆可透過ePolicy Orchestrator統一控管。 |

只是靜態機器學習最主要的疑慮在於,檔案未被執行前即觸發攔阻,通常是判定為零時差攻擊,若偵測機制敏感度拉高,誤判攔阻則愈多;若要顧及使用者操作體驗,讓攔阻機制敏感度降低,卻可能出現遺漏。欲確保安全無虞,往往難以取捨。

「目前市場上強調提供機器學習技術的方案,以靜態類型居多。」沈志明指出,但McAfee ENS可提供的不只如此。ENS平台提供的ATP模組,也包含動態的機器學習,稱為Real Protect Cloud,在檔案執行過程中持續監看,同時以McAfee特別設計的DAC(Dynamic Application Containment)技術來限制惡意執行。

他進一步說明,在偵測機制皆無法判定檔案為惡意的情況下,也就是在檔案執行之前,首先透過TIE(內部共享威脅情報)或GTI(全球威脅情報)檢查,既非已知惡意也從未見過的檔案,即列入未知型檔案。ENS可允許未知型檔案在本機正常執行,但是DAC會限制其行為能力,例如變更機碼、系統目錄下產生執行檔、大量檔案加密等常見的勒索軟體行為模式,以免遭受攻擊。例如日前知名的WannaCry蠕蟲事件,DAC即發揮作用,在第一時間即限制其加密行為。

DAC限制未知檔案執行行為 阻擋惡意潛伏

|

| ▲ McAfee台灣區總經理沈志明認為,端點保護平台持續隨著威脅的轉變演進,以防毒引擎為核心擴展,進而提供機器學習演算法輔助檔案偵測,以及納入事件調查與回應機制,整合在統一控管平台。 |

「DAC可說是McAfee在市場上較獨特的技術。目前多數廠商提及的機器學習,確實也是以大數據為基礎,透過屬性來判斷是否執行攔阻,然而一旦允許執行以後,大都欠缺行為模式檢查機制,相較之下DAC則可持續觀察與偵測。」沈志明強調。

透過DAC在作業系統環境中建立允許檔案執行的框架,可透過統一安全控管規則條件來運行,就如同沙箱環境,但並非以模擬虛擬環境來執行,如此一來,才可避免耗費運算資源,同時讓未知型檔案在實際系統環境中被執行,可兼具沙箱技術分析效果。

由於在DAC框架內被執行的行為與結果,皆會被ENS轉換為Hash值,例如在根目錄下產生abc.exe檔案的動作,所產生的Hash值,皆會被上傳到雲端資料庫進行比對,藉此偵測一連串的行為模式是否為犯罪組織慣用的技巧。

此外,只要執行的檔案為未知型態,即使端點未連接網路,無法透過Real Protect Cloud上傳到雲端資料庫比對,ENS仍舊會主動運行DAC框架,雖無法取得未知型檔案的威脅性等資料,但仍可避免惡意行為的執行。例如當使用者點選加密勒索軟體,因而開始在系統進行大規模地檔案加密,該行為模式即違反DAC規則,執行緒會被立即阻斷,因此即便使用者誤觸勒索軟體也不致發生檔案加密的結果。

OpenDXL開放介接TIE平台交換情資

提供內部共享情資平台的TIE,可說是McAfee旗下產品得以實現聯合防禦,不可或缺的角色。以部署架構來看,沈志明說明,TIE伺服器中已具備信譽評等資料庫,可透過McAfee DXL(Data Exchange Layer)建立的通訊層,讓所有產品線,包含經過簽約的第三方資安廠商,皆可藉此機制分享情資。

如今的DXL標準化通訊規則,甚至以OpenDXL專案開放在GitHub網站上,即使未與McAfee建立正式合作關係的資安產品,擁有技術背景的系統整合商可透過OpenDXL開發整合機制,撈取第三方資訊設備的沙箱技術運行模擬分析後產出的標準STIX(結構化威脅資訊表示)格式資料,整合到TIE伺服器,即可擴大內部情資範疇,輔助檔案得以被快速地辨別。

其實從WannaCry事件即展現出,如今的網路犯罪愈來愈不按牌理出牌,會發明各種招數來達到目的。畢竟加密勒索已是有效的獲利模式,勢必不會消失,類似WannaCry採用舊技術的新手法,未來還是會不斷地出現更刁鑽的方式,這是無法避免的事。因此,防禦機制已無法僅仰仗病毒碼分析比對,而是須提升到新世代的端點安全技術架構,才有能力面對各種新威脅。