繼勒索蠕蟲WannaCry/Wcry之後,趨勢科技近日又偵測到新的蠕蟲變種「UIWIX」( <a href="https://www.trendmicro.com/vinfo/us/threat-encyclopedia/malware/Ransom_UIWIX.A" target="_blank">RANSOM_UIWIX.A</a>),同樣也是利用SMB(Server Message Block)漏洞EternalBlue(亦被稱為CVE-2017-0144、MS17-10)執行擴散行為。

透過EternalBlue漏洞滲透成功後,UIWIX會直接在記憶體執行,讓電腦硬碟中不存有軌跡,可說較「WannaCry/Wcry」更加難以追蹤;此外,UIWIX有能力反偵測虛擬主機或沙箱(Sandbox)環境,一旦發現立即停止發作。

相較於WannaCry/Wcry勒索蠕蟲所設計的「關閉開關」(Kill Switch),讓電腦得以趁機盡快安裝安全性修補程式,趨勢科技在UIWIX蠕蟲上並未發現此機制,恐帶來更大的威脅;不只如此,利用相似程式漏洞進行攻擊的,還有新的比特幣挖礦木馬病毒,更可能讓受害者電腦淪為歹徒牟利工具。

趨勢科技資深技術顧問簡勝財表示:「一隻新的病毒爆發後,就會接著出現各式各樣的變種,且可能比原來的病毒更加難以對付,在此提醒民眾隨時保持高度警戒,並養成嚴加防範的資安好習慣。」

針對企業用戶,趨勢科技提供以下建議作法

為了有效防範並阻擋利用相同漏洞攻擊的UIWIX,甚至是未來可能出現類似變種蠕蟲威脅,趨勢科技建議企業用戶6大預防做法:

‧立即修補並更新系統,並考慮使用虛擬修補程式(Virtual patching)。

‧開啟防火牆功能與入侵偵測及預防系統。

‧主動監控並驗證進出網路流量。

‧針對容易受到攻擊的地方,如電子郵件與網站等,設立並加強安全機制。

‧利用應用程式控制(Application control)防止可疑檔案執行,可阻擋程式遭受不正當的修改。

‧應用網路分割,可減少內網電腦遭受攻擊和損害的風險。

|

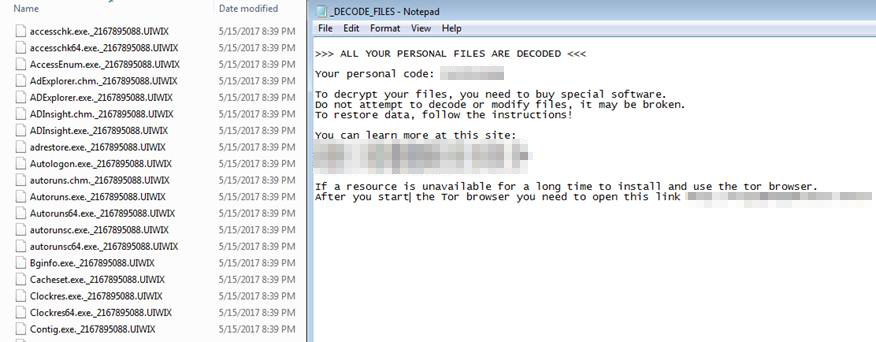

| ▲「UIWIX」加密檔案(左)、「UIWIX」勒索訊息(右)。 |