本文將示範如何在pfSense上進行VPN協定的相關設定,讓IPSec啟用IKEv2功能,並且能夠同時支援行動裝置以及Windows作業系統的使用。

之前筆者已撰文證明過PPTP不是一個安全的VPN協定,建議更換其他的VPN協定。pfSense在2.3版本之後已移除PPTP相關設定(若不更新可繼續使用),而iOS 10之後的版本也不再支援PPTP,亦可見一斑。因此,必須重新選擇適用的VPN協定。

在某些場合下,需要同時能夠支援行動裝置和Windows電腦的VPN協定。本文將介紹如何在pfSense上讓IPSec提供IKEv2功能,以同時支援手機和Windows作業系統。

測試架構簡介

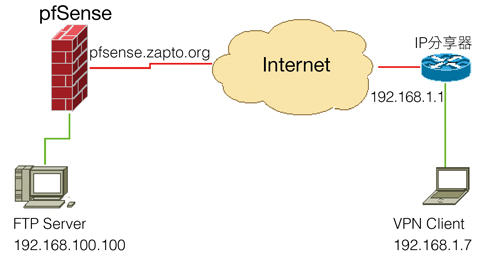

測試的架構很簡單,圖1是一般用戶在公司和家庭的網路拓樸。在家庭中,使用筆記型電腦,透過IP分享器取得192.168.1.7的DHCP IP並透過IP分享器上網,而IP分享器是透過PPPoE取得IP連線上網,並對後端設備提供NAT功能,讓後端的電腦能夠連上網路。

|

| ▲圖1 測試架構圖。 |

至於公司的部分,對外使用pfSense的防火牆。在此範例中,將使其取得PPPoE的動態IP,並搭配Dynamic DNS機制,讓該IP對應到pfsense.zapto.org的網域名稱,若目前的環境使用固定IP,亦可達到相同效果。pfSense的LAN IP為192.168.100.254,則為伺服器192.168.100.100的預設閘道,而伺服器也可透過pfSense連上網路。

運作環境說明

在公司端防火牆安裝的版本是pfSense 2.3.2,iOS部分使用的版本是10.2,VPN Client則採用Windows 7專業版。

pfSense在2.3.2版之後提供IPSec、L2TP及OpenVPN等三種VPN連線模式。由於iOS 10之後,VPN僅支援IKEv2、IPSec和L2TP,而Windows 7可支援PPTP、L2TP/IPSec、SSTP、IKEv2。

其中可同時滿足Windows 7和iOS的VPN連線需求者為L2TP與IPsec(pfSense可將IKEv2加入IPSec中),但L2TP在透過NAT設備時的問題較多,因此幾經測試後決定採用效率較高也較安全的IKEv2作為iOS裝置和Windows 7電腦連線至pfSense防火牆的VPN協定。另外,IKEv2對於行動裝置提供較佳的連線能力,也為IKEv2加分不少。

各種VPN連線效能的比較可參考「https://www.bestvpn.com/blog/4147/pptp-vs-l2tp-vs-openvpn-vs-sstp-vs-ikev2/」網頁的說明。

申請動態名稱

在此例中,將示範如何請申請動態網域名稱。此動態網域名稱的用途為在被遠端連入時使用,在此以noip作為範例,首先開啟其網頁「http://www.noip.com/」。

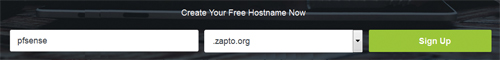

接著,在Create Your Free Hostname Now部分,將主機名稱設定為「pfsense」,Domain Name部分則選擇【.zapto.org】,然後按下〔Sign Up〕按鈕,如圖2所示。

|

| ▲圖2 在Create Your Free Hostname Now頁面做設定。 |

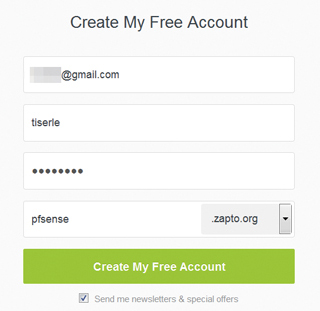

然後建立免費帳號,如圖3所示先輸入E-mail(如xxxx@gmail.com),再填入使用者名稱「tiserle」,並設定密碼,最後確認主機名稱為「pfsense」及網路名稱為「.zapto.org」。使用者名稱隨意輸入即可,重要的是E-mail、密碼和網域名稱。

|

| ▲圖3 新增帳戶資訊。 |

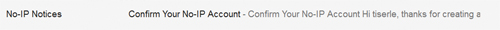

隨後回到E-mail信箱,進行帳號確認。將會收到NO-IP Notices寄來的郵件,主旨為「Confirm Your No-IP Account」,如圖4所示。

|

| ▲圖4 收到主旨為「Confirm Your No-IP Account」的郵件。 |

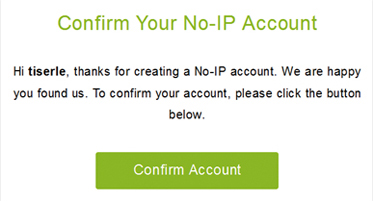

將該郵件開啟,然後按下〔Confirm Account〕按鈕,如圖5所示。

|

| ▲圖5 進行帳號確認動作。 |