網路攻擊頻傳,勒索軟體橫行,這段時間很不平靜。Sophos Rapid Response團隊調查各種組織遇到的網路攻擊,列出了過去12個月內最常看到的一些安全誤解,並根據事件回應人員在第一線的經驗及觀察來解開每一個錯誤認知。

最近Sophos Rapid Response團隊整理出一份清單,列出了過去12個月內他們在消除和調查各種組織遇到的網路攻擊時,最常看到的一些安全誤解。同時,針對這十項安全誤解,Sophos提供了對應的觀點,根據事件回應人員在第一線的經驗和觀察來解開每一個錯誤認知。

誤解1:我們不會成為鎖定目標

許多網路攻擊受害者都認為他們的企業規模太小或沒有對攻擊者有價值的資產,不會被鎖定或缺乏可以吸引攻擊者的高價資產。但事實上這並不重要:只要組織能夠上網和擁有處理能力,那麼就可能成為目標。儘管躍上媒體的頭條新聞很聳動,但大多數攻擊並不是由高階的民族國家攻擊者發動的,而是由機會主義者發起。他們多半尋找容易到手的獵物和唾手可得的機會,例如存在很容易利用的安全漏洞、錯誤或設定不當的組織或企業。

如果認為組織不會是目標,那麼或許就不會主動留意網路上的可疑活動,例如在網域控制站上出現的Mimikatz(一種開源應用程式,可讓使用者查看和保存驗證憑證)──你可能會漏看攻擊的早期跡象。

誤解2:不需要安裝進階安全技術

部分IT團隊仍然認為端點安全軟體足以阻止所有威脅以及他們不需要伺服器安全保護。攻擊者完全利用了他們這個心態。設定、修補或保護措施的任何錯誤,都會使伺服器成為主要目標,而不是過去被擺在一旁的次要目標。

試圖繞過或停用端點軟體,並避免被IT安全團隊偵測出來的攻擊技術與日俱增,包括由人為操縱,利用社交工程和多個弱點入侵的攻擊;以重重封裝和模糊的惡意程式碼直接插入記憶體;以映射DLL(動態連結函式庫)載入的「無檔案型」惡意軟體攻擊;使用合法的遠端存取代理程式進行的攻擊(如Cobalt Strike),還有利用日常IT管理工具和技術等進行的攻擊。基本的防毒技術難以偵測和阻止此類活動。

同樣地,認為只要端點受到保護,就可以防止入侵者入侵未受保護的伺服器,這個假設是錯誤的。根據Sophos Rapid Response調查的事件,伺服器現在是首要攻擊目標,攻擊者可以使用偷來的存取憑證輕鬆地直接入侵它們。大多數攻擊者也知道如何繞過Linux電腦。事實上,攻擊者經常侵入Linux電腦並安裝後門,將其作為避風港並當成入侵目標網路的一個管道。

如果組織只有基本安全保護,沒有使用更進階以及相關的整合式工具,例如以行為和AI為基礎的偵測以及24/7全天候以人為主導的安全營運中心,那麼入侵者最終仍會得逞,找到繞過防禦的方法。

最後但同樣重要的是,請務必記得,預防是理想,但偵測是必要的。

誤解3:已經制定了強大的安全政策

為應用程式和使用者制定安全政策極為重要。但是,隨著連線到網路的設備不斷新增特性和功能,它們也需要不斷檢查和更新。請使用如滲透測試、桌上模擬演練和災難復原計畫測試等方法來驗證和測試政策是否可行。

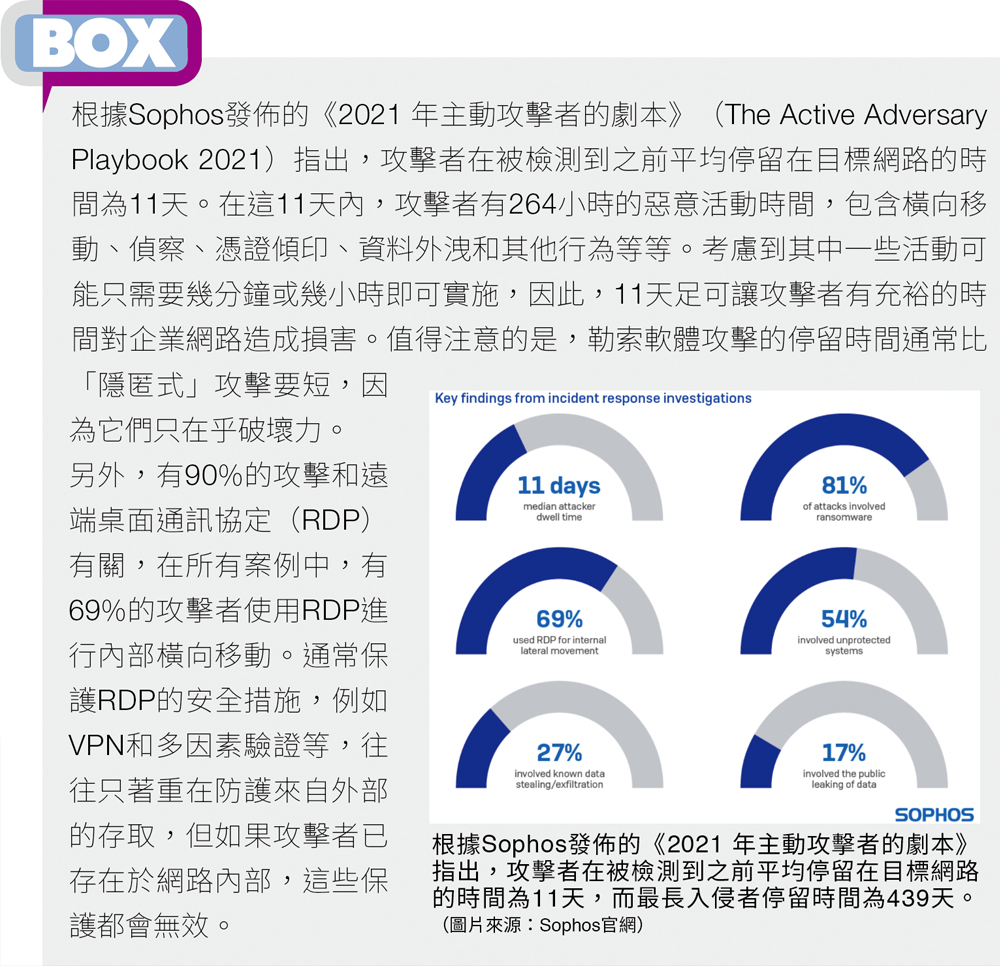

誤解4:變更RDP連接埠並採用多因素驗證就可免於被攻擊

不少組織認為只要更改遠端桌面通訊協定(RDP)伺服器的連接埠並採用多因素驗證(MFA),就可以讓它們免於攻擊者的攻擊。RDP服務使用的標準連接埠是3389,所以大多數攻擊者會掃描這個連接埠來尋找開啟的遠端存取伺服器。但是,這些掃描也會尋找所有連接埠上任何開啟的服務,因此變更連接埠幾乎無法或根本沒有提供保護。

此外,雖然採用多因素驗證很重要,但除非對所有員工和裝置強制執行這個政策,否則仍無法增強安全性。RDP活動應該在虛擬專用網路(VPN)的保護邊界內進行,但如果攻擊者已經在網路中取得立足點,只阻擋RDP也無法完全保護組織。理想情況下,除非不可或缺,IT部門應該限制或禁止在內部和外部使用RDP。

誤解5:阻擋高風險地區的IP地址就可以免受攻擊

阻擋來自俄羅斯、中國和北韓等高風險地區的IP地址可以保護我們免受來自這些地區的攻擊?確實,阻擋來自特定區域的IP有益無害,但如果只靠這一點來進行保護,則可能會造成虛假的安全感。攻擊者的惡意基地分散在許多國家或地區,熱點包括美國、荷蘭和歐洲其他地區。

誤解6:備份可以對勒索軟體免疫

保持檔案的最新備份,對業務非常重要。但是如果你的備份連線到網路,那麼它們就都處於攻擊者的鎖定範圍內,容易在勒索軟體攻擊中遭到加密、刪除或停用。要注意的是,限制可以使用備份的人數不會顯著提高安全性,因為攻擊者會花時間在你的網路中找到這些人以及他們的存取憑證。

同樣地,將備份儲存在雲端也要很小心——在Sophos Rapid Response調查的一起事件中,攻擊者利用遭駭的IT管理員帳戶向雲端服務供應商發送電子郵件,要求他們刪除所有備份,而供應商答應了。

在遭勒索軟體攻擊後復原資料和系統的備份標準原則是3-2-1法則:所有內容保存三個副本、使用兩種不同的系統,其中一個處於離線狀態。 最後要注意的是,離線備份無法保護資訊免於敲詐型勒索軟體的攻擊,在這種類型的攻擊中,犯罪分子會竊取並威脅要公開你的資料,而不是加密資料。

誤解7:員工了解什麼是安全性

根據《2021年勒索軟體現狀》調查,22%的組織認為他們將在未來一年內受到勒索軟體的攻擊,因為很難阻止使用者遭到入侵。 網路釣魚電子郵件等社交工程手法越來越難以捉摸。郵件上的資訊通常是手工製作的,描述準確、有說服力和非常小心地選擇目標。你的員工需要知道如何發現可疑郵件以及收到郵件後該怎麼做。他們應該通知誰,以便其他員工保持警惕?

誤解8:事件回應團隊可以在勒索軟體攻擊後復原資料

在勒索軟體攻擊後復原資料並不容易。當今的攻擊者犯的錯誤越來越少,加密過程也不斷改進,只靠事件回應團隊找到漏洞來還原損害是極其罕見的。大多數現代勒索軟體也會刪除Windows磁碟區陰影複製等自動備份,並覆蓋掉儲存在磁碟上的原始資料,因此若想復原資料,只有支付贖金一途。

誤解9:只要付贖金,資料一定可以取回

如果抱持著支付贖金後,就可以取回被勒索軟體攻擊的資料,可能要大失所望。根據《2021年勒索軟體現況》,支付贖金的組織平均可以取回約三分之二(65%)的資料。只有8%的組織取回所有資料,29%的人復原了不到一半。因此,支付贖金(即使看起來是個更容易的選擇或者也符合你的網路保險政策)也不是讓貴組織重新站起來的最佳解決方案。

此外,復原資料只是復原過程的一部分,在大多數情況下,勒索軟體會完全停用那些電腦,需要從頭開始重建軟體和系統,然後才能復原資料。2021年的調查發現,復原的平均成本是贖金的十倍。

誤解10:只要撐過勒索軟體攻擊就沒事

不幸的是,大部分都不是這種情況。勒索軟體出現,只是攻擊者希望你意識到他們存在且他們做了什麼事情的一個時間點。

在勒索軟體發動攻擊,探索、停用或刪除備份、尋找具有高價值資訊或應用程式的電腦之前,攻擊者可能早就已經進入你的網路中數天甚至數週,然後加密、刪除資訊及安裝額外的裝載(例如後門程式)。在受害者網路中保留據點,可讓攻擊者根據需要發起第二次攻擊。

<本文作者:Peter Mackenzie在Sophos負責帶領事件回應團隊。他與威脅搜尋專家團隊合作,協助受網路威脅攻擊的組織調查、遏阻和消除攻擊。Peter自2011年以來一直服務於Sophos,專職於勒索軟體攻擊的防禦工作。>