組態設定錯誤的損失與成本,有時會像滾雪球一樣一發不可收拾。比方說,資料和記錄遭到外洩或企業基礎架構遭駭客入侵,很可能導致企業遭到罰款並損失業務及客戶等等。當這些成本全部加在一起,就會對企業造成災難性的影響。

隨著企業因數位轉型而紛紛移轉到雲端,組態設定錯誤的問題一直是一個很大的阻礙。雲端組態設定錯誤通常都是在經歷慘痛的代價,也就是網路攻擊或資料外洩已經發生、企業被迫收拾善後時,才會學到教訓。到底組態設定為何會對企業及雲端資安造成影響?企業又該如何防範這類問題?

企業損失代價昂貴

根據2020年的一份TechRepublic發佈的報告指出,2018至2019年,企業機構因雲端組態設定錯誤而蒙受的損失就高達5兆美元,其中絕大部分都是因為組態設定錯誤而導致資料外洩。除了資料外洩之外,組態設定錯誤還可能造成許多其他狀況,進而使企業發生損失,例如閒置不用的執行個體(一些明明不需執行的服務卻仍在執行,造成費用增加)、閒置不用的儲存空間,還有在「資料中心」或「企業內」的思維下過度配置的資源。

從資安角度來看,組態設定錯誤的損失與成本,有時會像滾雪球一樣一發不可收拾。比方說,資料和記錄遭到外洩或企業基礎架構遭駭客入侵,很可能導致企業遭到罰款並損失業務及客戶等等。當這些成本全部加在一起,就會對企業造成災難性的影響。

漏洞引來駭客覬覦

啟用線上儲存加密功能就像切換開關一樣簡單,但如果沒有啟用這項功能(因為它通常不會預設啟用)就有可能讓線上儲存的資料完全暴露在外。企業只要一個簡單的切換動作就能避免衍生複雜的問題,而駭客也深知這點,所以隨時都在尋找這類被企業忽略的資安漏洞,並且開發自動化腳本和殭屍惡意程式來搜尋這類資安破口,一旦找到,就會盡可能竊取企業的所有資料。

駭客攻擊所衍生的代價,跟組態設定所牽涉的資料與底層雲端基礎架構有關。駭客一旦經由組態設定駭入雲端,通常就能在雲端環境內部四處遊走。在此提供一項數據作為參考:每筆外洩或失竊資料所造成的損失平均大約161美元,若是個人身分識別資訊(PII)則約180美元。

組態設定錯誤通常是企業或開發人員的責任,而漏洞的修正則是服務供應商的責任居多,廠商必須負責釋出修補更新。基本上是這樣的劃分方式運作,但組態設定錯誤和漏洞都可能導致資料外洩和駭客攻擊得逞。組態設定錯誤若放任不管,就會像漏洞一樣引來駭客的覬覦,因為駭客隨時都在積極尋找這類不可多得的機會。

組態設定錯誤與資料外洩

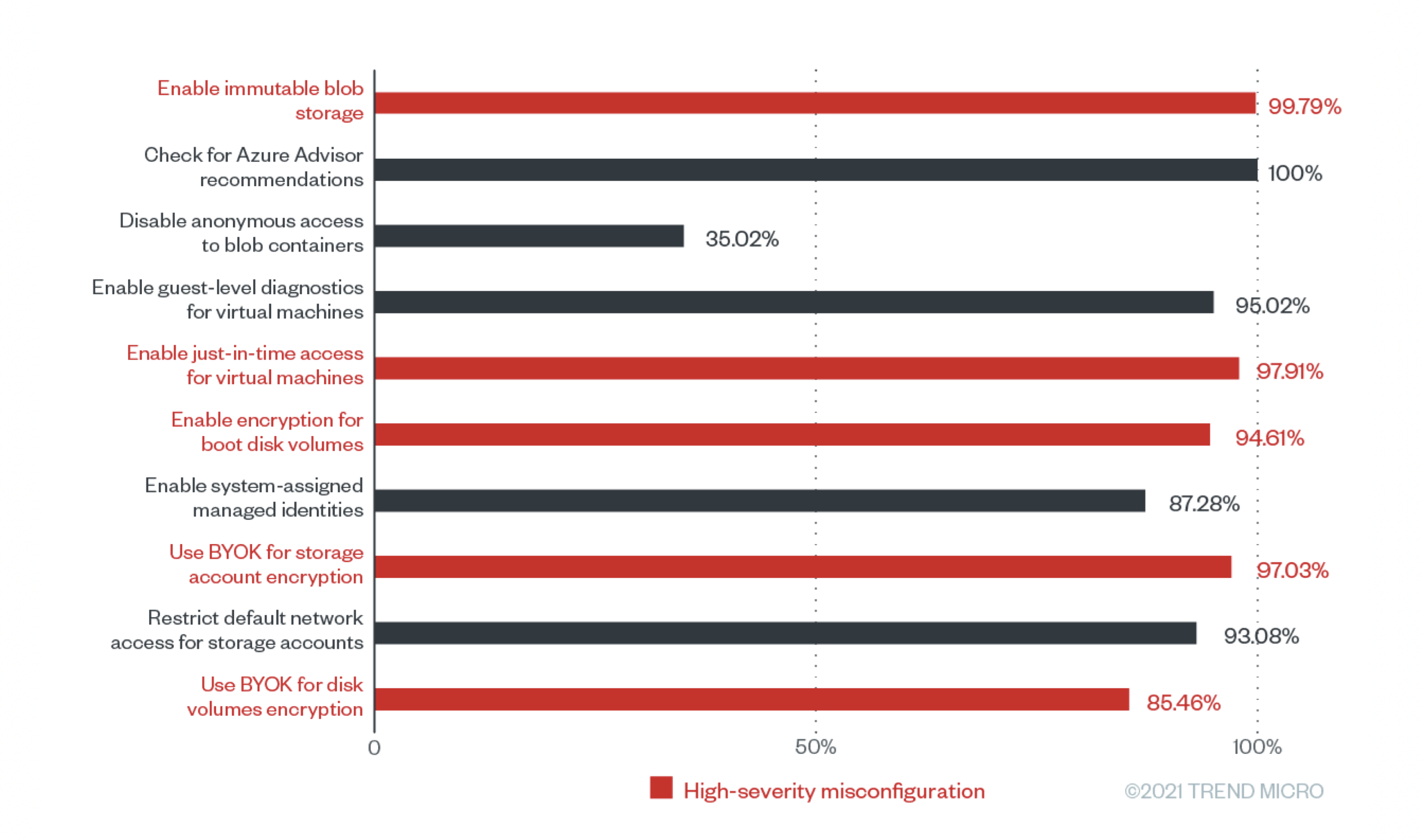

趨勢科技在「最常導致資安事件的雲端組態設定錯誤報告」(https://tinyurl.com/y847l5y8)中調查了一些最常導致資料外洩的雲端組態設定錯誤。其中有些常見的錯誤違反高嚴重性的組態設定原則,例如啟用虛擬機器的及時(Just-in-Time)存取,以及允許不可修改的blob儲存。

在Microsoft Azure上發現組態設定次數最多的10個Trend Micro Cloud One-Conformity規則(資料期間2020年6月至2021年6月)。

在Microsoft Azure上發現組態設定次數最多的10個Trend Micro Cloud One-Conformity規則(資料期間2020年6月至2021年6月)。

此外,趨勢科技的資料也顯示違反Amazon Simple Storage Service(S3)規則的頻率很高,但在操心之前,仍有必要進一步查看一下資料,例如,並非所有 Amazon S3儲存貯體(Bucket)都應該加密。在某些情況下,加密是不必要的,有時候就是需要提供未加密的資料,例如公開的網站內容或必須提供給應用程式公開存取的資料。

雖然加密可以依個案來處理,但資料分類則不行,所有資料都應該仔細分類。有哪些資料要存放在儲存容器當中?是否需要加密?這些都是必須事先回答的問題。由於雲端資安狀態管理(Cloud Security Posture Management,CSPM)技術不應能夠存取到資料(就連雲端廠商也不行),因此企業必須自行判斷其資料所需的加密等級。企業必須審視是否需要做這類評估,以及是否充分掌握雲端內部的可視性。

整體而言,報告中所列的高嚴重性組態設定錯誤都可能帶來嚴重後果,且絕大部分都是因為他們可能導致資料外洩。而資料外洩的後果,包括商譽損失、違反資料隱私法規以及衝擊營運。對企業機構來說,資料外洩最壞的情況就是業務損失。不論客戶和企業都希望其資料和智慧財產都受到嚴格的保護。所以一旦發生任何違反的情況,企業機構很可能會面臨商譽損失。

三方案助企業防範

所幸,組態設定錯誤是可以預防的,只要企業一開始就具備組態設定問題的資安意識,就能輕易避免那些針對組態設定錯誤的網路攻擊。儘管如此,企業仍應了解有哪些方法可以協助防範雲端組態設定錯誤。

將防護自動化

自動化與可視性是企業雲端環境中的首要問題。雖然業界確實具備可以協助企業安全移轉至雲端的專業人才,但這類人才的數量卻不足。DevOps團隊正以突破以往的速度加速程式開發,每天、甚至每小時就能推出一版新的應用程式,但資安團隊卻無法隨時跟上這樣的腳步。一個可讓資安團隊跟上的方法就是自動化並強化防護。採用軟體定義基礎架構(Software-defined Infrastructure,SDI)、基礎架構程式碼(Infrastructure as Code,IaC)、即時更新的範本與容器,都能有助於防護的自動化與強化。

將法規納入自動化流程

將法規遵循納入企業自動化流程的一環,應視為企業的基本政策。在這方面,雲端廠商已樹立了重要標竿,雲端資安必須超越各種全球標準,並考量雲端供應商本身的要求,此外還要納入企業所屬產業的最佳實務原則。

讓員工學習新技能

雲端與DevOps正在高速發展,然而網路資安卻並未深植於學生或未來程式設計師的心中。程式設計師在開發程式時並不會特別留意資安的問題,因此經常出現一些資安相關的程式錯誤(Bug)。所以,採用IaC和SDI,並將雲端資安狀態管理整合至DevOps流程當中,都有助於解決這項困境。簡單來說,讓員工學習新的技能可確保他們從設計階段就將資安納入考量。俗話說得好,「往上游移動」確實是件好事,但更好的是「從上游開始做起」。

結語

雲端並非不會出問題,雲端的資安是雲端服務供應商(CSP)與企業客戶之間共同分擔的責任。因此,企業必須善盡自己的義務,扮演好自己的角色以維護雲端環境的安全。也許這是一項艱難的任務,尤其當企業必須快速因應全球疫情的變化時。但儘管如此,企業仍必須以資安為優先,這樣不僅可避免招致嚴重的後果,也會對自己的雲端更有信心。

(原文出處:https://www.trendmicro.com/en_us/research/21/k/what-can-you-do-to-mitigate-cloud-misconfigurations.html)

<本文作者:趨勢科技全球技術支援及研發中心/本文出自趨勢科技資安部落格,是由趨勢科技資安威脅研究員、研發人員及資安專家全年無休協力合作,發掘消費者及商業經營所面臨層出不窮的資安威脅,進行研究分析、分享觀點並提出建議。>