兩年多以來,經過改良的WannaCry變種仍令IT管理員和安全分析師頭痛不已。根據SophosLabs近期發表的一份調查報告,這個兩年前就已經出現的惡意軟體似乎是企業揮之不去的夢魘。

2017年5月12日上午,全球各地的組織和個人都遭到今日被稱為WannaCry的惡意軟體的攻擊。WannaCry之所以擴散迅速,是因為其利用了一個竊自情報機關的Windows漏洞。但當安全研究人員註冊一個內嵌在程式碼中的網域名稱時,WannaCry的動作突然停止了。這個例行性的研究步驟無意中觸發了惡意軟體中的「傳播開關(Kill Switch)」子程序,使其停止繼續感染其他電腦。之後數天推出的少數變種,利用新的傳播開關網域,被使用相同方法關掉。

若是遭到WannaCry攻擊,一旦檔案完成加密,就會彈出紅色視窗要求受害者支付贖金。

若是遭到WannaCry攻擊,一旦檔案完成加密,就會彈出紅色視窗要求受害者支付贖金。

在該惡意軟體首次出現之前,Microsoft發布一個更新來關閉該漏洞,以防止威脅透過該漏洞向外傳播。使用者如果延遲安裝2017年4月的更新,直接引致 WannaCry將自身複製到其他電腦上。等到傳播開關生效時,惡意軟體已經造成很多破壞。令人驚訝的是,儘管傳播開關被發現,並不代表WannaCry已經終結。就我們所知,WannaCry在第一次感染後幾天就已經更新並重新發布兩次。事實上,被偵測到的WannaCry數量屢創新高,甚至還超越了如Conficker等較舊的蠕蟲惡意軟體。該惡意軟體繼續感染全球的電腦。

從未消失而且變得更為殘破

為什麼所有組織還不全力阻擋它?事實證明,在最初的攻擊發生後的某個時間點,有人(或是幾個人)改良了WannaCry,而這些改良後的版本幾乎造成了所有當今被偵測到的事件。過去只有唯一個WannaCry二進位檔,現在網路上已經出現超過12,000個變種,單是在2019年8月,Sophos就偵測到並阻擋了超過430萬次攻擊,阻止已經被駭的電腦將WannaCry的某些版本傳播到受保護的端點。 好消息是,我們發現所有WannaCry變種都已經徹底損壞,已經無法對受害者電腦進行加密。但是,這些變種仍然能夠將自身已經損壞的副本傳播到尚未修補的Windows電腦,沒有安裝修補程式的電腦仍能讓WannaCry迅速傳播。

自2017年5月安全研究人員註冊相關網域以有效終止WannaCry攻擊以來,最初傳播開關使用的網域一直還是很活躍。為了找出為什麼傳播開關有效,但WannaCry似乎仍在繼續傳播的現象,我們檢視了在2018年9月至2018年12月期間發現的五分之一變種,在一年前的三個月中,WannaCry感染的電腦有510萬次試圖感染客戶受保護電腦的失敗嘗試。從該樣本集中,得到一些有趣的發現:

•我們分析的2,725種WannaCry 變種全都包含某種形式的傳播開關旁路程式碼,不會如第一版WannaCry一樣陷入困境。

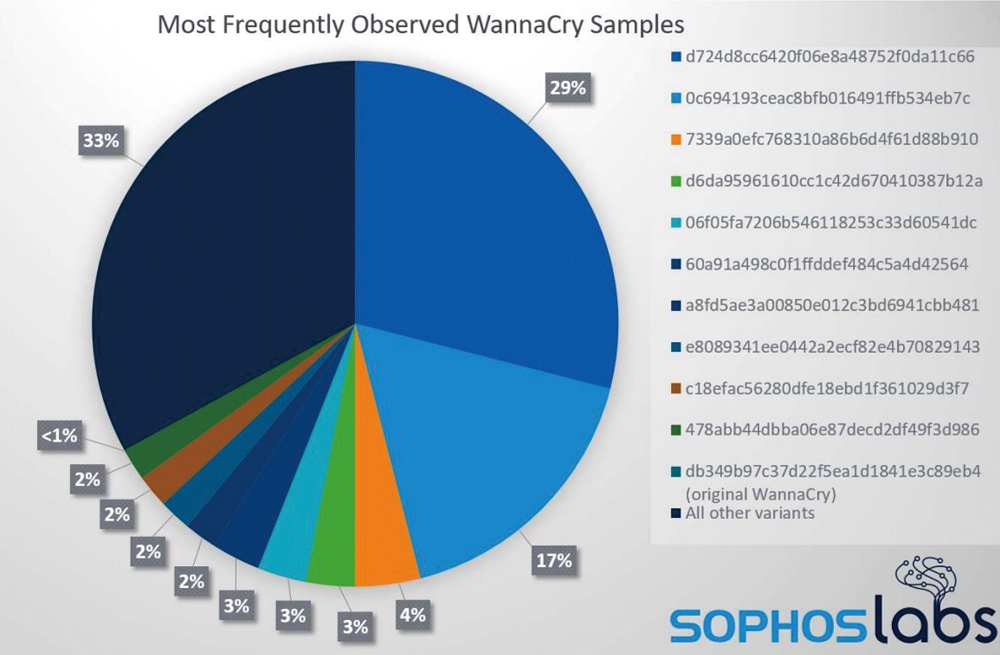

•十個經過改良的WannaCry版本佔所有偵測數量的66.7%(340 萬次),前三名佔 50.1%(260 萬次)。

•476個獨特檔案(佔3.8%)佔所有偵測數量的98.8%。

•12,005個可識別的獨特檔案(佔 96.1%)出現次數少於100次。

•能夠加密受害者電腦的原始WannaCry二進位檔只被發現40次。這個數字太小,很可能是安全研究人員或分析人員進行的測試,而不是真正的攻擊。

•Sophos最初的WannaCry病毒碼定義為CXmal-Wanna-A,可有效防禦任何嘗試的感染。

在2019年8月所見到的超過430萬次WannaCry攻擊中,大部分都是來自於11個WannaCry變種。

在2019年8月所見到的超過430萬次WannaCry攻擊中,大部分都是來自於11個WannaCry變種。

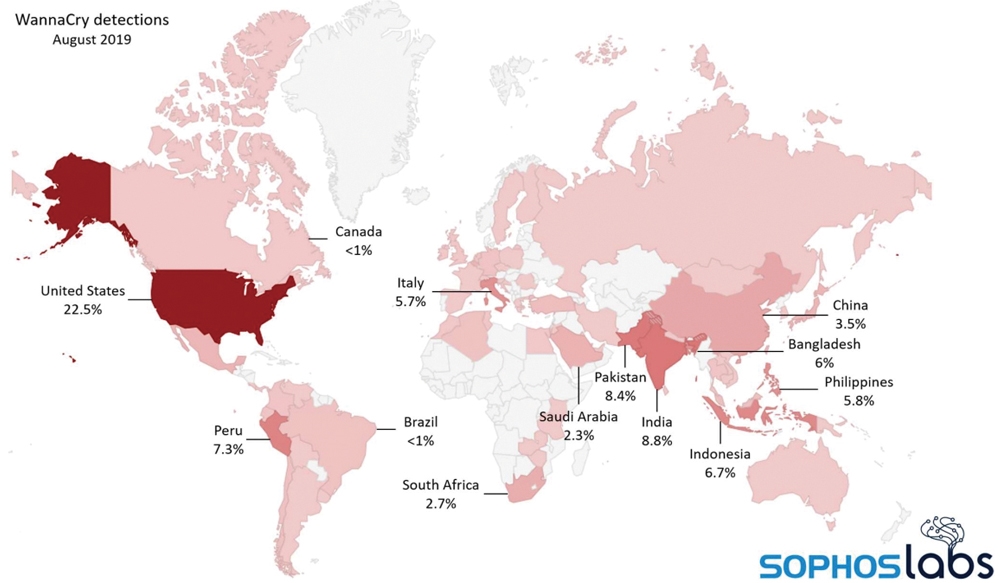

在2019年8月WannaCry對Sophos客戶攻擊失敗的熱度圖中,美國仍然是主要攻擊對象,超過22%的攻擊都針對該國。其他遭到鎖定的國家包括印度(8.8%)、巴基斯坦(8.4%)、秘魯(7.3%)以及印尼(6.7%),顯示出WannaCry是全球性的威脅。 這些新出現的WannaCry變種最重要的改良就是新增傳播開關旁路。我們偵測到變種使用四種不同的方法(有些方法比其他方法更笨拙)繞過傳播開關子程序提供的保護。

及時安裝修補程式勢在必行

WannaCry過去和現在如此成功,都歸咎於一個事實,亦即大型組織出於謹慎的考慮而傾向延後安裝Windows更新修補程式,因為過去曾經發生某些更新導致與第三方軟體不相容的狀況。是否應該立即更新,還是延後更新直到測試完成,這種爭論仍然沒有定論。部分技術專欄作家堅持建議使用者不要立即安裝修補程式,以減少偶爾出現因修補程式出錯而導致不良後果的情形。

截至2019年8月WannaCry嘗試感染失敗的熱度圖。(依國家/地區劃分)

截至2019年8月WannaCry嘗試感染失敗的熱度圖。(依國家/地區劃分)

雖然在某些特定情況下,部分使用者群組不想要電腦下載和安裝作業系統更新,但是幾乎所有人和組織都不屬於這個族群。不幸的是,鼓吹如何延後或避免更新的人們,很少討論其他人可能想要(或不想)停用更新功能的其他原因。不安裝更新,會有一些損失和嚴重的後果。但是,儘管不作為存在風險,但某些IT管理員或個人對安裝更新的保留態度似乎是根深蒂固的。

被偵測到的WannaCry數量持續增加確實是一項警訊:這意味著仍有超過兩年未安裝作業系統更新的電腦存在,這些電腦不僅容易受到WannaCry的攻擊,而且還容易遭受到過去兩年中新出現的更危險攻擊。這將導致不可避免的後果:事實不變,如果原始的傳播開關網域突然未被註冊,則更強大且有害的WannaCry可能會大舉入侵,並傳播到大量易受攻擊且未安裝修補程式的電腦。

<本文作者:張光宏現為Sophos台灣區總經理>