全球資安趨勢之所以值得關注,在於預期未來可能會延燒到自家企業,須事先準備防範未然,讓損害降到最低。從近期Fortinet發布的《2021上半年全球資安威脅報告》統計數據可發現,隨著網路犯罪組織化,攻擊活動無國界,私人企業、政府組織、關鍵基礎設施,皆無法避免受威脅。

FortiGuard Labs資安威脅情報中心台灣區經理林樂指出,存在於Microsoft Office辦公室軟體記憶體溢出相關的漏洞,例如CVE-2017-11882持續被大量使用,近期更挾帶Loki間諜程式。另一個利用Office文件巨集的VBA Agent,仍持續活躍,挾帶惡意程式多屬於Emotet家族。

他以長期追蹤惡意程式家族的經驗來看,已知的熱門威脅仍大量被利用來滲透,IT管理者勢必得儘早安裝修補更新程式,才可遏制主要攻擊威脅。攻擊手法演進至今變得簡單粗暴,滲透成功後快速地橫向感染,擴大加密勒索的範圍以確實打擊企業正常營運,迫使業主不得不支付贖金。

Fortinet台灣技術顧問徐嘉鴻引述Gartner於今年(2021)發布的OT安全威脅調查報告指出,預估2025年,OT安全防護將有75%採用IT領域發展已相當成熟的方案所建構。自2010年伊朗核電廠遭受震網(Stuxnet)蠕蟲感染事件以來,每年幾乎都會爆發OT領域的重大攻擊,策略手法也變得更加複雜難辨識,正在發展數位化的企業勢必得有所因應。

著眼於IT與OT資安防禦備受關注,Fortinet安全織網方案針對OT領域安全再納入近期推出的FortiDeceptor,擴展整合威脅分析與威脅緩解,基於Honeypot概念建構的欺敵誘捕系統,目的是在狙殺鏈(Kill Chain)早期活動階段即運用事前設置的陷阱與誘餌(Deceive),其次是偵測場域的異常活動,一旦判定為威脅便可自動攔阻與隔離,抑或是告警通知IT管理者手動執行。

徐嘉鴻說明,前述欺敵誘捕技術源自於傳統Honeypot所演進,除了技術本質以外,還增添了欺敵策略,從攻擊者的角度或方法透過網路來檢視現有資訊系統上是否存有可被攻擊的漏洞。此技術透過虛擬化的方式,模擬各種現有IT環境常見元件作為誘餌,吸引攻擊者的注意,屬於即時、精準以及自動化防禦的手段。

就部署方式來看,FortiDeceptor可被掛載在虛擬環境,在特定網段執行威脅誘捕,讓攻擊者以為是真實設備而觸發執行惡意程式。不論是南北向網路或東西向系統溝通,FortiDeceptor皆可進行偵查異常,並且採用時間軸模式記錄軌跡,在單一管理平台呈現完整活動資訊。

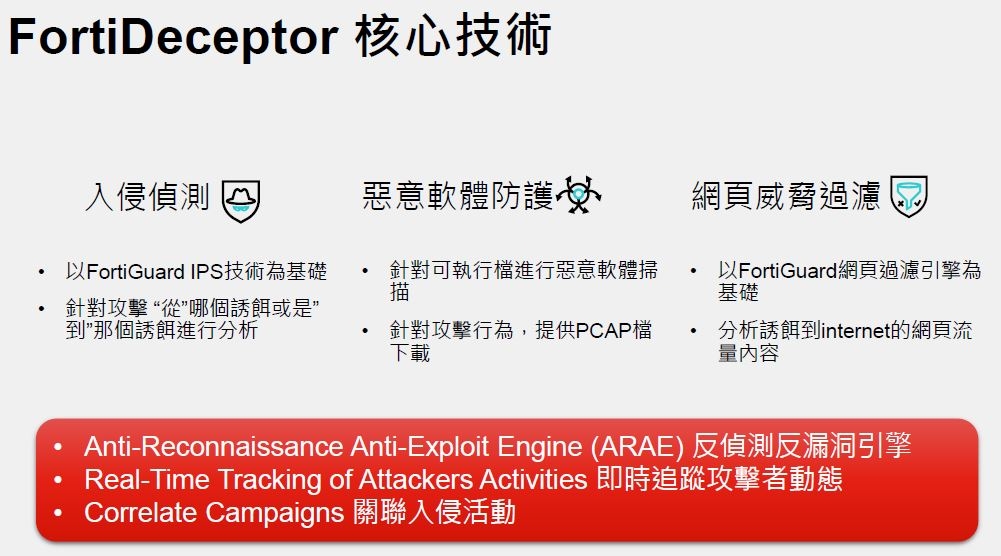

FortiDeceptor核心技術是以FortiGuard IPS為基礎,設計反偵測反漏洞引擎(ARAE),即時追蹤攻擊者動態資料,進而運行關聯分析,讓多筆告警事件歸納整理,完整呈現攻擊活動的樣貌。

FortiDeceptor核心技術是以FortiGuard IPS為基礎,設計反偵測反漏洞引擎(ARAE),即時追蹤攻擊者動態資料,進而運行關聯分析,讓多筆告警事件歸納整理,完整呈現攻擊活動的樣貌。

針對自動攔阻與隔離,可聯合FortiGate來執行阻斷,或是呼叫FortiNAC隔離特定網路交換器連接埠,至於非Fortinet的資安設備,亦可藉由API介接組成聯合防禦體系。FortiDeceptor核心技術是以FortiGuard IPS為基礎,設計反偵測反漏洞引擎(ARAE),即時追蹤攻擊者動態資料,進而運行關聯分析,讓多筆告警事件歸納整理,完整呈現攻擊活動的樣貌。對於OT應用場域常見無法安裝防毒引擎的老舊系統或設備,正可藉由FortiDeceptor協助,讓資安風險得以可管可控。