針對缺乏充足技術、人員、程序的企業或組織,漢領國際代理引進SIEM領域中知名的LogRhythm,以協助降低導入門檻,藉此平台進行蒐集鑑識資料、探索威脅、確認風險程度,降低平均偵測時間。萬一出現高風險事件,亦可執行調查、消除威脅、回復常態,縮短平均回應時間,對抗手法多變的資安威脅。

漢領國際資安產品技術總監黃漢宙指出,市場上多數的SIEM系統主要蒐集的是日誌、資安事件告警資料,至於鑑識資料,則是必須整合端點環境所安裝的代理程式,或是整合解析網路封包技術才得以掌握,因此往往會發生日誌無法精準判讀,需要客製化建置的狀況。LogRhythm則是三種型態的資料皆可蒐集,是其較獨特之處,包含端點代理程式,以及可解析Layer 2到Layer 7的網路封包監聽模組,皆為自有技術方案,避免整合外部異質系統可能衍生的問題。

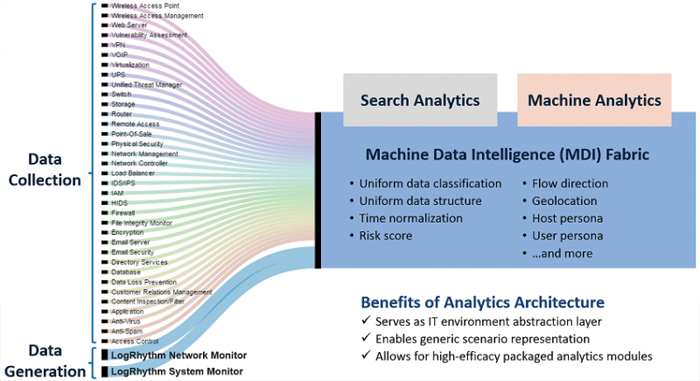

專利MDI技術整理大數據 以便後續分析

|

| ▲漢領國際資安產品技術總監黃漢宙認為,現代資安的觀念已非著重於執行阻斷,而是關注解決問題的有效性,以便制定回應策略與措施,運用自動化工具來降低控管負擔。 |

過去建置SIEM的企業大多為了法規遵循,較偏重於內稽內控,或是產出看似豐富的視覺化圖形報表,供高層管理瀏覽查閱。漢領國際自2016年開始推廣LogRhythm後,黃漢宙發現,企業或組織更需要建立進階威脅的關聯式分析、偵測異常行為模式機制,只是傳統SIEM平台往往未能滿足需求,就算可增添新機制,也要專家介入客製化地撰寫規則才得以提供。

「LogRhythm不僅具備SIEM特性,更偏重於強調智慧型資安平台(Security Intelligence Platform,SIP),把資料轉成事件,也可建立事件的索引(Index),將蒐集取得資料全數建立索引保存在Elastic堆疊發展的大數據平台,進而實作併購Caspida取得的使用者行為分析(UBA)機制。」黃漢宙說。

若僅蒐集網路環境產生的日誌,得到的資訊相當有限,因此現代化的SIEM平台勢必得延伸觸角,才可達到全面的可視性。黃漢宙認為LogRhythm發展思維是讓80%客戶不需要整理日誌資料,而是由系統平台自動完成。因此自2003年成立迄今,資安專家團隊已超過四百人,把SIEM平台需要人力執行的部分皆轉換為自動化機制,例如蒐集日誌後首要的關鍵在於分類分群,LogRhythm透過生態系聯盟的廠商已有超過一千家參與,在系統中預先定義收容的欄位格式,即可自動納入異質平台的Syslog,之後基於專利的機器資料智慧(MDI)分類模組進行處理。

「龐大的數據經過分群分類後,關聯式分析是透過人工智慧引擎中內建九百多種規則運行,最後再透過內建的Crystal Report,產出各式符合法規要求的報表。此外,SIEM平台最重要的關聯式分析,LogRhythm提供內建的知識庫功能,只要有簽訂維護合約,即可依據攻擊手法的改變,自動更新原廠資安專家撰寫的解析規則,毋須仰賴服務廠商手動調整與撰寫。」

現代資安的觀念除了偵測攔阻惡意程式,同時也關注回應問題的策略與措施,LogRhythm智慧型資安平台亦可協助執行。黃漢宙指出,就整個威脅生命週期流程管理(Threat Lifecycle Management,TLM)來看,終極目標在於大幅降低平均檢測時間(MTTD)以及平均回應時間(MTTR)。

他進一步說明,威脅生命週期流程管理的想法,首先要具備鑑識偵測的感知器,蒐集來自端點、網路環境等節點的日誌資料;其次是大數據分析能力;最後是計算風險指數,並排列處置的優先順序,以便執行調查,釐清惡意滲透途徑,進而確實修補弱點或漏洞。

落實控管的三大要件即是技術、人員、程序,缺一不可,其中資安人力正是現階段主要的缺口。畢竟僅懂得資安理論的技術人員尚不足以對抗刁鑽的滲透攻擊,必須經過實戰磨練與累積,才有能力相抗衡。問題是這類人才少之又少,即可藉助LogRhythm輔助IT管理者,來降低平均檢測時間與平均回應時間。

LogRhythm智慧型資安平台會針對收容的IT環境所有資料,根據設備種類、部署位置,以及資安、稽核、維運相關的事件,給予適當風險評分,並限制風險分數必須低於定義,一旦超過則加以突顯。例如在DMZ區域的應用伺服器,以及測試區域主機皆有登入密碼錯誤的記錄,但兩者的風險分數則不同,線上環境勢必更高,此條件可在收容資料設定時定義。

掌握端點與網路行為 供雲端AI分析與學習

至於資安領域相當熱門的人工智慧應用,黃漢宙說明,LogRhythm作法是學習平台上所收容的日誌,異於基準數值時發出告警通知。他舉例,「同一帳號的密碼錯誤在五分鐘內發生超過六次,並且來自不同設備,符合條件者觸發告警,這屬於規則條件式。資料經過分類後可提供運行機器學習演算法,為上千種類別建立基準線,像是密碼平均七天內錯誤三次,若採樣發現異於基準數值,隨即觸發告警,此即為以Pattern為基礎的人工智慧,屬於已知威脅防護範疇。針對未知型威脅,則是最新推出基於雲端平台提供的人工智慧(Cloud AI)執行實作。」

|

| ▲ LogRhythm獨家專利機器資料智慧(MDI)分類模組,可針對千種以上裝置資料,自動萃取Metadata並進行資安事件分類。(資料來源:漢領國際) |

在應用人工智慧之前必須先掌握大數據資料,除了擴大延伸可蒐集的範疇以外,資料內容豐富程度亦是輔助分析的重要素材。端點環境可蒐集取得檔案、註冊機碼、程式執行緒、TCP與UDP的進出等資訊,藉此掌握東西向流量,有機會及早查覺內網的橫向感染活動,這也是EDR工具的主要著眼點;但LogRhythm設計的端點監控代理程式並非如此,較著重於基本行為,例如伺服器環境中的資料庫系統,安裝LogRhythm的系統監看程式,取得的資料送到人工智慧引擎學習平時的連線溝通行為,一旦發現異於常態,隨即觸發告警與執行攔阻回應。

網路監聽設備則是透過複製交換器流量,以深度封包檢測(DPI)解析完整Payload,產生的Syslog格式可遞送到LogRhythm平台,搭配內建的規則,例如SMTP外送流量中若發現夾帶檔案,則在系統中保留一份,藉此掌握郵件的進出,亦可下載附加檔案進一步檢查。