近年來APT攻擊屢屢釀成重大事故,但除了不幸登上新聞頭條的會由檢調接手調查,資訊得以較為完整地揭露,更多事件是直接找廠商進駐處理,並且簽下保密協議,即使心知同業也可能遭受類似攻擊威脅,卻無法對外說明,使得本土多數企業或組織警覺心不足,往往輕忽可能帶來的損害。

Fortinet技術顧問黃琦文以近期協助處理APT攻擊事件為例,該企業之所以發現遭受入侵,最初是從內部的SIEM系統發現用來提供人工智慧服務的主機,在不正常時間對其他應用系統發送Ping指令,從日誌記錄追查與釐清後,判斷該帳號的登入行為並非員工本人,才發現帳密被盜取。經過事件調查與分析後,釐清帳密被盜取的原因,追蹤到疑似來自中國駭客組織所為,利用Word檔案夾帶惡意程式滲透進入,勾勒出整起攻擊活動真相。

他進一步說明,整起攻擊活動的策略,駭客最初是偽裝成客戶提出報價需求,通常業務透過郵件發送報價單時,須副本知會主管,攻擊者即可針對該主管額外發送夾帶惡意程式的文件檔案,誘使收件者點選執行滲透,取得用戶帳密後再進一步橫向擴散,藉此竊取更多帳密。

雖然有多組帳密被盜取成功,但釐清真相後找到的惡意程式卻皆未觸動端點與網路所建置的防禦措施,即便是Fotinet FortiGuard防毒,都難以及時發現,除非實際模擬執行才有辦法發現,畢竟惡意程式是嵌入在報價單的檔案中,若防毒軟體沒有跳出告警,根本難以發現。這種客製化的攻擊活動,也就是狙殺鏈,只能採用FortiSandbox沙箱模擬,分析行為模式才能得知。

CPRL專利技術辨識惡意程式家族

「多數沙箱技術的角色偏重在檢測,但由於不具備阻擋機制,即便分析發現為惡意攻擊,也來不及阻擋,只能查看專業分析報告。」黃琦文說。問題是一旦經過事件調查後取得惡意樣本,必須提交給防毒軟體廠商產生特徵碼,以進行全面性防堵,通常無法達到快速地回應。對此,Fortinet設計的防毒引擎FortiGuard即較具優勢,在台北內湖設立數十人的研究團隊投入負責FortiGuard方案,得以較其他廠商更有效率地回應新型態攻擊。

針對近來各行業皆相當看重的人工智慧與機器學習技術,黃琦文觀察,幾乎已成為資安廠商必備的技術。若以Fortinet發布最新季度的全球威脅情報服務統計數據來看,全球FortiGuard用戶端所蒐集的資料統計,每週平均會產生70次入侵偵測、19萬隻新病毒產生,如此龐大的資料量僅仰仗人力執行解析,根本緩不濟急,勢必得運用機器學習演算法協助處理。

|

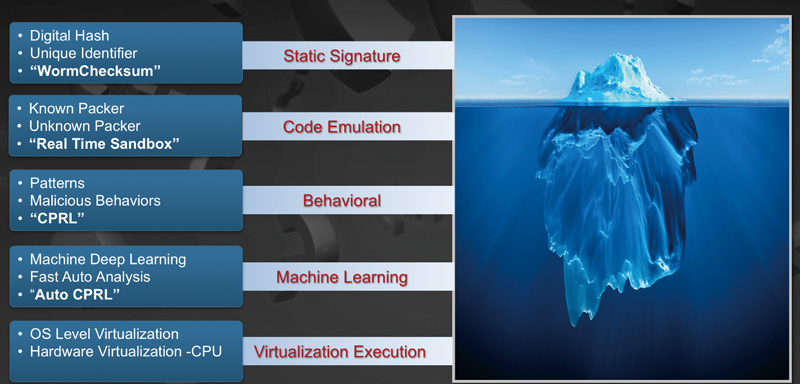

| ▲FortiGuard擁有CPRL(Compact Pattern Recognition Language)專利技術,屬於行為分析演算法範疇,只要運用單一特徵值,即可偵測具相關性的惡意行為,即使程式碼已變種也可藉此發現。(資料來源:Fotinet) |

「Fortinet研發團隊是以超過400TB的大數據情資為基礎,搭配機器學習演算法訓練資料模型,並且進而產生攻擊特徵碼,提供入侵威脅防禦系統、防毒等解決方案得以即時更新。」黃琦文說。

其實過去十多年來,資安領域早已採用人工智慧與機器學習演算法協助分析病毒樣本,因此FortiGuard本身就有建立自動化處理機制輔助解析,並且擁有CPRL(Compact Pattern Recognition Language)專利技術,屬於行為分析演算法範疇,只要運用單一特徵值,即可偵測具相關性的惡意行為,即使程式碼已變種也可藉此發現。

以FortiGate為核心介接聯合防禦

|

| ▲Fortinet技術顧問黃琦文認為,即便在預算與專業人力皆不足的狀況下,至少可建置OTP(一次性密碼)機制與SOC(資安監控中心)服務,以有效地降低潛在資安風險性。 |

過去針對行為模式的偵測,做法通常會先歸納出惡意程式共通特性,例如修改登錄檔機碼等行為,並嚴加監看,但現代攻擊為了迴避偵測,滲透手法往往不斷推陳出新,因此必須餵入最新實際案例資料執行訓練,才可持續地提升偵測能力。

防毒引擎廠商本就有採用機器學習演算法輔助,以便自動化方式解析樣本,只是近年來人工智慧議題相當受到關注,才讓機器學習技術應用浮上檯面。例如Fortinet針對行為分析所設計的CPRL技術,就是運用演算法自動化實作,再基於長期累積的大數據資料,建立機器學習資料模型,讓行為條件得以計算出風險值,增加辨識與偵測惡意程式的能力。

尤其是針對未知型惡意程式的攻擊行為,必須運用智慧型機制來輔助,即需要借助機器學習從資安事件案例中建立模型,補強特徵碼比對分析難以辨識的部分。相較於過去幾年較仰賴的沙箱技術模擬分析,對解決方案廠商而言,可藉此快速地取得入侵威脅指標,等同於特徵碼,藉此勾勒出惡意程式的執行邏輯。

Fortinet提供的FortiSandbox沙箱技術,還可進一步聯合FortiGate建立安全織網(Security Fabric)。在APT攻擊相關解決方案中,沙箱技術是其中的組成元件,必須聯合其他資安機制才得以防治,安全織網主要是以FortiGate為核心,接收沙箱技術模擬分析取得的入侵威脅指標資料,直接逕行攔阻。同時,FortiMail攔截郵件中夾帶的未知型檔案,亦可先送交到沙箱模擬分析,確認安全性後才放行;萬一分析後發現為惡意檔案,則可觸發安裝於手機、筆記型電腦等終端裝置的FortiClient執行隔離,抑或是分析後發現內嵌惡意網址,同樣可回饋到FortiClient偵測與阻斷。

安全織網為Fortinet全產品線的整合架構,採用主流的RESTful API介接,並非為早期常見的Java開發工具撰寫程式碼透過SOAP介接的模式,因此在既有的IT環境中,第三方廠商資安技術所發現的惡意網址、IP等資訊,亦可藉由API整合防禦機制,把JSON格式所記錄的相關資訊餵入FortiGate執行攔阻。

為了提高各種不同領域的攻擊辨識度,FortiGuard威脅情資服務(TIS)已協同Check Point、Cisco、Palo Alto Networks、McAfee、Symantec等資安領域廠商,共同建立網路威脅聯盟(CTA),讓全球各地不同區域的監控服務,都能下載XML格式檔整合到系統平台,增加資料豐富度。