30多年前發明DNS通訊協定時,並沒有考慮太多的安全問題,但如今DNS造成的資安風險正日漸升高。無論是DNS DDoS,或者透過DNS查詢與C&C主機通訊,甚至是利用DNS洩露資訊,都顯示DNS正成為新的資安威脅工具。

看過電影「臥底(Inside Man)」嗎?其中克里夫.歐文和他的團隊成功地搶劫了銀行,而那裡的警察都認為沒有東西被偷。至於劇中他們是用何種複雜且精細的手法讓「罪犯」偷偷溜出去,直到電影結束觀眾才恍然大悟。

每當看到新的網路犯罪手法,以及網路犯罪分子竊取企業敏感資料的方式時,都令人想到這部電影。感覺它就發生在不久前,或是每天、每週都會發生,而這些目標就在你的身旁,不知怎的,這些騙子就是能設法弄到信用卡資訊、身份證號和其他有用的訊息。

穿透資安防線的神祕傳輸管道

這種事是如何發生的?這些公司都投入了大量的金錢建立最先進的外部保護機制。但是,資料竊賊始終陰魂不散,而且每次都拿出了創新的方式來迴避這些保護機制,就像克里夫.歐文一樣,他們如何得到資料,卻沒有任何人注意到?

再一次強調,這些公司都有很好的資安保護機制,有不同的方式來保護並監控流量,他們知道誰登入系統,誰寄出什麼資料。但是,近年來遇到了一個很大的挑戰,駭客使用加密的方式傳出資料,或將其切割分成較小且零碎的片斷來迴避監控機制。現在,更進一步地可以利用DNS(Domain Name System)來做為其資料傳輸的媒介。

根據統計,在美國及英國有75%的1,000人以上大型組織曾經遇過不同類型的DNS攻擊,並且有46%的組織曾有經由DNS協定造成資料外洩的情形,此外有45%的組織曾遭遇過使用者透過DNS Tunneling技術來存取網路資源或迴避網路驗證。

DNS查詢記錄其實沒有多少人注意

敏感資料的外洩是最嚴重的風險,我們經常聽到個人資料洩露事件。雖然許多組織在各地都設有傳統的安全系統,如防火牆、入侵檢測系統和代理系統,但也往往都會留一個開啟的通道,那就是網域名稱系統(DNS)的通訊埠。駭客和網路犯罪分子已經學會了利用這個通訊協定滲透到網路,建立隧道並且竊取企業價值連城的資料。

一個DNS封包最大可以達到512 bytes,而一個正常合法的封包大約在40~150 bytes的大小,這意味著剩餘的空間可以用於其他的資料數據,包含信用卡卡號和個人訊息,而且不會大於100~200 bytes,因此,駭客可以透過DNS來取得資料,造成單位組織資料的外洩。

駭客如何透過DNS攻擊並竊取資料

必須考慮的是,DNS請求可以在每秒達到數千甚至是上萬次,駭客可以在短時間內取得一個包含敏感資料的完整客戶資料庫。我們面臨的挑戰是要確定這麼龐大的DNS請求中,哪些是正常的?哪些是異常的?並且有能力判斷在正常的請求中是否包含不尋常的資料。

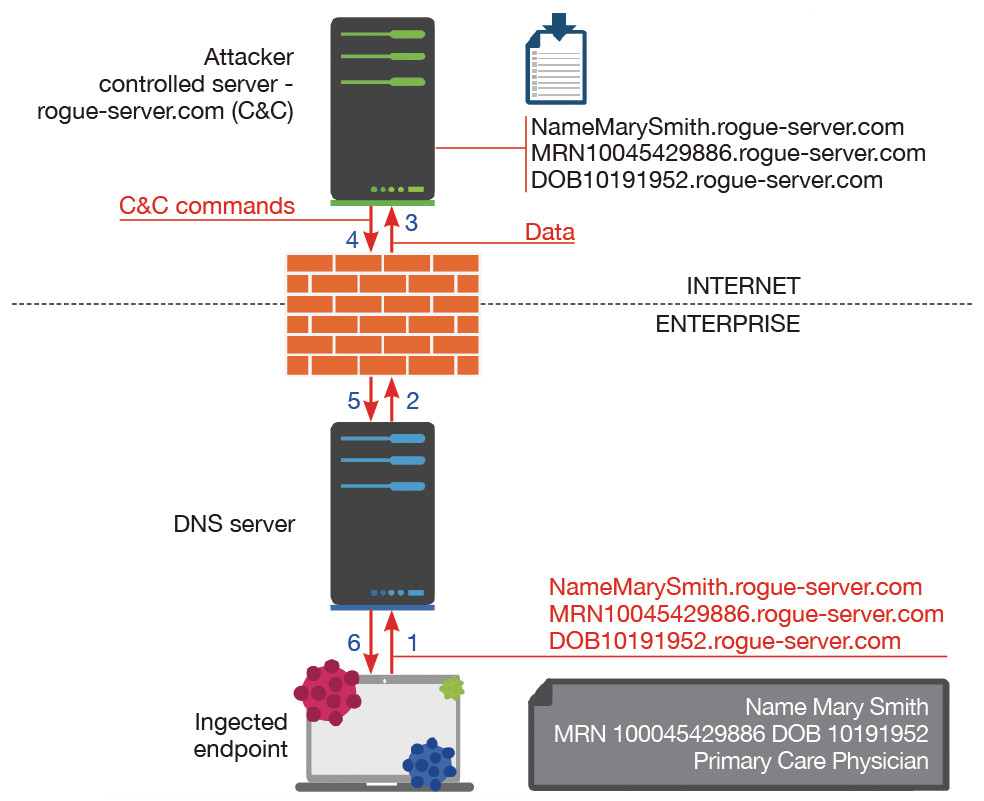

網路犯罪者利用DNS的方式如下。首先,惡意程式透過DNS協定和C&C伺服器建立連線(Find Home),中間的資安產品並無法辨識單一DNS查詢的Find Home行為(如圖步驟1、2、3)。

C&C伺服器透過回應Find Home行為的DNS查詢控制受感染的電腦以竊取資料(如圖步驟4、5、6),或進行其他行為,例如更新惡意程式、發動攻擊等。

惡意程式透過前二大步驟將收集到的資料拆分並加密後經由DNS查詢送回C&C伺服器,期間,所有的DNS查詢皆符合標準的DNS協定,並以慢速方式完成,企業擁有的資安產品無法有效的識別及阻擋。

|

| ▲惡意程式將收集到的資料拆分並加密後,經由DNS查詢送回C&C伺服器。 |

什麼機制可以協助防範這個問題?

目前確定沒有任何一種資安產品可以很好地阻擋這個問題,次世代防火牆的深層封包檢測和應用識別,無法有效地辨識有無敏感性資料通過DNS被送出去。更深一層來說,目前的安全設備因為並非專門執行DNS相關工作,不是缺乏就是只有少量DNS通訊協定的行為模式知識,以致於在面臨DNS相關威脅上,無法確認是否有問題或確切阻隔威脅,而造成後續資安問題。再加上缺乏相關的報表資訊,當然資訊人員就渾然不知。

那麼企業該如何應對?即時分析是非常重要的,瞭解正常流量的常態,以挑選出差異。能夠檢查內容以及讀取加密方法也至為重要。

擅長企業級DNS領域的Infoblox公司,不久前發表了一項獨特的技術稱為DNS威脅分析(DNS Threat Analytics),是一種可以透過DNS分析來主動阻止資料外洩的技術。該技術充分利用流量分析和機器學習檢測資料外洩,即時並阻止那些不當企圖,甚至可以檢測不是使用標準隧道簽章的零日(Zero-Day)攻擊方法。DNS威脅分析內建於即時檢測和阻隔的Infoblox DNS服務器內,並不需要額外的網路基礎設施或端點代理伺服器。

DNS威脅分析模組能夠透過自動化方式新增C&C目的地到黑名單,並與DNS Firewall/RPZ功能結合,自動在網路上發送並更新到其他Infoblox設備端,在整個組織中實施擴展與阻絕資料外洩相關的目的地。此外,透過該相關解決方案還可以深入瞭解是被感染的設備或者有問題的員工在試圖竊取資料。

資料外洩防護(DLP)解決方案通常透過分析電子郵件、Web、FTP等面向的資料洩露,但不具備分析DNS相關面向的洩露。DNS威脅分析則可藉由縮小差距,並幫助防止DNS被用作資料洩露後門,對傳統的DLP解決方案發揮補強。

結論

問世已超過30年的DNS通訊協定,當初只是為了網路資料分享而生,沒有考慮太多的安全問題。隨著資訊不斷演進,DNS的資安問題正日漸升高。無論是DNS DDoS或是透過DNS查詢與C&C主機通訊,甚至是利用DNS洩露資訊,都揭露出DNS正成為新的威脅工具。然而,DNS又是每個組織企業所不可缺少的服務,這是新一代資訊人員必須思考與面對的挑戰。

(本文作者現任Infoblox公司技術顧問)