長期以來,在網路資安威脅項目中,DDoS(分散式阻斷服務攻擊)始終是最難處理的破壞式攻擊,通常駭客或犯罪組織會藉由全球已遭受感染的殭屍電腦來發動,讓受害企業因為頻寬、伺服器運算資源耗盡而無法正常營運,其背後的目的不外乎為了示威報復、勒索贖金,或者聲東擊西以趁機長驅直入內網竊取數位資產。

近年來隨著攻擊軟體工具的多樣化發展,黑市商業模式甚至開始出現「代打」服務,以攻擊週期計價,不須支付高額費用,即便不懂技術也可鎖定目標發動DDoS攻擊,威脅狀況較以往更形嚴峻。如今本土企業寄望的物聯網、金融科技等產業轉型,皆為高度仰賴網路連線的應用模式,在DDoS攻擊的發展日趨成熟之下,唯有事前先行建立緊急應變計畫,搭配市場上基於全球佈建CDN服務提供的緩解機制,抑或是自建專屬設備搭配流量清洗服務,才不至於在事發當下束手無策,最大程度地降低可能造成的災害。

利用壓力測試工具 發動DDoS攻擊

Akamai大中華區產品行銷經理李文濤觀察,經常被利用來執行DDoS攻擊的殭屍網路(Botnet),其實有主動加入與遭受入侵感染兩種區別。個人主動加入殭屍網路的方式,只要在網路上搜尋即可找到相關工具,例如知名的LOIC(低軌道離子加農炮)與HOIC(高軌道離子加農炮),前者主要是針對Layer 3/4攻擊;後者負責的是Layer 7。下載執行後即可連線至IRC伺服器,接收攻擊指令,成為殭屍網路的成員。

當然,更多是在不知情的狀況下遭受感染才成為殭屍電腦。通常是利用應用服務的漏洞,例如被全球廣泛採用的開放原始碼網頁服務系統WordPress,曾存在相當多已被揭露的漏洞,一旦未及時修補更新,駭客或犯罪組織即可藉此執行滲透入侵並取得控制權,進而利用來發動DDoS攻擊。

除了典型的殭屍電腦以外,李文濤亦觀察到,以獨立(Stand-alone)軟體工具發動DDoS攻擊的也相當普遍,例如基於知名的Havij、Slowloris等工具協助,並利用如同Linux/Unix系統核心的Shellshock重大漏洞發送指令,藉此擴大攻擊規模;此外,DNS、NTP、SSDP等標準通訊協定的原生缺陷,近年來也常見被利用來進行反射型(Reflection)的放大攻擊,最知名的莫過於2013年反垃圾郵件非營利組織Spamhaus,曾創下遭受高達300Gbps流量攻擊的記錄。

|

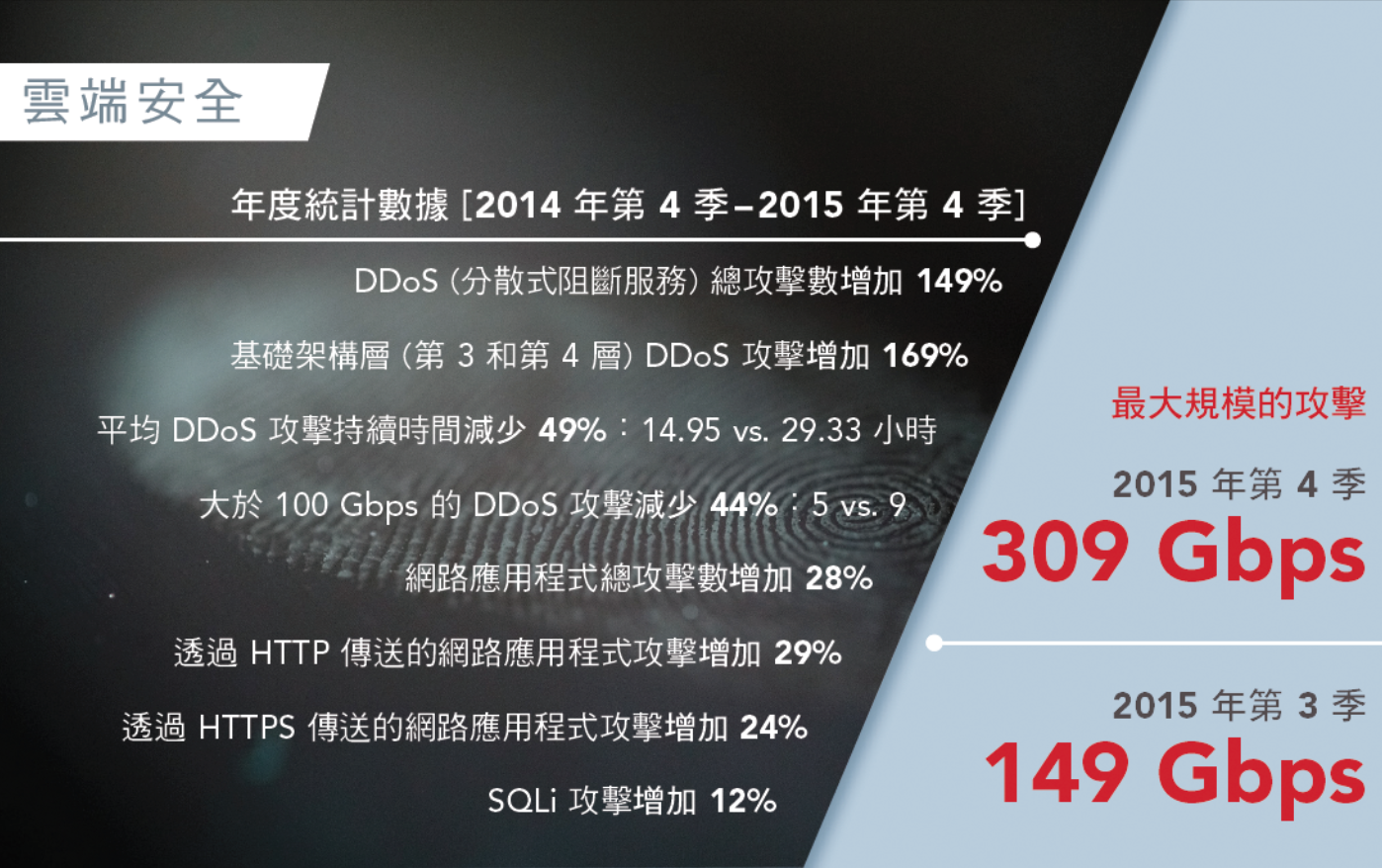

| ▲Akamai發佈的2015年第四季網際網路現狀報告中指出,DDoS攻擊數量較前一年同季度增加149%,平均的尖峰頻寬、流量、持續時間則降低,主因是攻擊者已不僅只依賴殭屍網路來發動,逐漸轉向利用訂閱式雲端服務。 |

李文濤進一步從Akamai日前所發布的《2015年第四季網際網路現狀報告》中指出,以壓力測試工具產生的Stresser攻擊,在2015年第四季有明顯地增長。原本設計用來測試驗證網站容量(Capacity)、藉此得知可同時承載連線數量的壓力測試工具,通常具備模擬實際用戶端連線的功能,近年來卻被駭客所利用,發動持續數十?分鐘、甚至一小時的DDoS攻擊。

根據Akamai發布的2015年第四季網際網路現狀報告統計,該季度相較於2014年同期,全球DDoS攻擊次數增長了148.85%。「如此大幅的成長,主要是來自於壓力測試軟體所產生的流量,由於工具本身簡單易用,不需要太多的專業技術能力,以低廉的成本即可取得現成的雲端工具發動攻擊。因此儘管資安技術不斷地在進步,但犯罪組織藉由網路攻擊謀取暴利的行為永遠無法被解決,在數位化時代,甚至會成為常態性攻擊。」李文濤說。

多樣化攻擊手法 輪番反覆出現

就攻擊手法來看,根據此Akamai報告統計,針對Layer 3與Layer 4的DDoS攻擊,增長了168.82%,首要是透過UDP Fragment發動,其次順位則是NTP、DNS、SSDP的反射式攻擊。「其實在過去幾個季度的調查報告中,UDP並非為常用的攻擊方式,近來卻增長,此現象正符合Akamai過去幾年的觀察,也就是駭客或犯罪組織在不同年份、不同季度,會輪換使用不同攻擊類型作為主要方式,所以這些攻擊模式往往是循環反覆的出現。」李文濤說。

較關鍵的是,DDoS攻擊模式中有56%為多種攻擊手法並用(Multi-Vector),顯示出現代駭客或犯罪組織的攻擊手段會採用多種方式來發動,針對不同弱點採用不同攻擊工具,讓服務無法正常運行,其中成長較顯著的即為壓力測試工具。但由於工具本就是為了正常的測試而設計,預設不具備長時間、持續性地連線能力,因此在2015年第四季統計數據中,DDoS攻擊平均持續時間降低了49%,原因即是駭客利用壓力測試工具來發動,而這些壓力測試工具往往會限制單次流量的時間,大約在一小時左右。

境外清洗中心 緩解上百GB流量湧入災害

至於市場上可提供緩解的方式,不外乎自建專屬DDoS防禦設備、委託ISP從源頭過濾攔阻,或是把網路流量導向更專業的雲端清洗中心協助處理。逸盈科技產品及技術服務處副總經理王美芬指出,現今的DDoS攻擊,大多無法以單一種手段來解決,若是單純的連外頻寬被塞爆,確實可求助ISP緩解,但有更多手法是直接針對資安設備、應用系統等資源耗盡式的攻擊,同樣可藉此達到攻擊目的,因此具備緩解DDoS攻擊的供應商,強調的是建置多層式(Multi-Layer)架構。

王美芬以逸盈科技實際協助客戶導入Arbor解決方案為例說明,可直接在ISP業者機房建置緩解設備,確保最後一哩的頻寬不至於被攻擊封包佔用資源。萬一面臨的DDoS攻擊流量過於龐大,亦可導向Arbor Cloud執行清洗。

F5台灣區總經理張紘綱則認為,DDoS攻擊流量來自全球各地,如今已是動輒上百GB的規模,首當其衝其實是ISP業者,在電路源頭進行互連(Peering)時就已經先被塞爆。當然ISP業者會試圖經由封包解析取得來源位址,據此執行針對性地阻斷;但若無法辨識來源的詳盡資訊,只能確認特定客戶的應用服務正湧入大流量攻擊時,針對該應用服務的連線封包全數丟棄,以免影響範圍擴大,但被鎖定為攻擊目標的企業或組織問題仍舊存在。因此實務上的作法,應該是交由境外可承受上百GB流量規模的專屬流量清洗中心先行處理,例如F5 Silverline服務,再把正常流量導回島內的客戶端,如此才得以解決全面性的問題。