GRE Tunnel雖然簡單易用,但考量到現實環境的複雜性,例如大陸的封網或是在一端Office只有浮動IP的狀況下,還是會有使用IPSec Tunnel的需要,因此本文將對於使用IPSec建立Site-To-Site VPN做一個簡單的介紹。

前幾期的網管人已經介紹過如何在兩台路由器之間建立GRE Tunnel,讓兩個辦公室可以建立VPN連線。在使用GRE Tunnel時,兩端都必須有固定IP或者有FQDN(Fully Qualified Domain Name,完整網域名稱)才行,但有許多公司可能受限於規模或預算,分點辦公室只能申請浮動IP的線路。

另外,也有許多公司是允許員工在家裡上班的,但一般人的家中大多申請浮動IP的線路。

面對如此的現實環境,本文將介紹如何在只有一端有固定IP的情況下,在路由器之間建立IPSec Tunnel,從而建立Site-to-Site VPN建線。

在開始之前,請先準備好以下的軟硬體:

‧路由器:支援IPSec的路由器,本例使用兩台Cisco 3640路由器,記憶體大小為128MB。

‧IOS:使用c3640-jk9s-mz.124-16a這個版本的IOS。由於兩端均須使用IPSec,因此必須使用支援Security Function的IOS,如果連線的數量較多或者頻寬較大,建議使用高階的路由器。

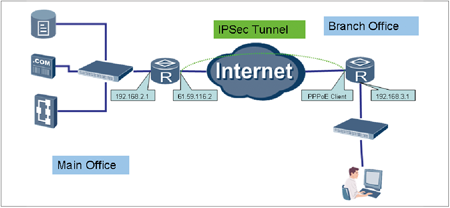

測試架構圖則如圖1所示,簡言之,本次的目的是在Main Office及Branch Office之間經由Internet透過IPSec Tunnel建立VPN連線,讓兩地的網路資源可以共享,並且讓資料在存取過程中能夠進行加密,進而保護資料不被輕易破解。

|

| ▲圖1 Site-to-Site IPSec Tunnel架構圖。 |

Main Office相關設定

由於在本次要建立的是IPSec Site-to-Site VPN,因此在建立方式上會與之前介紹過的Server & Client架構略有出入。主要的差異在於,主點是固定IP,但分點是浮動IP,因此主點的設定會有些許的不同。

以下為Main Office的設定。FastEthernet0/0的IP是對外所使用的Public IP,並且設定預設路由往61.59.116.1送。

FastEthernet1/0的IP是內部使用的Private IP,也是內部電腦的預設閘道。

進行VPN連線時,務必確認路由器的時間是正確的,因此使用NTP(Network Time Protocol)以提高時間精確度。

118.163.81.61是time.stdtime.gov.tw的IP位址,這裡使用對外的介面Interface FastEthernet 0/0作為校時的來源。

在設定之後,必須確認校時成功,因此使用show ntp associations指令來確認,如果在IP前方有一個*符號,就代表路由器已成功與時間伺服器校時。

當然別忘了可以show clock確認時間是否正確。如果校時失敗,亦可以自行設定路由器時間。

由於使用的是浮動IP連接固定IP的方式,因此不能使用之前指定Peer IP及Key的設定方式。指定Peer IP只有在兩邊的IP都是固定或有FQDN的狀況下可以使用。