隨著BYOD興起,辦公與生活的資訊界限愈來愈模糊,而IPv6也將成為主流的網路架構,然而使用者資安意識不夠、再加上現在IPv4到IPv6的過渡時期下,一觸即發的危機正在等著考驗新時代的網管人。

拜網路科技的進步和BYOD的觀念所賜,我們的辦公空間得以在可能的範圍中無限地延展,無論是經由所謂Cloud、VPN、Mobile Devices或者IoT(Internet of Things),當所有網路通訊元件紛紛向彼此靠攏的時候,網路架構需要更強更充足的邏輯連結,原本通用的IPv4已經註定要和我們新型態的「辦公+生活」漸行漸遠,自90年代就開始發展的IPv6再次向大眾證明世界是需要它的,我們的新IT方程式將會是「辦公+生活=BYOD+IPv6」。

幾項新科技的出現,更把這個新IT方程式的能量進一步放大。例如Microsoft正在申請專利中的Biological Entity Communication Channel,利用人體傳訊,我們可以戴上電子手環,拿著我們的BYOD裝置,與他人握手或指尖接觸的同時交換了電子名片或其他電子資料。又例如「石墨烯」、「矽烯」這一類神奇的材料,將讓手機螢幕可以輕易拆折,一旦這些新科技廣泛使用時,BYOD大概要搖身變成BYOE(Bring Your Own Everything)了。

而在這些新科技的推波助瀾下,我們要怎麼讓更多的設備(還有我們的手指)互連?相信IPv6是必然要被廣為運用的定址方式。

BYOD安全新課題

資訊安全是很全方位的思考面向,它發生在「PC時代」的Client Server之間,當然也會發生在「後PC時代」的BYOD與Cloud之間。這幾年在手持式設備如雨後春筍般爆發性銷售的強力引領下,相信大家都很熟知BYOD在資訊安全方面帶來的危機。

BYOD裝置引發了兩個相當值得省思的安全議題,一個是「遺失或被竊」引發的危機,另一個則是「多重環境使用」引發的危機。其實這兩種風險都很好理解,我們早就有類似的觀念,回憶一下十多年前,很多人開始帶著自己的USB隨身碟去上班,還一度引發很多單位禁止或限制。其實這種行為本質上和BYOD一樣,都會伴隨著遺失…被竊以及多重環境使用所引發的資訊安全危機。歷史總是不斷地重演。

|

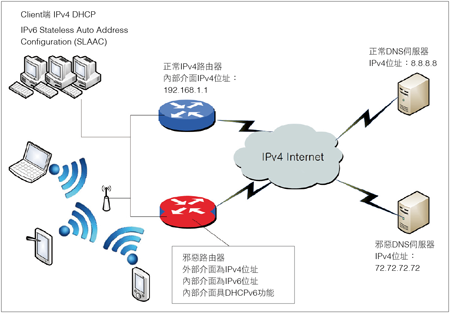

| ▲ 典型SLAAC Attack攻擊發生的可能場景。 |

應對BYOD 安全之道

在BYOD設備遺失或被竊時,資訊安全立刻面臨到對「可用性」及「機密性」最直接的挑戰。設備失去時,當然瞬時就失去了可用性,雖然幾乎沒有挽回的餘地,但是卻有事前降低風險的機會,就是同步及備份。利用MDM工具或手持式設備安裝的軟體,對BYOD設備做即時的資料同步和定期的資料備份,以避免有朝一日出現的後悔。

至於機密性的確保,一樣可以利用MDM工具或手持式設備安裝的軟體,對設備內部儲存及外插儲存體進行加密及清除(Wipe)功能,抑或是使用市面上部份廠商提供的Wipe SaaS服務,例如Sophos或Juniper等廠商皆有此類產品,可獲得相當程度的防護。手持式設備的清除,更可以進一步將控制性歸類為本地端清除(Local)、遠端清除(Remote)或選擇性清除(Selective)。

至於多重環境使用所引發的資訊安全危機,往往是十分具震憾力的。BYOD設備的最大特性就是它必然是橫跨至少兩個以上的多重環境使用的,在「辦公+生活」的型態下,BYOD設備經常有很大的機會將生活環境的資安威脅引入到辦公環境中。而這一類的風險並不僅僅是使用MDM工具解決這麼簡單,它還牽涉到很大成份的使用者資安意識與操作方法。

舉例而言,很多使用者會以手持式設備掃描QR Code二維條碼,進而取得與第三方服務提供者的介接。例如倫敦市區已施行一兩年的路邊停車新繳費方式,市府很貼心的在停車位立牌上張貼著付款方式,並提供QR Code以方便停車者直接掃描進入付費系統。大部份民眾都認為這是便民措施,也對倫敦市政府的方式相當稱道,但若有「邪惡人士」把這個停車繳費的QR Code換成了「邪惡QR Code」貼紙,一般BYOD使用者便可能在生活環境中埋下了資安風險,並且引回到辦公環境中。這個例子也是另一種型式的釣魚(Phishing)行為。

IPv6新危機

在運行IPv4的網路環境,理論上全世界所有能上網的裝置總數是2的32次方個,也就是40多億個。而運行IPv6的網路可上網的裝置則是2的128次方個,這個數字非一般人腦可以算得出來,不過相信大家都早已了解,在設備與網路節點快速增多的時代下我們非常需要IPv6。

然而IPv6有一個特性,就是它並非「直接」向下相容於IPv4的,也就是說一個網路環境若要同時支援IPv6與IPv4,就必須使用一些特別的額外手法,例如常見的手法有雙軌並存(Dual Stack)、穿隧(Tunnels)及轉址(Translation)等。在實際運行中,現在最常見的方式就是Dual Stack的模式,在台灣已經有很多企業及公家機關使用這種方式同時兼顧IPv6與IPv4。

不管在Dual Stack、Tunnels或Translation任一技術下,IPv6與IPv4同時的存在,都會帶來一種叫做SLAAC Attack的攻擊行為。不妨假設一個SLAAC Attack的範例場景,在區域網路內所有的Client端設備皆是透過DHCP取得IPv4的位址,而這些Client端的設備,不論是電腦或手持式設備也都支援IPv6定址的功能。

在這種情況下,如果終端使用者並沒有特別去注意到IPv6功能是開啟或關閉,也就是說使用者並不知道自己的設備是在IPv6 Stateless Auto Address

Configuration(IPv6 SLAAC)設定並等候DHCP配發IPv6位址的狀態下,若網管人員並未在網路上架設DHCPv6的配發IPv6服務,那SLAAC Attack的發動者可自架一個「邪惡路由器」來冒充DHCPv6配發者,就可以將IPv6對外流量導到另一個自架的「邪惡DNS伺服器」上,然後肆意操作想要達到的目的。

這場景是不是就類似在純IPv4時代的網址嫁接(Pharming)手法呢?而事實上這個「邪惡路由器」也是邪惡人士非常輕易就可以架設的,它可以是一個真實的有線或無線路由器,或者一台電腦加上適當的軟體,甚至也可能是一個手持式設備加上適當的App,又或者是現成的套裝工具,例如Neohapsis Labs的Sudden Six Tool。

解決IPv6 新風險

其實所有的Routed Protocol都有可能經常遭遇到類似SLAAC Attack這種的「Spoofing Attacks」,解決方法也眾說紛云,比較具權威性的方式則有以下兩種:

1. 運用Secure Neighbor Discovery(簡稱SEND),可參考RFC 3971和RFC 6494。提到SEND要先說到NDP(Neighbor Discovery Protocol),簡單地說NDP是一種IPv6環境下用來探索本地網路上其他IPv6節點的協定。這種NDP是明文傳送的,而SEND則可以「視為」是NDP的加密版,運用CGA(Cryptographically Generated Address)將ICMPv6的封包湊雜密文傳送。

2. 利用第二層的控制手法,例如在802.1x的環境下,讓設備在能夠傳送或接收IPv6封包的同時,必須要能先取得驗證。這種方式是能夠有效遏止像SLAAC Attack或類似的Rouge Router Advertisements,可參考RFC 6104。

結語

心中遼闊的未來願景是新IT方程式「辦公+生活=BYOD+IPv6」,但如果在使用者資安意識不夠、再加上現在IPv4到IPv6的過渡時期下,一觸即發的危機正在等著考驗新時代的網管人,而新網管人在新時代所必需具備的新IT技術已不再只是設定設備、寫寫程式之類的技能了,新時代的IT技術必然是與企管智慧緊密結合。

<本文作者吳佳翰,現任協科資訊技術顧問一職。曾撰寫公務人員高考電腦網路用書,擁有Sophos認證工程師(Sophos Certified Engineer)、Sophos認證架構師(Sophos Certified Architect)、Sophos認證服務提供管理員(Sophos certified MSP)及Sophos認證銷售顧問(Sophos Certified Sales Consultant)等證照。>