以往當企業面臨DDoS攻擊時,較常透過ISP或雲端託管服務,從骨幹網路切入清除,至於一般企業所仰賴的防火牆等資安設備,並不具辨識DDoS新型態攻擊行為的功能,因此近兩年,市場上也陸續出現針對DDoS緩解所設計的專屬設備。

從DDoS攻擊本身的性質原理來看,其實無從阻止而只能加以緩解,當然,萬一攻擊進來是直接塞滿頻寬,即使擁有專屬設備也無法達到有效處理,但Fortinet台灣區技術顧問劉乙表示,就統計數字來看,近來發生DDoS攻擊中只有不到20%是直接塞爆頻寬,大部份是採混合型,讓伺服器的資源耗盡,而此類攻擊手法專屬設備即可發揮效用,因為可以針對不同的網路服務、不同伺服器,進行客製化政策來緩解。

逐漸轉向應用層攻擊

2008年爆發知名遊戲網站遭受來自中國以DDoS攻擊的事件,當時就是敦陽科技資安顧問劉俊雄擔任救火隊,而當年採用的是ADC(Application Delivery Controller)設備來緩解這起攻擊事件。他說明,其實這起遊戲網站被DDoS的事件,不論是攻擊量或運用的手法皆不算特別突出,只是因為當時業者自己向玩家坦言網站被駭,才引發高度關注。事實上,還有許多被更大量、更複雜的DDoS攻擊,最後造成相當程度損失的企業,只是較具負面的案例多數選擇低調處理。

而目前面對DDoS攻擊,他認為,最棘手的部份大多是企業內部自行開發應用程式所採用的特殊協定,由於這些特殊協定並非以標準HTTP連線,傳輸協定一般設備皆無法識別,例如可能出現TCP的封包皆以加密方式傳輸等狀況,如此一來,即使可處理應用層的解決方案也難以發揮作用,只能就基礎架構層來阻攔,但效果有限。

F5技術顧問陳建宏認為,市場上會出現專屬緩解DDoS的設備,主要是因為既有的安全設備以往較偏重第四層的攻擊防禦,對應用層的技術較陌生,因此會透過收購或合作等方式來提供解決方案。就以IPS來看,應用層的攻擊辨識不是IPS的強項,會熟知應用層的運作,大多像是F5這類既有從事負載平衡的廠商,比較擁有辨識應用層的能力。而如今遇到駭客大多發動應用層的攻擊行為,原本的辨識能力正好可延伸發揮,有效抵擋這類攻擊。

|

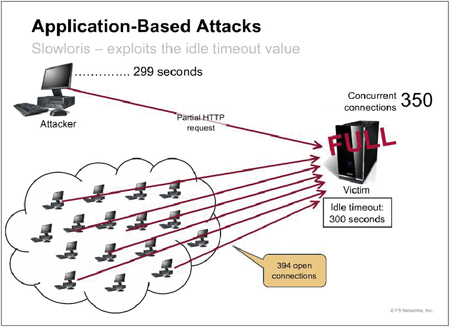

| ▲Slowloris利用網路連線Idle Timeout時間,讓伺服器超過其能承載的最大Http同時連接數量。(資料來源:F5) |

專屬設備因應而生

面對新型態攻擊,例如來自Slowloris這種佔用小量頻寬,慢慢讓伺服器主機資源耗盡的攻擊,如今運用緩解DDoS的專屬設備,即可依據攻擊行為來判斷,及時察覺是否遭受此類攻擊。

劉乙舉例,一旦企業發現疑似被DDoS攻擊時,可藉由FortiDDoS設備啟用內建所有已知的DDoS攻擊手法,先進行緩解,並且藉由監控所產生的日誌檔,進一步了解究竟是遭受到那一種DDoS的攻擊。但他也提醒,正面臨DDoS攻擊時,設備確實能在第一時間協助緩解,但這只是手段,其根本上,企業還是得清楚提供服務的應用程式型態,才能及時將所有不屬於應用程式服務範圍的流量加以阻斷,產生較有效的緩解作用。

若遇到非常態性的傳輸協定與模式,像是線上遊戲業者的遊戲軟體為自行開發,且為傳統主從式架構,就容易發生誤判。但劉乙認為,DDoS緩解設備應具備自我學習(Self-learning)功能,一般來說DDoS設備的部署是先上線作監看,只針對一些比較明顯的異常可透過參數值先行緩解,如此運作約一個星期,設備會學習應用程式的流量、行為模式,作為判斷基準,這時候才去啟用緩解機制,決定需不需要進一步確認,來降低誤判的發生。

純演算法辨識DDoS

中華龍網產品研發部資深工程師廖政明則說明,目前市場上可見DDoS緩解機制,大致可區分為三種技術:純演算法、特徵碼、混合式。所謂的混合式就是以特徵碼為主,再加上演算法輔助。曾見過業者為了因應DDoS攻擊事件,從中國引進像是北京的傲盾、金盾等緩解設備,只是經過中華龍網研發部門實際測試後發現,即使從大陸引進的設備仍舊是以特徵碼為主。

而由中華龍網代理的RioRey專屬設備,則是以純演算法為主。廖政明進一步說明,目前客戶實際使用的狀況來看,從網路層到應用層都撐得住,有些較特殊的DDoS攻擊手法,像HTTP Long Session,透過RioRey亦可識別,相較之下其他設備卻是判別為TCP SYN Flood。

只是他也不諱言,畢竟是專為DDoS攻擊行為所研發設計的產品,若是遇到另一種常見的SQL Injection,或是以Java語言等指令碼發動的攻擊,RioRey即未必可正確判斷。這類針對應用程式、資料庫發動的攻擊,封包量都不大,次數也不會太多,在採樣的數量不足下較難以辨識,就需要搭配其他機制。

效能考量採專屬設備

就一般防火牆或IPS針對DDoS可提供的辨識而言,Check Point台灣區技術顧問吳炳東說明,較多是依據臨界值(Threshold)來判定。而且臨界值的阻擋方式,大部份是針對UDP、TCP、ICMP Flooding做攻擊設定,難以涵蓋應用層。即使是可針對伺服器的連線做監控阻攔,但遇到像是遊戲產業,玩家常見會利用多帳號掛網來提昇經驗值的行為模式,就會被誤判為DDoS。

但DDoS緩解機制為什麼不能由既有的資安設備來提供?吳炳東說明,其實還是效能考量為主,其實Check Point 既有的IPS也含有DDoS的辨識機制,會再推出DDoS Protector專屬設備,主要是因為DDoS需要拆解封包檢視內容,若把此功能加入至防火牆來提供,會讓原本就已忙碌的防火牆負擔加重。

他指出,由於必須拆解分析封包,還要記錄學習以辨識行為屬正常或異常,都會消耗許多運算資源,以現在的防火牆正朝向整合型態發展來看,如果既有的設備再加入DDoS緩解機制,若不將硬體規格大幅向上提昇,否則就可能全數失效。

劉乙也認為,資安設備的演進就是如此,會越解析越多、越仔細而變得很複雜,且相對地,檢視得越多,速度就會變慢,但就DDoS的攻擊行為來看,較可以歸納整理出許許多多的行為模式,若將這些辨識、阻擋機制增添到現有的資安設備上,勢必會成為效能瓶頸,因此獨立出可簡單辨識這些攻擊手法的機制,像是資料庫中內建黑名單、主動詢問請求來源端資料以判別是否機器人等方式,才能及時且有效地達到緩解效果。