大量部署Sensor並以中控伺服器監控相關Log,就可以及時發覺進階持續性滲透攻擊,並提早發現蠕蟲。對此,本文將Raspberry Pi當作Honeypot,用來收集網路中的各種異常行為,並架設伺服器讓Honeypot把收集到Log整合至網頁中,方便管理員隨時監控。

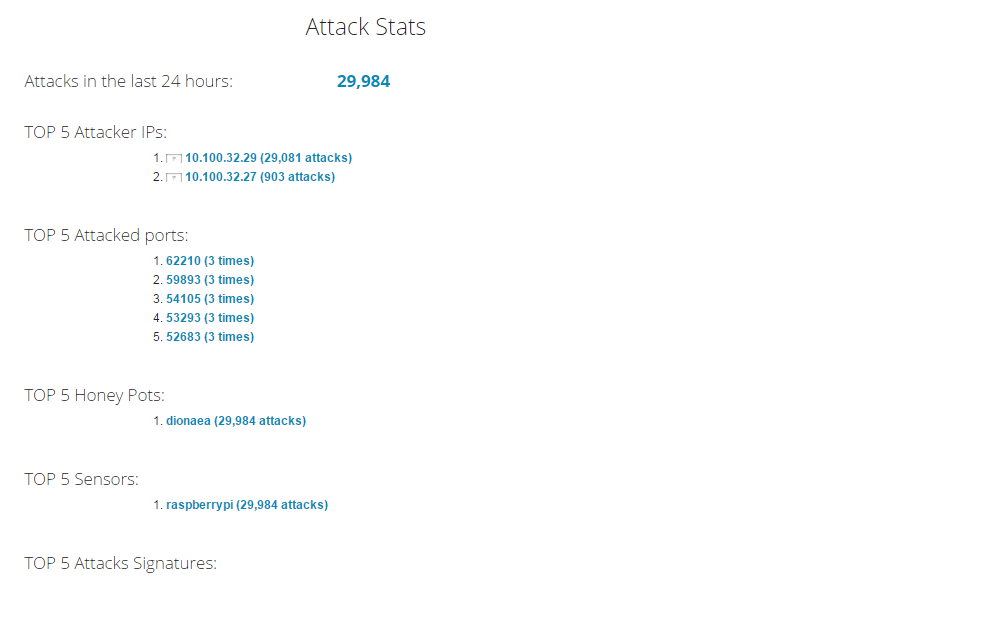

此時回到MHN的首頁,會看到如圖11的輸出。由此可以看到24小時內的攻擊總數、Top 5的攻擊者IP、Top 5的攻擊Port、Top 5的Honeypot、Top 5的Sensor,以及Top 5的Attack Signature。

|

| ▲圖11 MHN首頁資訊。 |

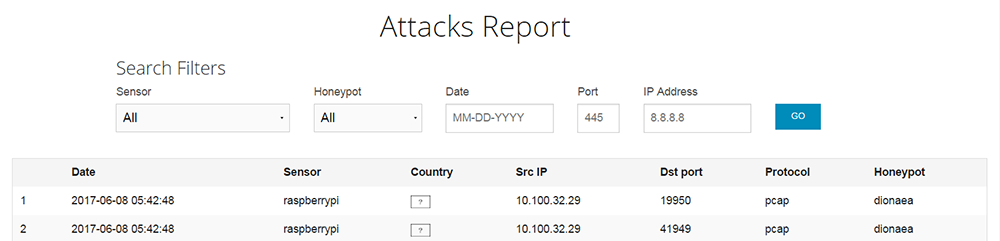

點選上方選單的Attacks,可以看到所有攻擊的報告。MHN也提供簡易的Filter功能,可針對各Sensor、各種不同類型的Honeypot、日期、Port,以及IP Address作篩選,如圖12所示。

|

| ▲圖12 檢視攻擊報告。 |

疑難排解

在筆者的測試過程中,在MHN Server重開機後,會有網頁無法開啟的狀況發生,錯誤訊息為Internal Server Error。

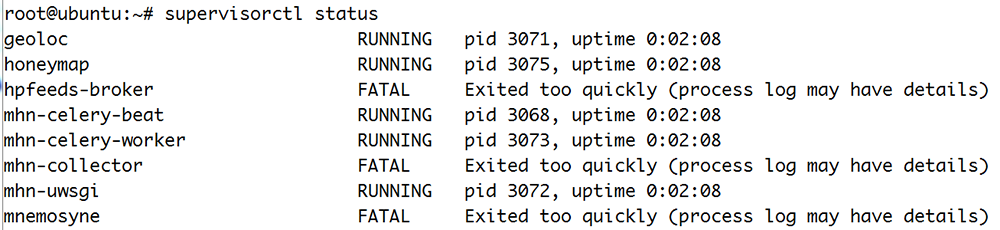

此時可登入MHN Server,並使用supervisorctl指令來查看是哪個Module出了問題,指令內容為:

如圖13所示,有部分的Module的狀態是FATAL。

|

| ▲圖13 以supervisorctl確認異常原因。 |

此狀況通常都是mongodb沒有預先啟動的關係,因此使用netstat指令來確認mongodb是否正在執行當中:

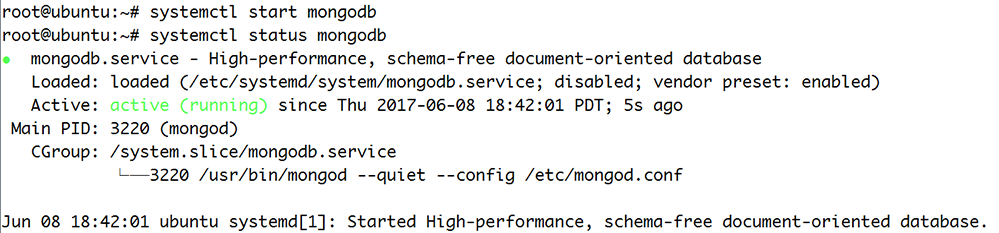

此外,也可以使用systemctl指令來確認其狀態:

輸出結果如圖14所示,可以看出目前的狀態為inactive。

|

| ▲圖14 使用systemctl指令查看mongodb的狀態。 |

若確認mongodb目前尚未啟動,則執行下列指令將之啟動:

執行之後,可以再使用「systemctl status mongodb」來確認其狀態是否已轉換為active,如圖15所示。

|

| ▲圖15 使用systemctl指令啟用mongodb。 |

若mongodb未在開機時啟用,記得使用systemctl指令讓其在開機時自動啟用,以減少需要手動操作的部分:

實際測試

最後,以最近的Samba漏洞(CVE-2017-7494)進行測試。相關說明可參考以下的網頁:

http://cve.mitre.org/cgi-bin/cvename.cgi?name=cve-2017-7494

接著,使用下列的Samba exploit進行驗證:

https://github.com/joxeankoret/CVE-2017-7494

使用此攻擊程式去測試先前部署的Sensor,並且回到MHN Server查看是否有攻擊紀錄,其輸出結果如圖16所示。

|

| ▲圖16 以Samba攻擊程式確認MHN Server可查看到攻擊紀錄。 |

結語

大量部署Sensor並以中控伺服器來監控相關Log,以面對進階持續性滲透攻擊(APT)是一種很便利的方式,亦能提早發現尚未公布或者大量發散的蠕蟲軟體正在網路中蔓延。

但各種Honeypot有不同的特性,在此建議可在各分點部署二至三種不同的Sensor,以協助網管人員在災難發生之前就能事先做好防範。

<本文作者:丁光立,在ISP工作多年。對於Cisco設備較熟悉,除此之外也研究Linux,這幾年慢慢把觸角伸到資安的領域,並會在自己的blog(http://tiserle.blogspot.com/)分享一些實務上的經驗和測試心得。>