以經濟利益為首要誘因驅動下,原本為情報間諜活動所運用的進階持續性滲透攻擊(Advanced Persistent Threat,APT),對象已全面擴及到企業組織。

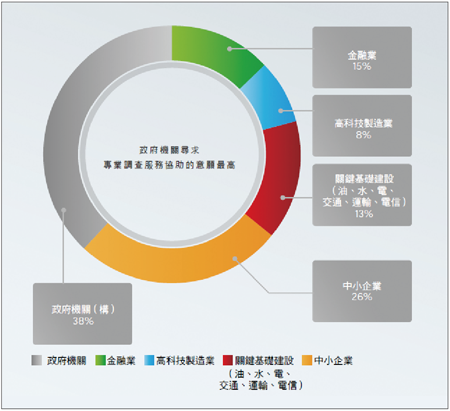

日前趨勢科技發布針對台灣APT攻擊現況所做的調查「2013年台灣進階持續性威脅白皮書」指出,有超過80%的組織已遭受到APT攻擊而不自知,且不僅為以往被歸類於竊取政治情資慣用的手法,如今也開始出現在高科技產業、金融業、中小企業等單位。

由於駭客的目的在於取得有利可圖的資料,以低調、隱匿方式逐步滲透,往往需要一段時間的活動後才會被察覺。以台灣的高科技產業為例,在該調查中統計,平均要經過346天才會被發現,更有77%的受駭企業組織,查察駭客蹤跡時才發現早已被取得管理者權限,機敏資料恐怕也早已流出。

趨勢科技台灣暨香港區總經理洪偉淦即指出,這一年多來,接獲許多客戶主動要求執行健檢的需求,主要的原因即來自對APT的警覺心提高,否則就過去的思維習慣,任何異常狀況只要不影響線上服務,往往會被忽視。「在全球接二連三發生APT攻擊並引發社會關注之後,逐漸理解這類攻擊的隱匿性與背後的目的,因此當出現例如伺服器自動重新開機、無法登入等狀況,會主動要求我們到府察看,結果發現,確實被駭客入侵的狀況相當多,只是嚴重程度不一而已。」

|

| ▲根據趨勢科技發布的「2013年台灣進階持續性威脅白皮書」統計顯示,以往用於情報間諜活動的手法,已擴及其他企業,甚至是自認為內部資料不具經濟價值的中小企業。(資料來源:趨勢科技) |

多方蒐集線索 查察可能駭客活動

被駭客利用進行滲透入侵的管道,主要是透過電子郵件附加含有惡意程式的文件檔、連結網址為大宗。但是究竟該如何判定為APT攻擊?FireEye實驗室資深研究員張榮華指出,APT攻擊常見的特徵,不外乎客製可躲避防毒引擎偵測的惡意程式,利用應用程式或作業系統漏洞入侵目標對象的電腦,一旦成功後隨即在內網擴散,因此需要蒐集不同的線索來拼湊,才得以判斷是否為APT攻擊。

艾斯酷博科技(Xecure Lab)創辦人邱銘彰以服務政府單位的經驗舉例,首先會建置過濾與阻擋郵件的XecMail,藉此觀察駭客是否持續寄送攻擊信件給內部用戶,例如該單位剛發布啟動專案計畫,最高主管的郵件信箱隨即接收到該計畫相關信件,甚至是承接該專案的公司,內部郵件系統接收的郵件數量亦突然增多,如此一來較容易發現駭客正試圖滲透進入,且多半有計畫性地進行。

針對APT一連串的攻擊活動,Websense北亞區技術總監莊添發說明,大致可區分為幾個階段,從一開始的偵測到引誘,不管是透過郵件、水坑式攻擊,或是在論壇、部落格、社群媒體等網站先埋入惡意連結,藉此讓連線重新導向(Redirect)到含有攻擊程式的惡意網站,攻擊使用者的瀏覽器及其Plug-in等漏洞,植入惡意程式,成功後發出潛入回報(Call Home),最後找到標的資料後打包帶走。只要在資料竊取之前的任何一個環節及時攔截,該攻擊計畫就無法得逞,因此在不同階段必須有其相對應的防禦機制。

對付APT頭號技術 沙箱仍有三大限制

只要在APT攻擊階段發現並攔阻,即可有效破壞駭客活動,因此近來市場上陸續出現許多宣稱擁有APT解決方案的廠商,畢竟只要在其中一個環節找到施力點,就可以成為其中一員。儘管眾家方案提供者皆有不同切入的面向與因應之道,大致上不脫離從閘道端或端點,監控最常被利用來發動攻擊的郵件與網頁活動,像是FireEye、Websense、Xecure Lab、趨勢科技等皆已具備相關功能。

不算新技術,卻幾乎等同於APT防禦機制的沙箱(Sandbox)機制,可說是眾家廠商實作的要項。但洪偉淦認為,兩者之間絕對不是等號關係,真正實作過Sandbox的人就會發現其實存在許多限制。首先會遇到即是啟動率的問題,也就是得以把惡意程式啟動的比率並不高,由於Sandbox就像是個培養皿的概念,重點是培養皿跟實務環境不盡相同,所以很多惡意程式在其中根本不啟動。

其次是效能問題,若郵件中每個附加檔案都要經過Sandbox偵查後才可放行,效能會面臨極大的負荷挑戰。第三個是在Sandbox中模擬執行後發現的異常行為,是否真的就是駭客攻擊?若要交由機器自動化來執行異常行為的判斷,給予判斷的規則良窳將會至關重要。

「只依據程式執行後是否會有對外連線的動作來判斷,實務上不夠客觀。即使改成偵測連線到已知的中繼站(C&C)IP位址,但中繼站的特性不僅是位址動態,甚至有惡意程式會先行連線至合法網站,確定可正常連線後才會進行跟中繼站的溝通。諸如此類的異常行為並無標準可循之下,自然會發生誤判。」洪偉淦說。因此不是僅仰賴Sandbox來偵測即可,還必須搭配其他機制共同運作。

除事前防範措施外 莫輕忽善後緊急應變

採用Sandbox技術的架構為了避免效能瓶頸,常見搭配事前過濾機制,例如防毒、特徵碼比對等靜態引擎,來決定是否要啟用Sandbox來偵查。洪偉淦說明,靜態引擎是根據經驗值來指出可疑之處,典型的比對如郵件結構,可先據以確認是否被竄改,或非制式結構,在第一時間即刻發現並攔阻才是關鍵,取得樣本後再以Sandbox分析,記錄執行後的對外連線、修改檔案等行為,成為偵測判斷準則。

架構面來看是以In-Line為主,如此一來最大的挑戰即是誤判率勢必要很低,否則不時擋錯郵件,反而招致用戶端反彈。「因此所以我們強調雙引擎設計,才是最完整的搭配,也預計在2014年第一季推出靜態與動態Sandbox引擎合而為一的專屬設備。」洪偉淦說。

同樣屬於In-Line架構的XecMail,較大的差異是Sandbox機制是由雲端的XecScan來執行。邱銘彰說明,在郵件到達伺服器之前,會先經過XecMail以專利演算法來進行過濾與阻擋,若判斷為惡意郵件則即時阻斷,亦可選擇是否願意傳送至雲端的XecScan,以Sandbox模擬分析進一步取得中繼站的IP、網域名稱等更多細節。

駭客攻擊只能被控制,無法根除,唯有藉由強健資安體質,提高駭客入侵門檻,萬一還是成功進入,也要有緊急應變措施來處理善後,這才是根本之道。