當犯罪嫌疑人逃逸無蹤、關鍵證物遭到刻意丟棄隱匿,或關鍵電子跡證可能已遭犯罪嫌疑人銷毀滅證之時,鑑識人員該如何化不可能為可能,保全證物並找出重要跡證。請一同化身為鑑識人員,進行抽絲剝繭,深入案情。

話說國內首屈一指的科技研發單位爆發軍機外洩案,疑有外包廠商的工程師竊取重要軍事系統參數,一旦落入敵人手中,將可能危害國家安全。軍方高層不敢大意,立即成立專案小組,調查事件始末,並全力追緝該名工程師,以避免軍機外洩。

展開調查 了解事發經過

專案小組成員展開調查,該重要科技研發單位隸屬軍方,建築物從外觀看上去與一般軍營無異,但人員或物品進出管制方面並非由軍隊把守,而是由民營保全負責。

小組成員來到案發地點向承辦人員S上尉了解案情,S上尉表示該工程師L是任職於某知名IT大廠的資深工程師,服務態度與技術俱佳,未曾有任何異常表現,因而獲得高度信賴。

S上尉憶及在上個月底的一次例行維護時,因臨時被長官交辦一項任務,必須立即處理,因此S上尉一如往常地把L一人獨自留在管制區域內進行維護作業。本來,按照規定S上尉必須全程陪同L迄工作結束,但S上尉信任L,因而便宜行事,放心地離開該管制區域。

就在S上尉返回管制區域時,卻瞥見L迅速將手機收進筆電包之中,S上尉便問L怎麼把手機帶進來,L鎮定地表示是早上來時太倉促,不小心把手機放進筆電包帶進來了,方才趕緊關機免得發出聲響。S上尉不疑有他,便領著L離開。

後來,S上尉愈想愈覺得事有蹊蹺,決定向長官報告此事,軍方高層立即成立專案小組,由M上校率隊至L住處搜查,抵達時發現已人去樓空,而L則不知去向。

追蹤L手機的行動訊號定位,發現最後的位置是在一處偏僻的山區內。憲調組幹員根據最後定位資訊,在深山之中找到被丟棄的手機,初步檢視處於關機狀態,並未找到SIM卡,研判這應是L的手機,而SIM卡已被L取走,幹員便火速將該手機送至刑鑑中心進行鑑識分析。

證物手機遭破壞 案情陷入膠著

鑑識團隊根據該智慧型手機的IMEI值,循線追蹤到該手機的確是在一年前L於某通訊行所購買。在確認該手機確與L有關後,便立刻著手對該手機進行鑑識分析。

開機後得知該手機是以密碼鎖定桌面,嘗試點擊觸控螢幕也無法輸入任何字元,甚至會發生當機的狀況,研判應是該手機被人為刻意破壞丟棄所致。加上檢測得知該手機並未開啟USB偵錯模式,這些情況皆對鑑識分析工作造成嚴重阻礙,案情至此陷入膠著。

進行物理獲取 以求保全證物

鑑識團隊在幾經討論後,決定對該手機進行物理獲取(Physical Acquisition),製作該手機的證物映像檔,以解決所面臨的困境。若能順利對該手機製作證物映像檔,則該映像檔的內容便等同於證物手機本身,從第一個bit到最後一個bit分毫不差。以它做為取證分析對象,便可避開原始證物手機不穩定的情況,以利後續分析工作順遂。

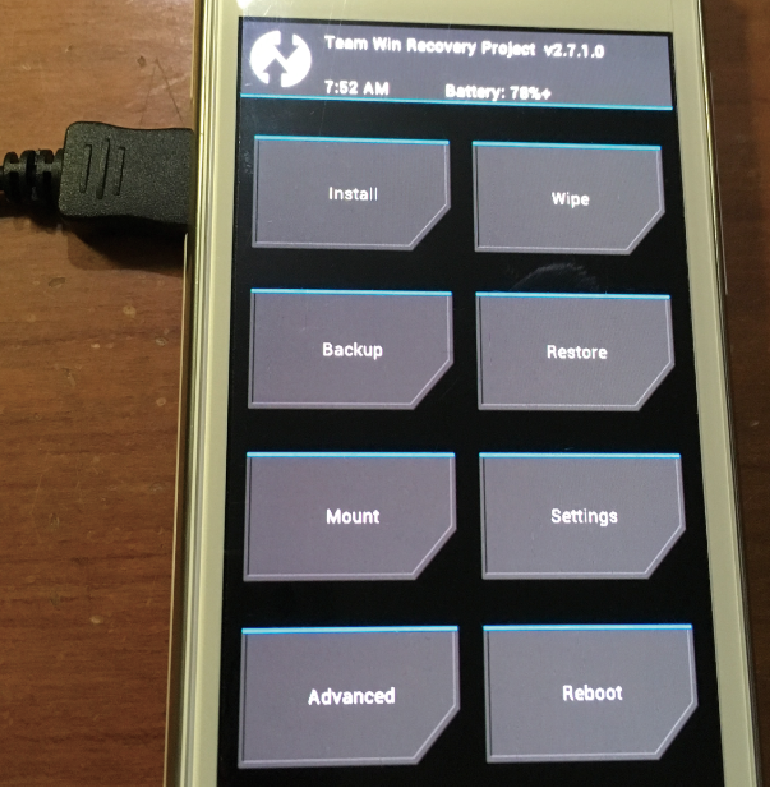

為了順利進行物理獲取,鑑識人員R打算透過對該證物手機刷入第三方Recovery ROM的方式,以進行Root提權。採用此方式並不會對資料區產生影響,因此是所有可行方案中的首選。首先便是將證物手機切換至Recovery模式下,如圖1所示,準備工作一切就緒,可以開始進行物理獲取。

|

| ▲圖1 切換證物手機處於Recovery模式。 |

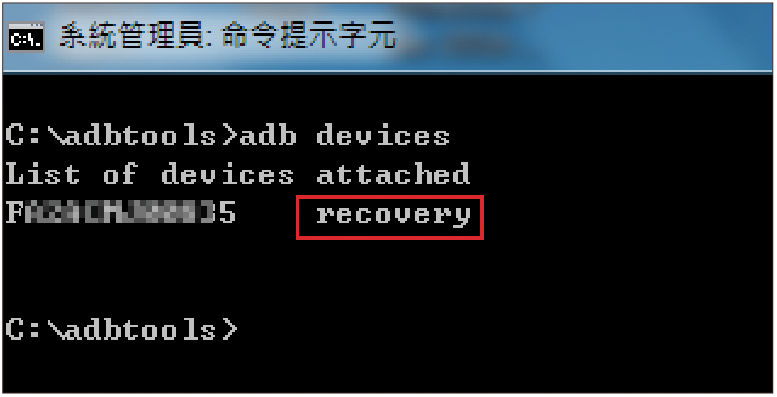

接著執行指令「adb devices」以確認證物手機狀態,執行結果出現如圖2所示,有一組唯一序號Fxxxxxx5及recovery字樣(被框選部分),此即證物手機處於Recovery模式的明證。

|

| ▲圖2 使用指令「adb devices」後的執行結果。 |

為了要能夠對證物手機進行證物映像檔製作,必須運用dd和netcat指令,這兩個指令的作用是:dd指令可對目標來源進行Bit by Bit的複製,導出至所指定的目的地檔案;而netcat指令可在Server與Client之間搭建一條專屬通道,以利彼此間進行通訊。