郵件伺服器除了系統本身要有完善的安全防護機制以及近乎牢不可破的架構設計外,更重要的還得做好所有人員的基礎資訊安全教育。而Exchange Server 2019可協助企業IT部門鞏固好技術面的安全基礎,讓IT人員有更多時間專注於做好內部人員的教育訓練。

現今資訊科技產業已是物聯網、大數據和AI發展為首的年代,想想看這對於發展郵件平台相關解決方案的廠商而言有何關聯呢?是否有機會善用這些新技術來徹底強化郵件平台的功能,甚至於翻轉大家對於它傳統的刻板印象呢?

所謂大數據和AI的科技應用,其目的就是希望能夠更精準地發現問題、解決問題、預防問題。因此,當將它們發揮在郵件平台的發展時也是一樣的,不外乎就是用以強化訊息流的安全以及提升訊息協同合作的效率。首先,在安全方面舉例說明,對外這將使得帶有惡意程式碼或詐欺的E-mail,難有通過訊息篩選器而進入到用戶信箱的機會,對內則阻擋可能帶有組織敏感資訊的E-mail發送至Internet。在協同合作方面,從郵件的收發、連絡人、會議到資源預約的管理,其實也都可以在結合AI技術的應用上,讓管理上更加有智慧與靈活。

Exchange Server一直以來都是郵件平台領域的主流產品,且早在雲端大數據還尚未在市場上被炒熱以前,Microsoft便已經開始懂得善用這項技術,協助組織透過智慧篩選服務(Filtering Agent)把關所有進入到內網中的每一封E-mail,讓每一位用戶的信箱接受到惡意訊息的可能性降到最低。而最新版本的Exchange Server 2019不只繼續善用雲端大數據來篩選垃圾郵件,更在結合內建Malware Agent的使用下,幫助組織直接篩選掉任何有夾帶惡意附件的E-mail。

關於事前的防護需要,Exchange除了有第一線的對外安全防禦措施外,也提供敏感資訊的外流保護功能,這包括了郵件發送的審核機制、資料外洩防護(DLP)以及可整合ADRMS服務的加密保護等等。而對於事後的稽核與採證,則提供郵件探索、保留等合規性管理(Compliance)的功能,這些都是後續將會探討的重點。

透過本文的實戰講解,首先學習如何透過Exchange內網信箱伺服器與DMZ邊際伺服器的整合部署,打造出一個既簡易又能有效防護垃圾郵件、病毒以及各種惡意訊息危害的安全網。最後,則特別介紹如何善用新安全功能,來補強管理人員連線伺服器的漏洞疑慮。

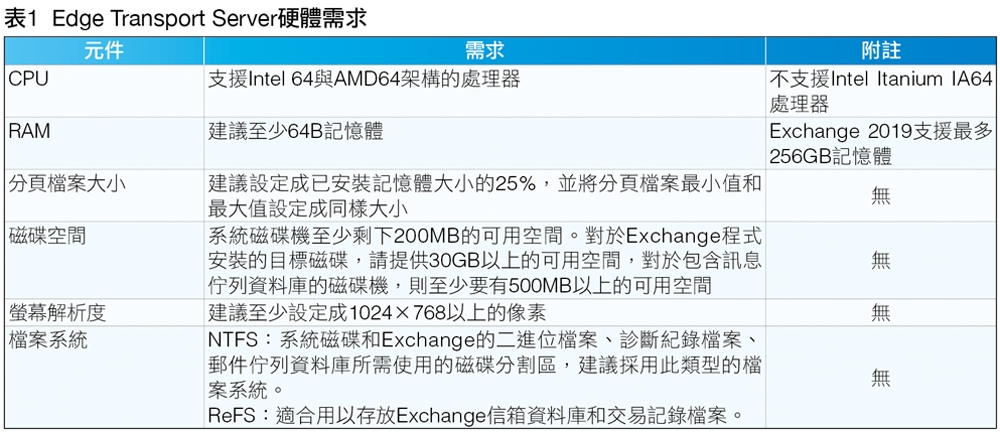

Edge Transport硬體與網路需求

Exchange Server 2019可與舊版Exchange Server在相同Active Directory的架構中共存運行,這些版本包括Exchange Server 2013累計更新21(CU21)和Exchange Server 2016累計更新11(CU11)或更新版本,並且也相容於其中現行的Edge Transport Server部署。

部署Edge Transport Server所採用的作業系統必須是Windows Server 2019 Standard或Datacenter版本,並且可選擇安裝在Server Core或完整的桌面環境內,而其所需的硬體需求可參考表1說明。

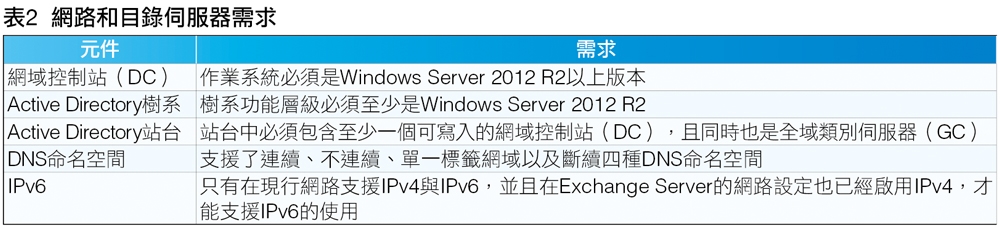

另外,在網路和目錄伺服器需求部分,可以參考表2說明。

Edge Transport系統需求

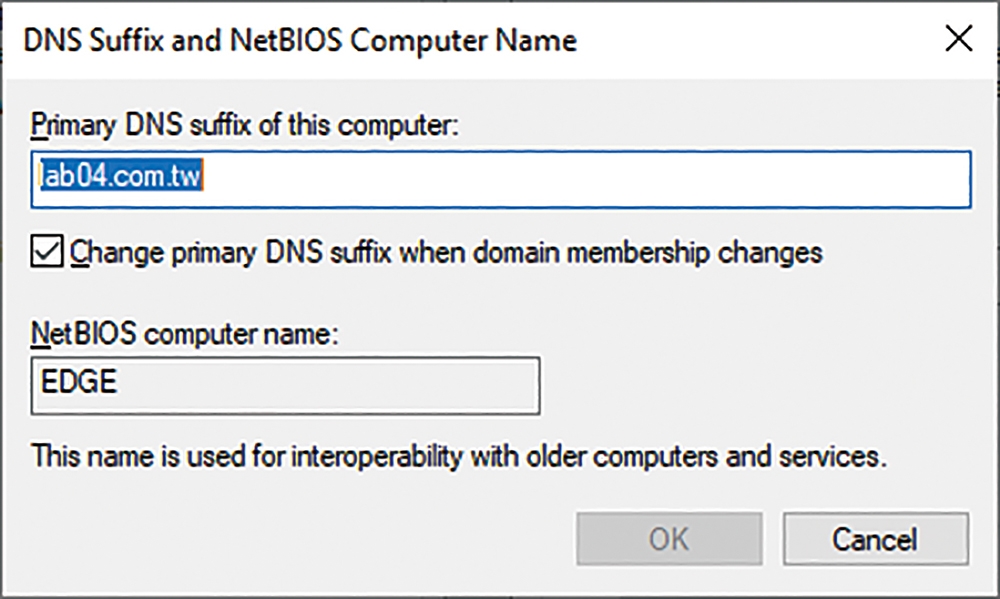

除了主機硬體與網路的需求外,在系統需求面部分,首先必須設定兩項與DNS有關的配置。如圖1所示,第一是主機DNS尾碼,由於此主機無須加入至內網的Active Directory內,因此這個尾碼必須與內網的Active Directory尾碼相同。第二則是在內網的DNS記錄中新增一筆對應的A記錄,如此一來,內網的信箱伺服器才能夠以DNS完整名稱方式來連接Edge Transport主機。等到後續確認內網的信箱伺服器能夠與DMZ的Edge Transport主機連接與同步資料後,還得再新增一筆MX記錄來指向Edge Transport主機的A記錄,這樣才能夠讓所有來自Internet的E-mail,都可以先通過Edge Transport的安全篩選。

圖1 主機DNS尾碼設定。

圖1 主機DNS尾碼設定。

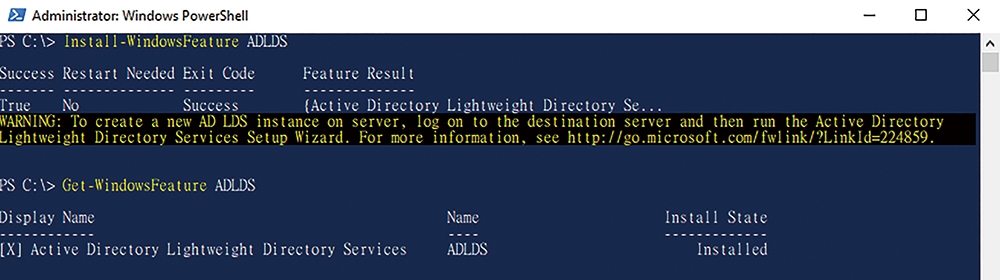

接著開啟Windows PowerShell介面,如圖2所示執行「Install-WindowsFeature ADLDS」命令,安裝Active Directory輕量型目錄服務。另外,此項功能也可以從「伺服器管理員」介面來安裝。

圖2 安裝ADLDS功能。

圖2 安裝ADLDS功能。

最後,還必須連結到以下的官方網址,來下載並安裝Visual C++相關套件。

‧Visual C++ Redistributable for Visual Studio 2012 Update 4下載網址:https://www.microsoft.com/download/details.aspx?id=30679

設定本機防火牆

關於Edge Transport伺服器的部署,由於一般是將它安裝在DMZ網路內,並不需要直接連線內部網路中的Active Directory,因此在伺服器上的郵件收發配置和收件者資訊,都會儲存在本機的AD LDS服務資料庫內。

而Edge Transport伺服器與內部Exchange信箱伺服器的同步機制,便需要透過Edge訂閱功能(Edge Subscription)從Active Directory複寫同步至AD LDS,而它們之間的連線方式則使用了Secure LDAP的50636/TCP埠口。除此之外,由於它在後續正式運作後,將作為收發Internet郵件的主機,因此還必須在邊際防火牆和本機防火牆的配置中加入SMTP埠口(TCP 25)的開啟設定。

接著,就一同來學習如何正確配置Edge Transport伺服器的本機防火牆設定。首先,從開始功能選單中開啟「設定」頁面,再按下〔Update & Security〕按鈕,開啟「Windows Security」頁面。如圖3所示,與Windows安全有關的主要管理功能都集中於此,點選「Firewall & network protection」繼續。

圖3 Windows安全管理。

圖3 Windows安全管理。

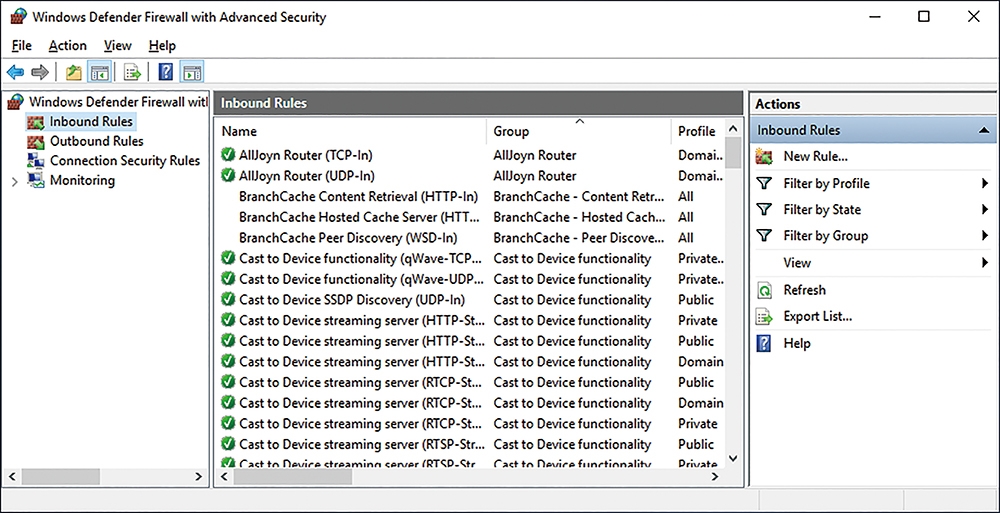

隨後,在「Firewall & network protection」頁面內,點選下方的「Advanced settings」超連結,來開啟「Windows Defender Firewall with Advanced Security」管理介面。如圖4所示,接著在「Inbound Rules」節點頁面中,點選「Actions」窗格內的「New Rule」功能。

圖4 防火牆進階管理。

圖4 防火牆進階管理。

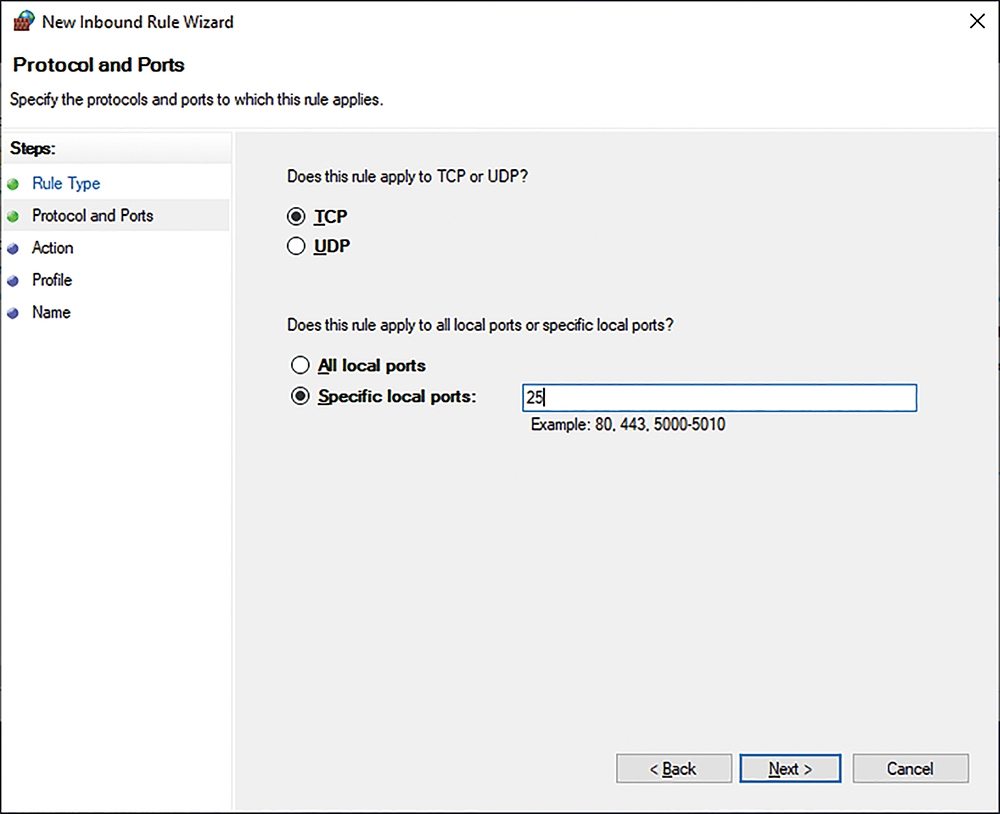

在接下來開啟的「Rule Type」頁面中選取「Port」並按下〔Next〕按鈕。然後,如圖5所示,在「Protocol and Ports」頁面中先點取「TCP」再選取「Specific local ports」並輸入「25」,最後按下〔Next〕按鈕。

圖5 設定協定與埠口。

圖5 設定協定與埠口。

接著,在「Action」頁面中選取「Allow the connection」設定,並按下〔Next〕按鈕。而「Profile」頁面中,勾選欲套用此規則的網路設定,建議三者都勾選。最後,在「Name」頁面內輸入一個規則識別名稱,然後按下〔Finish〕按鈕。

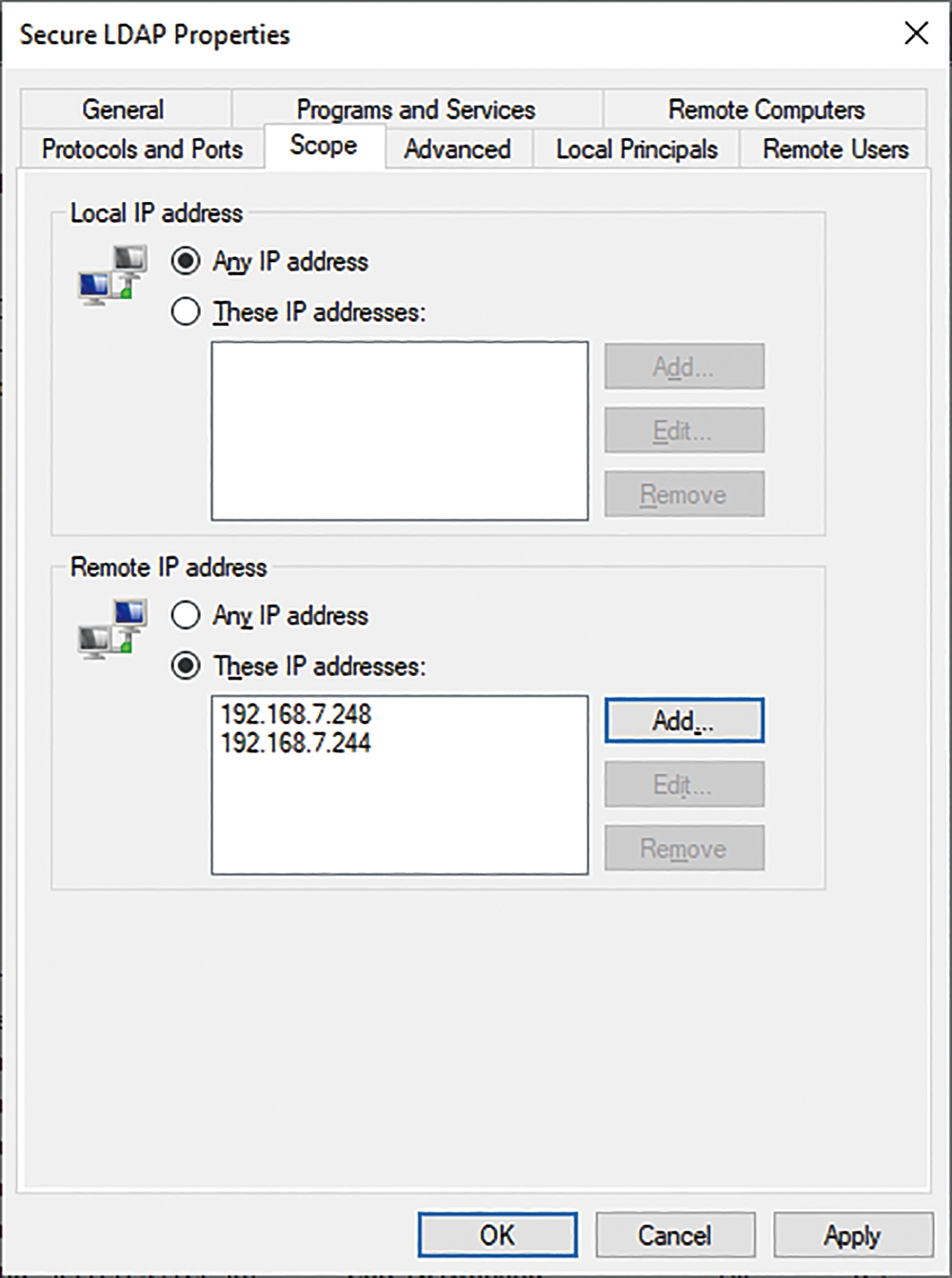

還記得前面提到過,Edge Transport的同步機制將會使用到Secure LDAP的50636/TCP埠口,因此還必須繼續完成第二筆的「Inbound Rules」設定,並且在完成新增後進一步開啟屬性頁面,來修改如圖6所示的「Scope」設定,讓唯一選定的內網Exchange Server能夠透過此埠口與此Edge Transport伺服器進行連線,最後按下〔OK〕按鈕。

圖6 允許IP範圍設定。

圖6 允許IP範圍設定。

開始安裝Edge Transport

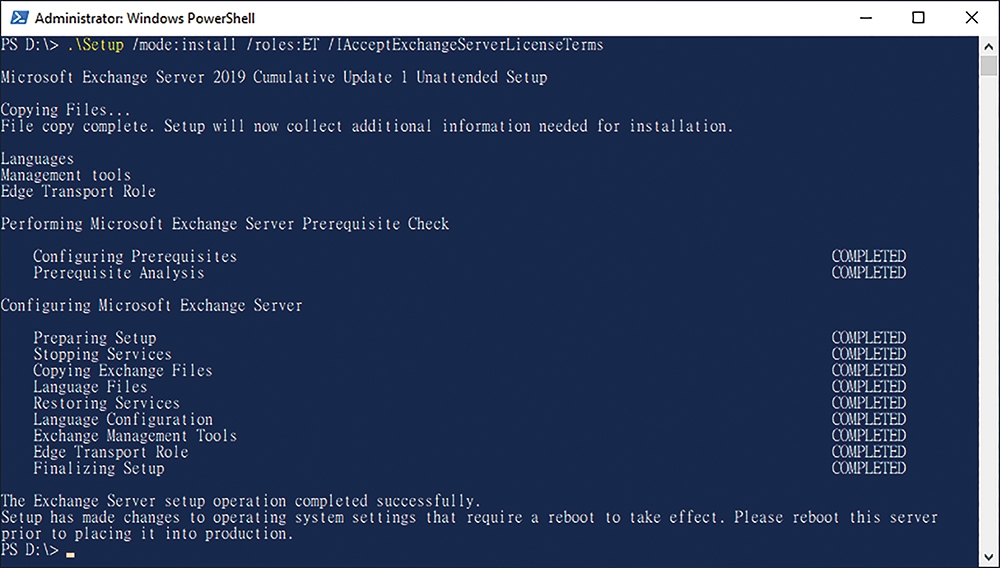

完成所有準備工作後,就可以開始安裝Edge Transport伺服器。如同之前的版本,Exchange Server 2019的Edge Transport伺服器安裝方式,可以選擇從執行圖形介面的Setup.exe程式,並透過勾選「邊際傳輸角色」選項來安裝,或是在EMS介面中如圖7所示執行以下的命令參數進行安裝。必須注意的是,此角色無法與信箱伺服器角色安裝在同一個作業系統內:

.\Setup /mode:install /roles:ET /IAcceptExchangeServerLicenseTerms

圖7 完成安裝Edge Transport。

圖7 完成安裝Edge Transport。

連接與測試Edge Transport

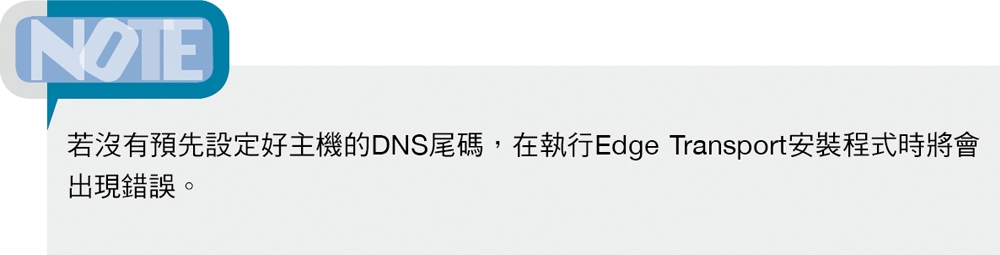

完成Edge Transport的安裝後,接下來如圖8所示透過執行以下命令參數來產生Edge訂閱檔案,其中存放的路徑可以任意選定現行已存在的資料夾位置:

New-EdgeSubscription -FileName "C:\Data\EdgeSubscriptionInfo.xml"

圖8 建立Edge訂閱檔案。

圖8 建立Edge訂閱檔案。

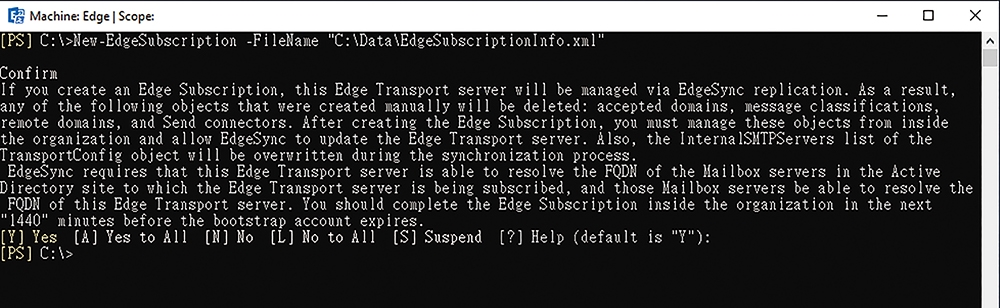

緊接著,將上一步驟中所產生的Edge訂閱檔案,複製到內網Exchange信箱伺服器的磁碟中,再開啟EMS介面,如圖9所示執行以下命令參數,以完成匯入的操作:

New-EdgeSubscription -FileData ([byte[]]$(Get-Content -Path "C:\ Data\EdgeSubscriptionInfo.xml" -Encoding Byte -ReadCount 0)) -Site "Default-First-Site-Name"

圖9 匯入Edge訂閱檔案。

圖9 匯入Edge訂閱檔案。

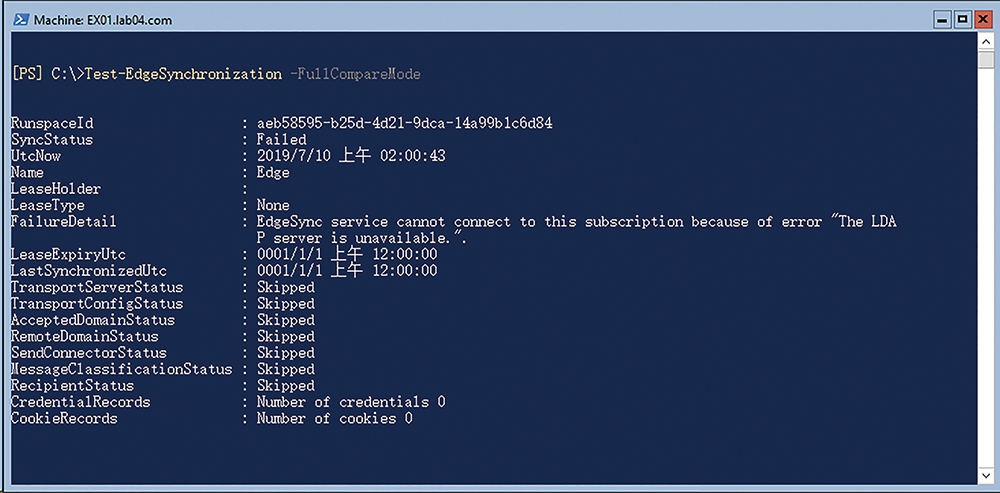

成功地匯入Edge訂閱檔案於內網的Exchange信箱伺服器之後,可以立即執行「Test-EdgeSynchronization -FullCompareMode」命令,觀察一下同步的測試是否成功。

如圖10所示,如果在FailureDetail欄位中出現「The LDAP server is unavailable」的錯誤訊息,就表示防火牆的設定可能有誤,或者兩台主機之間的網路連線有問題,必須在此故障排除後才能夠繼續接下來的操作。

圖10 測試與Edge的連線同步。

圖10 測試與Edge的連線同步。

成功完成Edge訂閱檔的匯入與連線同步測試後,便可以到「Exchange系統管理中心」網站,點選至「郵件流程」→「傳送連接器」頁面,查看系統自動建立的兩則連接器設定,分別是輸出與輸入的連接設定,此時需要停用或修改原有的傳送連接器設定,以便讓對外郵件的傳遞與接收,都能夠經由Edge Transport服務來完成。

關於EdgeSync服務對於不同資料類型的同步排程,分別是配置資料(Configuration Data)為3分鐘一次,收件者資料(Recipient Data)與拓樸資料皆為5分鐘一次。若想要異動上述預設配置,可以透過Set-EdgeSyncServiceConfig命令來修改,而若是隨時想要手動立即啟動同步任務,則可以執行Start-EdgeSynchronization命令。

最後,建議測試一下對於Internet的E-mail發送,觀察是否能夠從內部網路的信箱伺服器成功轉送到Edge Transport伺服器,而觀察的工具就是透過Get-Queue命令,或是位於「Exchange Toolbox」→「Queues Viewer」的圖形操作介面中。

Edge Transport郵件黑白名單配置

針對在伺服端垃圾郵件管理的部分,基本上可區分成三個階段進行篩選,第一階段是最外層的連線篩選(Connection Filtering)功能,因此目前僅能使用在Edge Transport伺服器內,它主要先進行寄件者IP位址的黑名單(IP Block List)與白名單(IP Allow List)識別。

這部分除了可以讓管理員以手動輸入的方式,來輸入所要允許與拒絕特定的寄件伺服器的IP位址或範圍外,也可採用在IP允許清單提供者或IP封鎖清單提供者設定中,來指定所要參照Internet上的RBL(Real-time Spam Black Lists)主機,例如zen.spamhaus.org,不過有些需要額外支付費用。

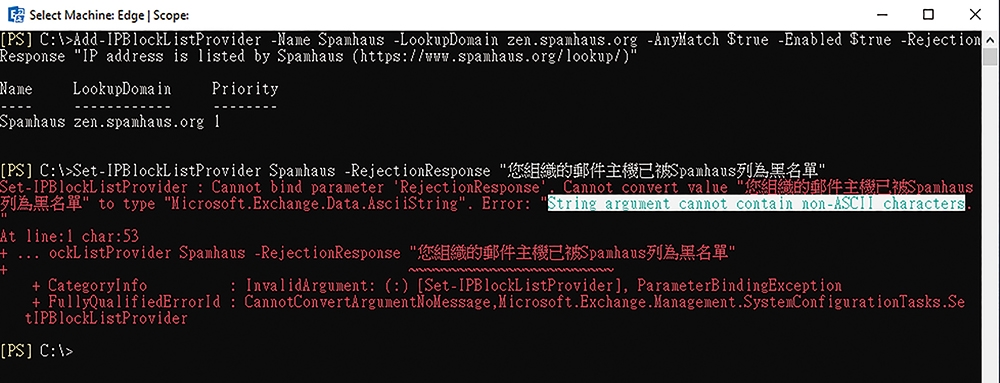

圖11所示便是透過Add-IPBlockListProvider命令參數成功新增黑名單參照主機的範例,緊接著嘗試執行Set-IPBlockListProvider命令參數來修改其設定,這其中zen.spamhaus.org便是參照主機的網域,而RejectionResponse參數則是設定當收到由黑名單主機所發送的E-mail,將在退信的同時自動附加在此所描述的回應文字。但必須注意,回應的文字輸入必須是ASCII碼,否則會出現範例中的錯誤訊息:

Add-IPBlockListProvider -Name Spamhaus -LookupDomain zen. spamhaus.org -AnyMatch $true -Enabled $true -RejectionResponse "IP address is listed by Spamhaus (https://www.spamhaus.org/lookup/)"

圖11 新增與設定黑名單參照主機。

圖11 新增與設定黑名單參照主機。

在黑名單參照主機設定好的幾天後,建議到「C:\Program Files\Microsoft\Exchange Server\V15\scripts」路徑下執行「.\Get-AntispamTopRBLProviders.ps1」來查看是否有相關運行的紀錄檔案

除此之外,關於提供者參照設定,企業組織也可以將這個黑名單資料庫建置在組織內的DNS伺服器紀錄裡,如此便可以讓整個企業的分公司與各分點進行黑白名單的參考。

必須注意的是,一旦寄件伺服器的IP位址被定義為白名單的時候,那麼從這裡所寄送過來的郵件將直接被視為合法郵件,因此將會直接越過第二層與第三層的篩選器檢查。

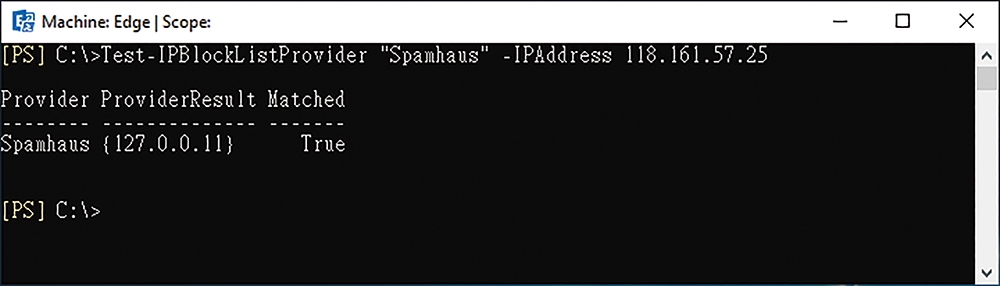

如果想要搜索黑名單資料庫所輸入的IP位址是否在選定的黑名單資料庫內,可以參考如圖12所示所執行的命令參數:

Test-IPBlockListProvider "Spamhaus" -IPAddress 118.161.57.25

圖12 搜索黑名單資料庫。

圖12 搜索黑名單資料庫。

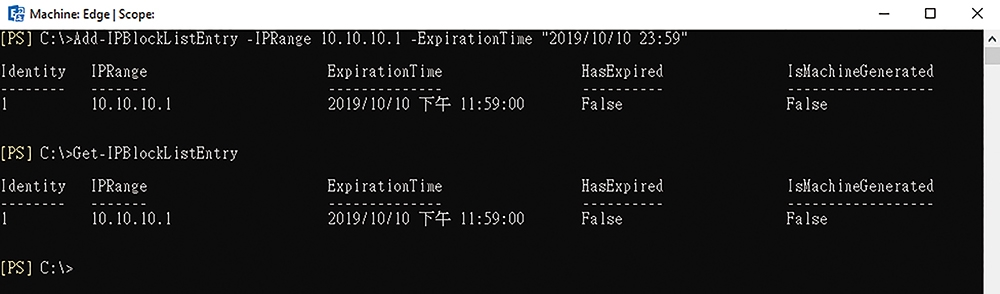

如果想要自行手動新增IP黑名單位址,可以如圖13所示參考以下命令參數的用法,值得注意的是,還可以設定有效日期,這樣一旦到期後該IP位址便會自動被解禁:

Add-IPBlockListEntry -IPRange 10.10.10.1 -ExpirationTime "2019/10/10 23:59"

圖13 新增IP黑名單。

圖13 新增IP黑名單。

上述範例中的IPRange設定,除了可以是單一IP位址外,也可輸入像是「10.10.10.1-10.10.10.5」或「192.168.10.0/24」。如果後續想要移除選定的IP黑名單清單(例如1),只要執行「Remove-IPBlockListEntry 1」命令即可。

封鎖寄件者

在第二階段的SMTP篩選中,主要是針對寄件者篩選(Sender Filtering)、收件者篩選(Recipient Filtering)、寄件者識別碼篩選(Sender ID)以及寄件者信譽檢查(Sender Reputation)。接下來,將以寄件者篩選的配置為例。

對於那些未知的外部郵件是否為垃圾郵件,原則上只要Exchange Server的垃圾郵件智慧篩選器,搭配黑名單參照主機的資料庫,便可以自動篩選掉絕大多數的垃圾郵件,但是若對於那已知道的垃圾郵件寄件者名單,肯定就得設定封鎖在先。

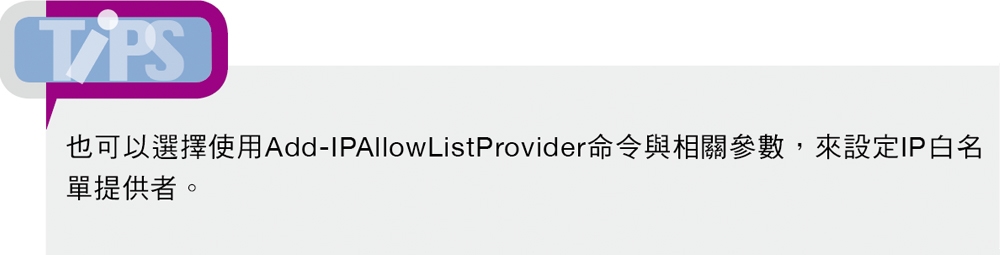

現在就來看看以下這個常見的封鎖範例。如圖14所示,在EMS命令介面內,透過執行其中的Set-SenderFilterConfig命令與參數,首先讓Exchange傳輸服務協助組織新增封鎖來自user1@contoso.com與user2@contoso.com兩位寄件者的E-mail,且不會影響現行的寄件者封鎖清單,然後再封鎖來自test.com網域的所有來信,以及封鎖fake.com.cn網域與子網域的所有來信。

圖14 封鎖寄件者。

圖14 封鎖寄件者。

緊接著,若想要隨時知道目前究竟封鎖了哪一些寄件者名單,只要執行以下列命令範例即可:

Get-SenderFilterConfig | FL Blocke dSenders,BlockedDomains,BlockedDo mainsAndSubdomains

假若還想要封鎖空白主旨的E-mail,則加入「-BlankSenderBlockingEnabled $true」參數設定。

E-mail內容智慧篩選管理

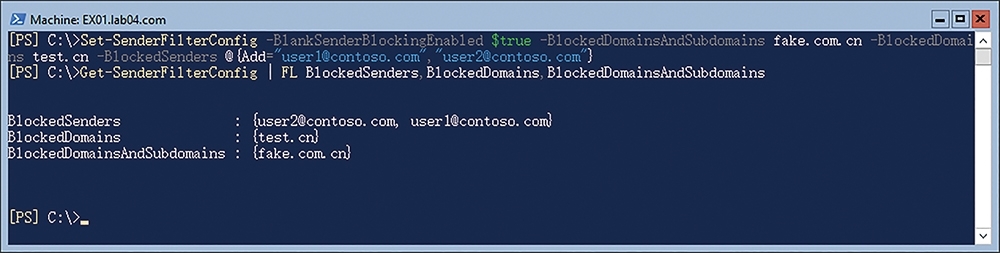

根據外來E-mail的內容來決定郵件的接收、拒絕、刪除以及隔離的判斷,是由第三階段的內容篩選功能(Content Filter Agent)來負責處理,而它的依據則是SCL(Spam Confidence Level)的評分,也就是垃圾郵件信賴等級,而它將會在準備進入組織的每一封E-mail標頭中加入此戳記。

如圖15所示,在EMS命令介面中執行「Get-ContentFilterConfig | FL SCL*」命令後,便可以發現在預設的狀態下目前僅有SCLRejectThreshold功能已被啟用(True),而且是設定為7分。也就是說,如果根據Exchange傳輸服務的智慧篩選器(Intelligent Message Filter),判定寄送進來的E-mail的SCL分數高達7分時,將會自動拒絕此郵件的接收。

圖15 預設SCL設定。

圖15 預設SCL設定。

至於針對來源郵件進行的刪除(SCLDeleteThreshold)與隔離(SCLQuarantineThreshold)功能,儘管預設都設定為9分,但這兩項功能並沒有啟用,因此接下來對這個預設值做一點調整。在開始之前,須注意刪除閾值必須大於拒絕閾值,而拒絕閾值又必須大於隔離閾值,否則設定時會出現錯誤訊息。

結合隔離信箱的使用

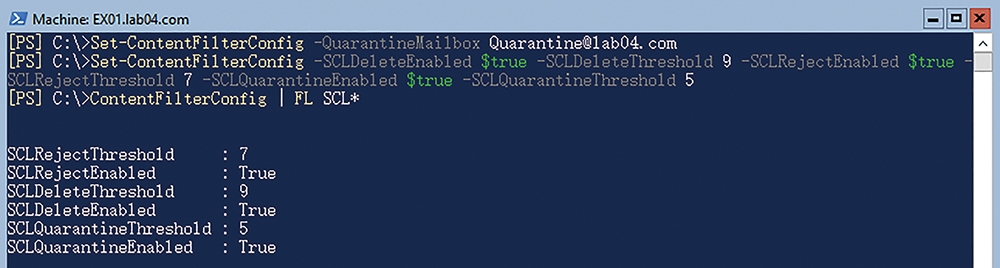

前面曾提及針對SCL的評分結果,除了可依據分數將它們進行接收、拒絕、刪除外,還可以選擇轉入隔離信箱內,以便讓相關有存取權限的人員能夠開啟該信箱,來查看是否有被誤判為垃圾的郵件,因此如圖16所示執行以下三道命令參數:

Set-ContentFilterConfig -Quaran tineMailbox Quarantine@lab04.com Set-ContentFilterConfig -SCLDelete Enabled $true -SCLDelete Thres hold 9 -SCLRejectEnabled $true -SCLRejectThreshold 7 -SCL QuarantineEnabled $true-SCL QuarantineThreshold 5

Get-ContentFilterConfig | FL SCL*

圖16 設定隔離信箱與SCL。

圖16 設定隔離信箱與SCL。

首先,完成隔離信箱的設定再修改SCL設定,其中刪除的SCL設定為9分,拒絕的分數為7分,而隔離的分數則修改為5分。最後,再執行命令「Get-ContentFilterConfig | FL SCL*」來查看是否已成功設定。

對於已經進入到隔離信箱中的外來郵件,凡是有權限開啟此信箱的人員,都可以透過使用Outlook的〔再寄一次〕按鈕,來釋放已傳送至垃圾隔離信箱的郵件,以便重新傳送原始郵件收件人。如果想要授予名為「Quarantine」信箱的存取權限選定的人員(例如Sandy),則執行以下的命令參數:

Add-MailboxPermission -Identity "Quarantine" -User Sandy -Access Rights FullAccess -Inheritance Type All

最後要處理的問題是,當寄件者收到退信時,其中的退信內容可否顯示自訂的文字,而不是顯示系統預設的「Message rejected as spam by Content Filtering」訊息。答案是可行的,只要使用Set-ContentFilterConfig命令搭配-RejectionResponse參數來設定回應內容即可。如果想要查詢目前所設定的退信回應訊息,則下達「Get-ContentFilterConfig | FL *Reject*」命令。

基本病毒防護管理

在一個企業資訊網路的環境中,對於基本的病毒防護措施不外乎三大重點,包括伺服器作業系統、用戶端作業系統,以及郵件伺服器系統,而針對這三大的防毒重點,實際上Microsoft早已預先準備好,只要相對使用的是Windows Server 2019、Windows 10以及Exchange Server 2019。

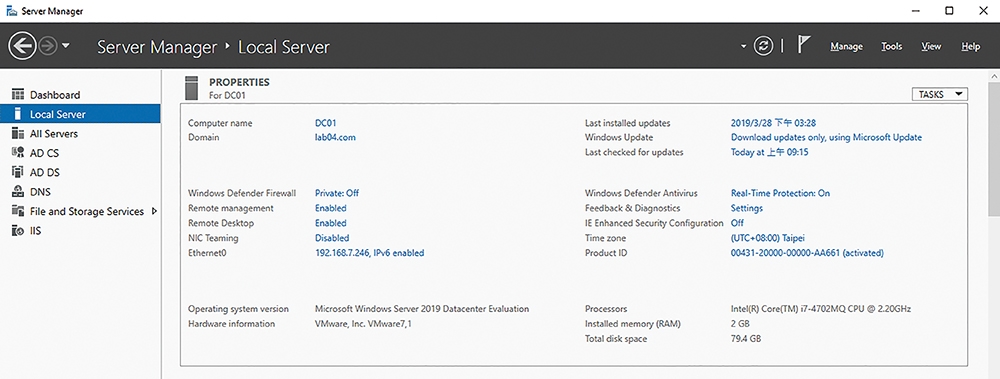

其中前兩者內建的便是Windows Defender Antivirus防毒服務,以Windows Server 2019來說,便可以在最初完成安裝時,在自動開啟的「Server Manager」介面中,如圖17所示看見「Windows Defender Antivirus」的狀態呈現「Real-Time Protection: On」,也就是即時保護的狀態。

圖17 Windows Server 2019預設啟用防毒功能。

圖17 Windows Server 2019預設啟用防毒功能。

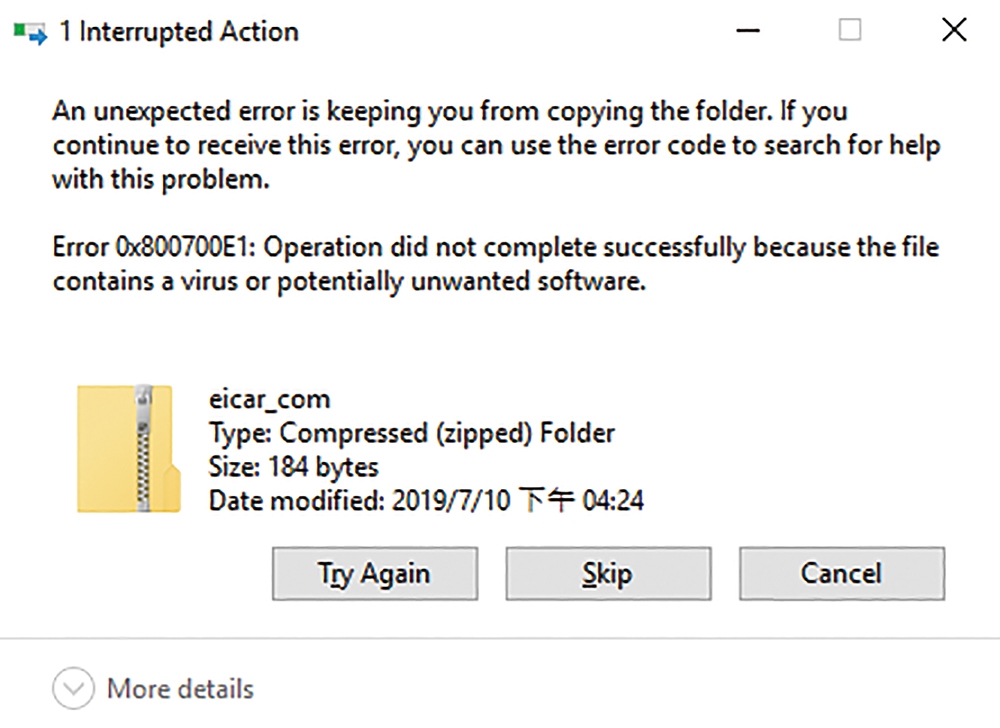

如何確認即時保護的狀態確實能夠發揮作用呢?很簡單,只要到Internet下載任一供測試用且沒有任何危害的病毒檔案,作業系統便會立即出現如圖18所示的提示視窗,來禁止該檔案寫入至作業系統的任何位置內。

圖18 阻斷惡意程式寫入警示。

圖18 阻斷惡意程式寫入警示。

若因為已經有購買其他第三方的防毒軟體,而需要停用或是調整運行中的Windows Defender Antivirus防毒設定,只要點選其相對應的超連結,即可進一步開啟「Virus&threat protection settings」設定頁面。

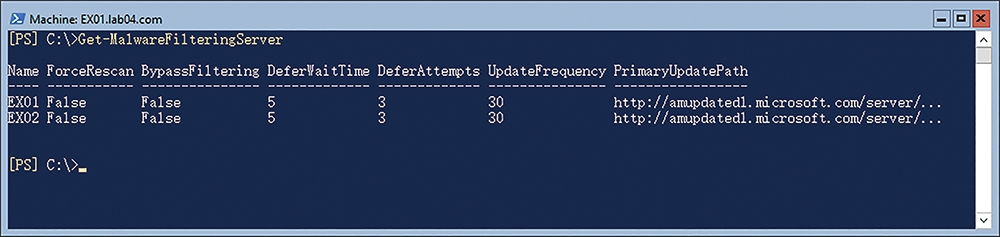

做好作業系統層面的病毒防護後,緊接著必須設定郵件伺服器系統的病毒防護。在Exchange Server 2019的架構中,只要在EMS介面中執行「Get-TransportAgent」命令,便可以看見負責執行防毒任務的Mailware Agent是否正在啟用狀態。如果想要進一步查看網域內所有Exchange Server的Mailware Agent配置,則如圖19所示執行「Get-MalwareFilteringServer」命令,這些設定包括了強制掃描、放行篩選、更新頻率以及主要更新的網址等等,若需要修改,則改為執行「Set-MalwareFilteringServer」。

圖19 檢視惡意程式篩選器伺服器。

圖19 檢視惡意程式篩選器伺服器。

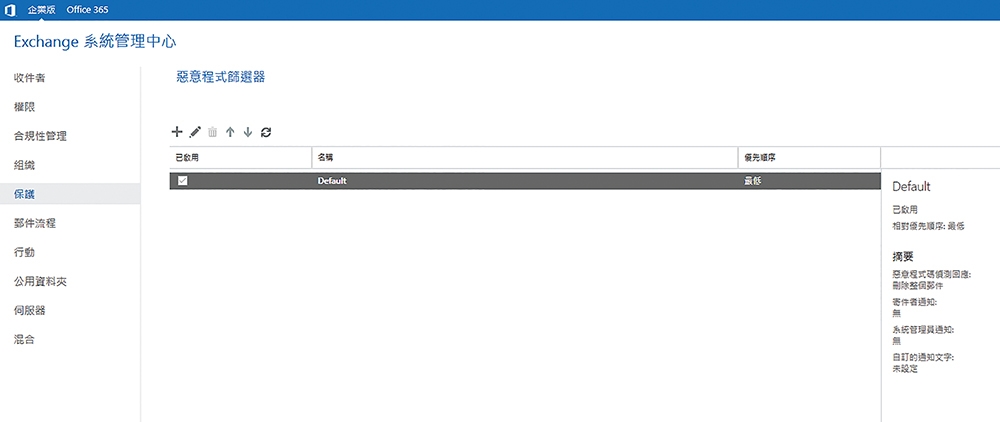

除了Mailware Agent的基本配置外,還可以設定針對病毒郵件的處理原則。如圖20所示,在「Exchange系統管理中心」的「保護」頁面中,即可選擇是否要啟用或停用任一項原則設定,且當原則數量較多時,還可以設定排列順序。接著,選擇新增或是直接修改預設的原則設定,而它的配置摘要資訊也都可以在這個頁面中被檢視到。

圖20 惡意程式篩選器管理。

圖20 惡意程式篩選器管理。

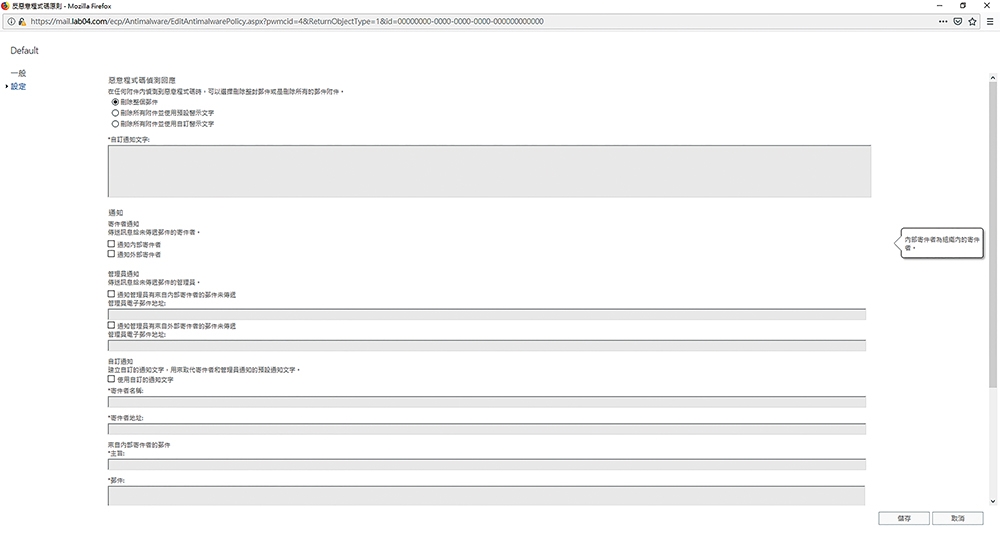

如圖21所示便是開啟編輯系統預設的「Default」原則。首先,在「設定」頁面中可以設定「惡意程式碼偵測回應」,一般來說選擇「刪除所有附件並使用預設警示文字」即可,而非採用預設的「刪除整個郵件」。在「通知」部分,可以選擇是否通知內部與外部寄件者,以及指定將郵件未傳遞之訊息發送給相關的內部與外部管理員。

圖21 反惡意程式碼原則設定。

圖21 反惡意程式碼原則設定。

進一步則可設定「自訂通知」,來取代要給寄件者和管理者的預設通知訊息內容。操作方式是先勾選「使用自訂的通知文字」,再依序輸入自訂的寄件者名稱、寄件者地址、主旨以及郵件本文。此設定同樣也可以針對內部與外部的寄件者,設定不同的主旨與郵件本文。

進階病毒防護管理

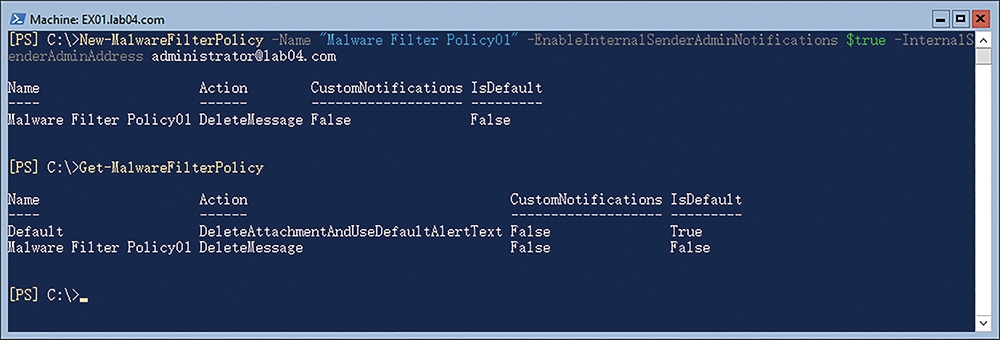

關於惡意程式篩選器原則,除了可以經由「Exchange系統管理中心」來管理外,也可透過EMS命令介面的相關命令參數來完成。如圖22所示,便是新增一個反惡意程式碼原則,且採用預設的刪除整封惡意郵件之設定,然後設定啟用內部寄件者的管理員通知機制,並且指定該管理員的E-mail地址。完成新增後,再執行「Get-MalwareFilterPolicy」命令來查看現行的原則清單:

New-MalwareFilterPolicy -Name "Malware Filter Policy01" -Enabl eInternalSenderAdminNotifications $true -InternalSenderAdminAddress administrator@lab04.com

圖22 新增反惡意程式碼原則。

圖22 新增反惡意程式碼原則。

在多網域的架構中,還可以針對不同的收件者網域,建立不同的惡意程式篩選器規則。例如執行以下命令參數,讓lab05.com的收件者網域,使用一個新建且名為「LAB05 Recipients」的規則,而此規則隸屬於現行的「LAB05 Malware Filter Policy」原則:

New-MalwareFilterRule -Name "LAB05 Recipients" -MalwareFilterPolicy "LAB05 Malware Filter Policy" -RecipientDomainIs lab05.com

Set-MalwareFilterRule "LAB02 Recipients" -ExceptIfSent ToMemberOf "LAB02 Human Resources"

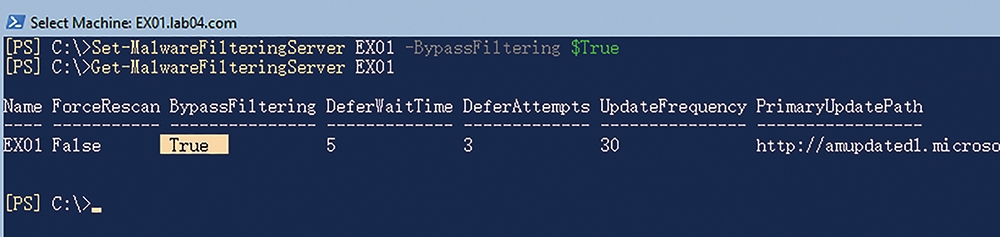

如果需要暫時停止這部EX01伺服器的惡意程式篩選器功能,只要如圖23所示執行「Set-MalwareFilteringServer EX01 -BypassFiltering $True」命令即可,接著再執行「Get-MalwareFilteringServer | FL BypassFiltering」命令,便會發現BypassFiltering的欄位值已為「True」。

圖23 關閉Exchange防毒引擎。

圖23 關閉Exchange防毒引擎。

在這種情況下,對於夾帶有惡意程式碼的E-mail便可以順利通行至收件者信箱內。換句話說,當需要恢復正常運作時,只要將此欄位值設定為「False」即可。什麼樣的情境之下可能需要這麼做?不外乎是正式部署前的測試,或是正在進行第三方防毒方案的測試。

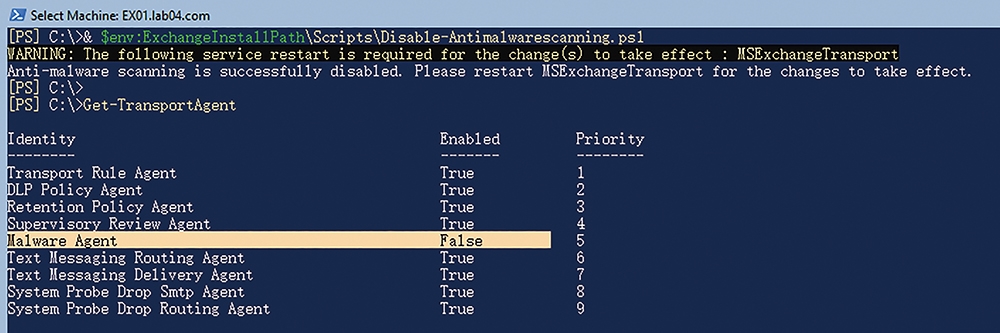

當確定要使用第三方廠商所提供的同類型安全防護軟體,則可以直接將Exchange內建的惡意程式篩選器(Malware Agent)進行停用,只要如圖24所示執行命令「& $env:ExchangeInstallPath\Scripts\Disable-Antimalwarescanning.ps1」停用此代理程式的腳本即可。相反地,如果要恢復啟用此代理程式,則執行「& $env:ExchangeInstallPath\Scripts\Enable-Antimalwarescanning.ps1」命令。啟用過程中,也會自動更新防毒引擎。

圖24 停用Malware Agent。

圖24 停用Malware Agent。

病毒防護測試

前面曾介紹過Windows Server 2019內建的防毒功能,確實可以攔截帶有惡意程式碼檔案的寫入,那麼如果同樣的惡意程式碼夾帶在E-mail的附件內,Exchange Server 2019的Malware Agent是否也能夠成功攔截呢?答案是肯定的,如圖25所示,便是一封已被預設警示文字檔案取代掉原惡意程式碼檔案的E-mail附件,開啟後將可以查看到警示的文字內容以及原附件的檔案名稱。

圖25 遭取代的惡意E-mail附件。

圖25 遭取代的惡意E-mail附件。

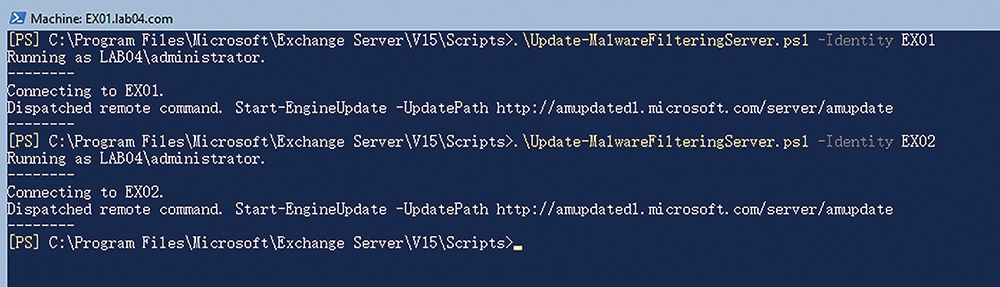

關於Malware Agent的定義檔與防毒引擎,預設會每30分鐘進行線上檢查與更新,假設要將EX01伺服器的更新頻率改為10分鐘,則執行「Set-MalwareFilteringServer EX01-UpdateFrequency 60」命令。若想要隨時手動執行更新,則同樣在EMS在命令介面中,切換到Exchange腳本的路徑下(預設為「C:\Program Files\Microsoft\Exchange Server\V15\Scripts)」,再如圖26所示執行「.\Update-MalwareFilteringServer.ps1 -Identity EX01」(或EX02)命令,來完成EX01或EX02伺服器防毒引擎與定義檔的更新。

圖26 手動更新防毒引擎與定義檔。

圖26 手動更新防毒引擎與定義檔。

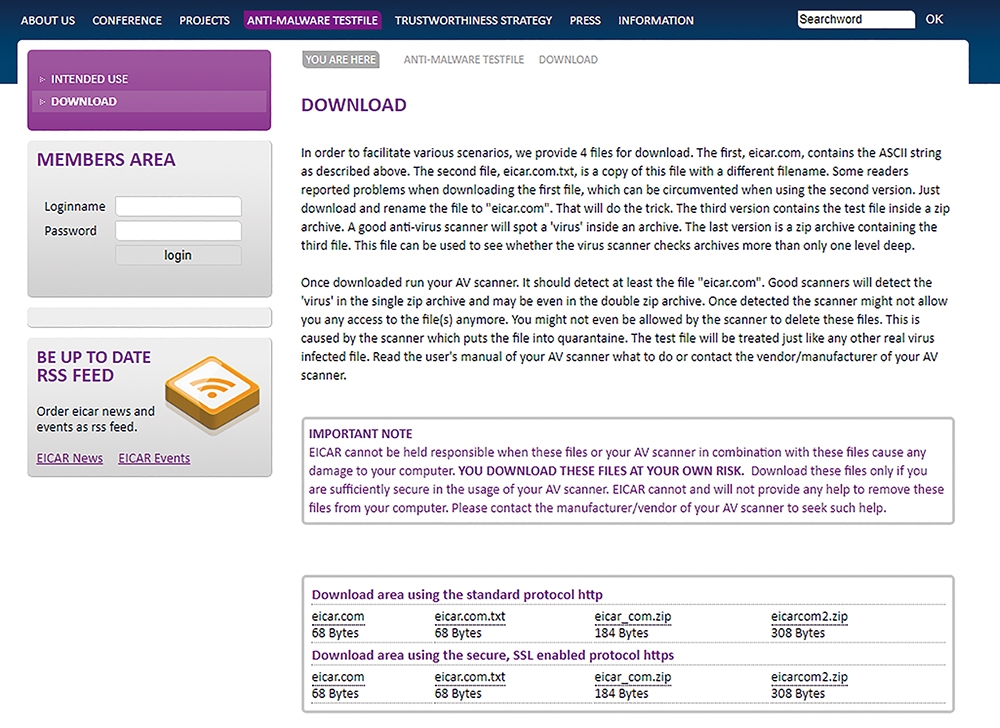

不管是Windows Server 2019還是Exchange Server 2019的防毒測試,都不需要去找真正的病毒檔案進行測試,因為那畢竟仍有潛在的危險性,只要如圖27所示到EICAR網站下載完全沒有危害性的病毒測試檔案即可。

圖27 到EICAR下載病毒測檔案。

圖27 到EICAR下載病毒測檔案。

‧EICAR病毒測檔案下載網址:http://2016.eicar.org/85-0-Download.html

用戶端存取規則

在資訊安全防範的思維之中,管理人員經常會將重點聚焦在用戶端和來自外部的攻擊,但其實相較於這兩者的安全問題,直接來自於管理人員自身所引發的安全漏洞恐怕更是嚴重,因為等同整個系統已經淪陷。

而來自於管理人員自身的安全漏洞,不僅止於一般所認知的帳戶與密碼,而應該包括了所允許連線管理的工具和來源IP位址。為此,Exchange Server 2019提供了一項名為用戶端存取規則(Client Access Rule)的管理功能,其用途就可以用來解決這一項安全需求。

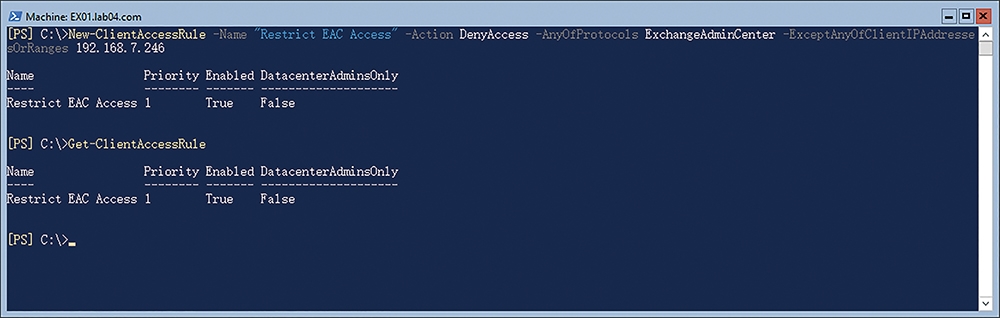

目前針對用戶端存取規則的配置,只能透過EMS命令介面來完成。如圖28所示,便是透過以下命令參數來設定對於EAC(Exchange系統管理中心)的連線使用,僅能經由192.168.7.246的IP位址才能夠連線,其餘的來源IP位址都將會遭到系統的拒絕連線:

New-ClientAccessRule -Name "Restrict EAC Access" -Action DenyAccess -AnyOfProtocols ExchangeAdmin Center -ExceptAnyOfClientIPAddresses OrRanges 192.168.7.246

圖28 新增用戶端存取規則。

圖28 新增用戶端存取規則。

緊接著,執行「Get-ClientAccessRule」來查看已成功新增的用戶端存取規則。

當完成上述New-ClientAccessRule命令參數的執行動作之後,對於任何非例外IP的連線,在Exchange系統管理中心的網站上皆會出現如圖29所示的警示訊息而無法連線。

圖29 成功限制EAC連線。

圖29 成功限制EAC連線。

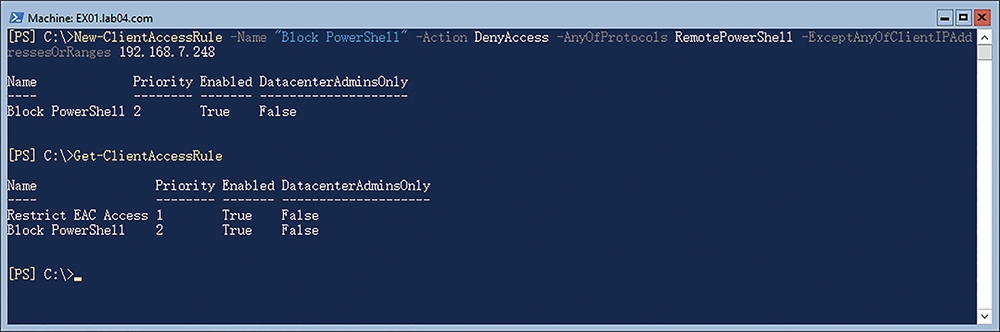

如果是想要封鎖管理人員在非選定的IP位址電腦上,透過EMS連線Exchange Server主機,如圖30所示,可以參考以下命令範例。在此的關鍵設定便是將其中的-AnyOfProtocols參數設定為RemotePowerShell:

New-ClientAccessRule -Name "Block PowerShell" -Action DenyAccess -AnyOfProtocols RemotePowerShell -ExceptAnyOfClientIPAddressesOrR anges 192.168.7.248

圖30 新增用戶端存取規則。

圖30 新增用戶端存取規則。

同樣地,如果再進一步執行「Get-ClientAccessRule」命令,便可以查看到剛剛完成新增的第二條用戶端存取規則。

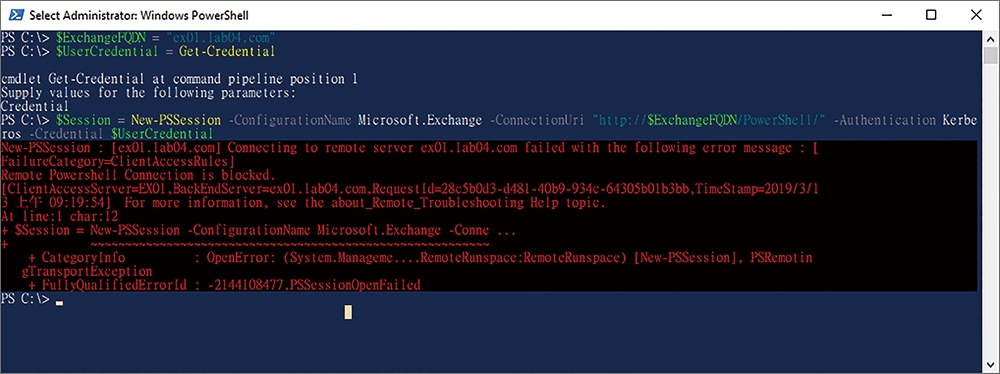

在完成遠端PowerShell的連線限制後,只要是排除名單以外的IP位址,在嘗試進行連線時,便會如圖31所示出現「Remote PowerShell Connection is blocked」訊息,而導致無法成功連線。

圖31 成功限制PowerShell連線。

圖31 成功限制PowerShell連線。

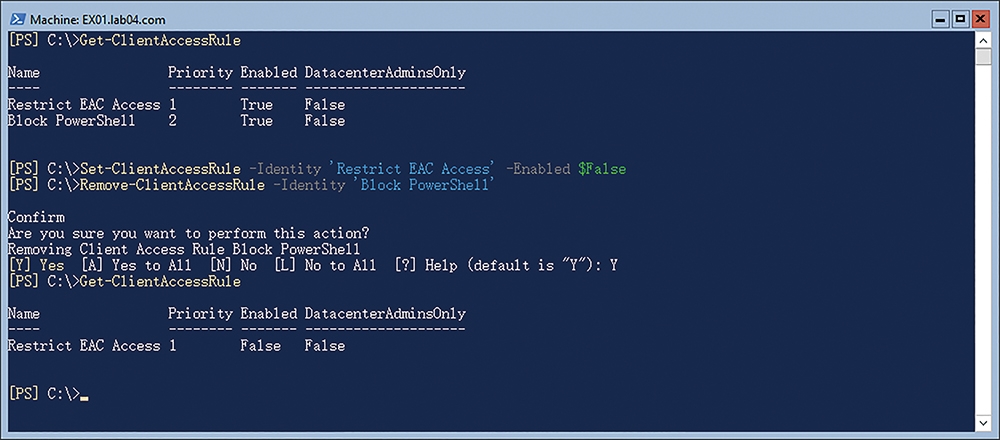

前面曾提到,若想要查詢現行的用戶端存取規則狀態,可執行「Get-ClientAccessRule」命令,但若想修改某一個用戶端存取規則,則如圖32所示參考以下命令參數。此範例便是用以關閉選定的用戶端存取規則:

Set-ClientAccessRule -Identity 'Restrict EAC Access' -Enabled $False

圖32 查詢與關閉用戶端存取規則。

圖32 查詢與關閉用戶端存取規則。

如果是想要刪除某一個選定的用戶端存取規則,則參考以下命令範例:

Remove-ClientAccessRule -Identity 'Block PowerShell'

<本文作者:顧武雄, Microsoft MVP 2004-2016、MCITP與MCTS認證專家、台灣微軟Technet、TechDays、Webcast、MVA特約資深顧問講師、VMware vExpert 2016-217、IBM Unified Communications/Notes/Domino/Connections Certified。>