從過去癱瘓運作的電腦病毒肆虐,到現代暗中竊取資料的針對性攻擊,多數是利用應用程式或作業系統本身的漏洞來進行。儘管資訊科技普遍用在企業辦公歷經十多年,多數使用者已建立基本資安認知,也都知道系統、軟體更新程式要定期安裝修補,但是在駭客技術不斷精進下,只要最新的漏洞出現,都可能在第一時間被利用,而為企業帶來災害。

為了減低可能帶來的危害,對於資安敏感度較高的企業多會導入弱點掃描工具來協助,定期執行政策合規掃描,藉此確認端點的更新程式版本、防火牆、連接埠等安全性。但Tenable大中華區總經理莊昊龍觀察台灣企業掃描工作落實狀況發現,大多每季度執行一次,嚴謹單位則是每個月。就現今漏洞出現的頻率來看,若每星期更新弱點掃描特徵值,即可有多達五百筆異動更新,而從企業執行全網路掃描後到下一次再掃描的期間,每個弱點都可能遭受零時差攻擊。

以Nessus為核心 時時監控資安威脅

其實端點能藉由現代化工具協助,及時補強漏洞與弱點,把已知的漏洞搶先修補完成,基本上已經解決大部分問題。只是資安威脅持續推陳出新,面對傳統防禦方式像是防火牆、IPS等資安機制,駭客或有心人士早已有許多經驗來規避其偵測機制。

「尤其是近年來出現的APT(Advanced Persistent Threat),完全就是以竊取企業內部重要資產為目的,因此會想盡各種方法,善加隱藏、躲避偵測,可能透過無線網路、智慧型手機等新應用為管道滲入,甚至把惡意程式放在隨身碟中,直接丟棄在目標企業內部,讓內部員工撿起後接上電腦查看,即受感染。因此對於這種背後意圖強烈的攻擊,幾乎可說無法徹底防止。」莊昊龍指出。

|

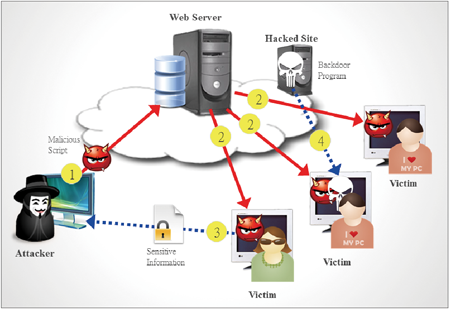

| ▲網頁應用程式最典型的Cross-Site Scripting(XSS)漏洞攻擊。(資料來源:笛雅科技) |

除非,網路上傳輸的所有流量、行為,都有24小時不中斷的持續監看,掌握每個封包資訊。「企業端必須準備好因應,若入侵行為已經成功進入公司內網,接下來該如何偵測、如何得知內部網路可被攻擊的弱點,」他指出,Tenable解決方案即可協助24小時不中斷監看網路中的每一個封包,經由分析後告知IT管理者,在網路中有那些異常行為可能帶來威脅。

此解決方案基本包含四個組成元件,由Nessus來執行主動式弱點掃描、PVS(Passive Vulnerability Scanner)為被動式偵測分析流量,搭配Log Correlation Engine日誌關聯引擎,跟其他網路設備的Log相關聯,再把結果送給SecurityCenter中控平台。

莊昊龍進一步說明,主動式弱點掃描意思是依據已知的IP,透過Nessus來進行掃描,得知作業系統版本、安裝的應用軟體,是否都已安裝最新修補程式,以及是否有被植入惡意程式的跡象。甚至包括交換器、防火牆等網路設備的弱點,可能因為設備設定的規則產生漏洞,即可透過Nessus基於IP的掃描,來得知是否有潛在漏洞。再透過PVS被動式的監聽網路封包,執行相關比對,例如員工透過郵件發送機密檔案,即可經由PVS監看記錄行為的人事時地物,若是駭客滲透進入後,勢必會尋找有存放機密資料的伺服器主機,亦可藉由PVS查看是否有異常的行為。

結合派工系統 確實修補掃描結果

以SaaS模式提供資安管理解決方案的Qualys,旗下QualysGuard Cloud Platform即包括弱點管理(Vulnerability Management)、網頁應用程式弱點掃描(Web Application Scanning)等模組。

Qualys代理商笛雅科技技術經理石漢成說明,相較於同類型產品,Qualys可在發現弱點後,進一步透過Ticketing System,發出Ticket通知該系統管理者與系統擁有者,告知弱點風險,且須依據人事時地物詳加記錄處理過程與結果,非僅是掃描後產出報表而已。

他表示,就實際應用面來看,弱點掃描區分為外部與內部。外部需求較偏向網頁伺服器,大多以駭客的角度去掃描弱點項目,不需安裝任何軟體,也不需要先拿到網頁原始碼,因為Qualys屬於黑箱掃描,只需要帳號與密碼登入後即可執行;至於防火牆以內的網路,則會提供硬體設備與虛擬版本的Scanner,掃描後的資訊皆會回傳到Qualys的SOC(Security Operation Center)平台彙整。

整合第三方系統 自動建立防禦機制

掃描後如何判定為弱點?Tenable是利用Nessus資料庫中所蒐集五萬九千多個已知的漏洞,針對伺服器主機、防火牆等設備加以掃描比對;而Qualys,由於是以SaaS模式提供,全球用戶啟動掃描服務的同時Qualys亦可掌握弱點分布的最新狀況,即可藉此蒐集到全球用戶最常出現的弱點及其形態,並及時更新至其他用戶端為掃描依據。

畢竟弱點掃描解決方案並非侵入式控管機制,因此不主動採取行動,莊昊龍表示,主要是透過內部一連串的告警,還有開Ticket的方式,來通知IT人員內部出現異常。以Tenable而言,當發現弱點或異常行為,在內網被觸發時所產生的Log,會跟其他Log進行關聯分析,以目的為導向解析整體事件,藉此在駭客入侵準備竊取資料之前,或者成功進入內部網路時,就能夠在第一時間發現並找到問題根源,鎖定問題的癥結點。

而Qualys的方式則是整合第三方工具來進行。例如網頁應用程式弱點掃描可結合Citrix、iMPERVA、F5等網頁應用程式防火牆(Web Application Firewall,WAF)系統,來進行修補或防禦。

「弱點掃描結合WAF的架構,實用性相當高。因為傳統的WAF,畢竟無法涵蓋客戶端各種類應用程式的撰寫方式,大多會需要一段時間的線上學習。」石漢成說明,若透過Qualys先行掃描,找出弱點項目後,再將Qualys提供XML格式的報告匯入WAF,即可呈現掃描後的狀態資訊,以及該WAF系統相對應的Policy,點選啟用即可完成設定,縮短修補防禦時間。

資安防禦是一場沒有終點的速度戰爭,新的漏洞永遠不會停止出現,資安人員必須與駭客比拼,究竟是先被找到弱點還是先完成修補,這才是不可掉以輕心之處。