F5 Networks發表了「獵殺IoT」(The Hunt for IoT)系列報告第四集,該研究分析了全球IoT裝置在2017年7月1日至12月31日期間所遭受的Telnet攻擊。該證據顯示殭屍物聯網的成長與進化勢必將帶來混亂與混亂。

根據創新擴散理論(Diffusion of Innovation),目前尚未跨越鴻溝到達物聯網(IoT)主流市場採納(目前的部署數量為84億,預測2020年將達200~300億,2035年達到1兆)。被駭的IoT裝置試圖跨越鴻溝到未來,未來應該是光明且自動化的,但如果不處理好威脅問題的話,未來願景將無法實現。

F5 Labs與其資料合作夥伴Loryka一起追蹤了兩年的「獵殺IoT」。主要圍繞23連接埠Telnet暴力攻擊,因為它們是破壞物聯網設備最簡單、最常見危及物聯網設備的安全的方式。從技術的角度來看,他們只需要在攻擊計畫中採取更多步驟,並且針對非標準連接埠和協定、特定製造商、設備類型或型號,就可以全面發動攻擊。例如,至少有4,600萬個家庭路由器容易受到攻擊。

我們已經目睹了攻擊者正在演變他們的手段和目標市場,以便像合法企業和金融市場那樣透過妥協的物聯網設備來賺錢。

該研究也發現,有新的威脅網路和IP地址不斷地加入物聯網狩獵行列,成為新威脅參與者,並且隨著時間的推移,已經演變為一致共存的頂級威脅參與者。它們可能使用受歡迎的網路如託管服務提供商,或電信網路中的住宅物聯網設備,利用家庭路由器、無線IP攝影機和DVR透過Telnet進行攻擊,並發起DDoS攻擊。

殭屍物聯網的威脅持續存在

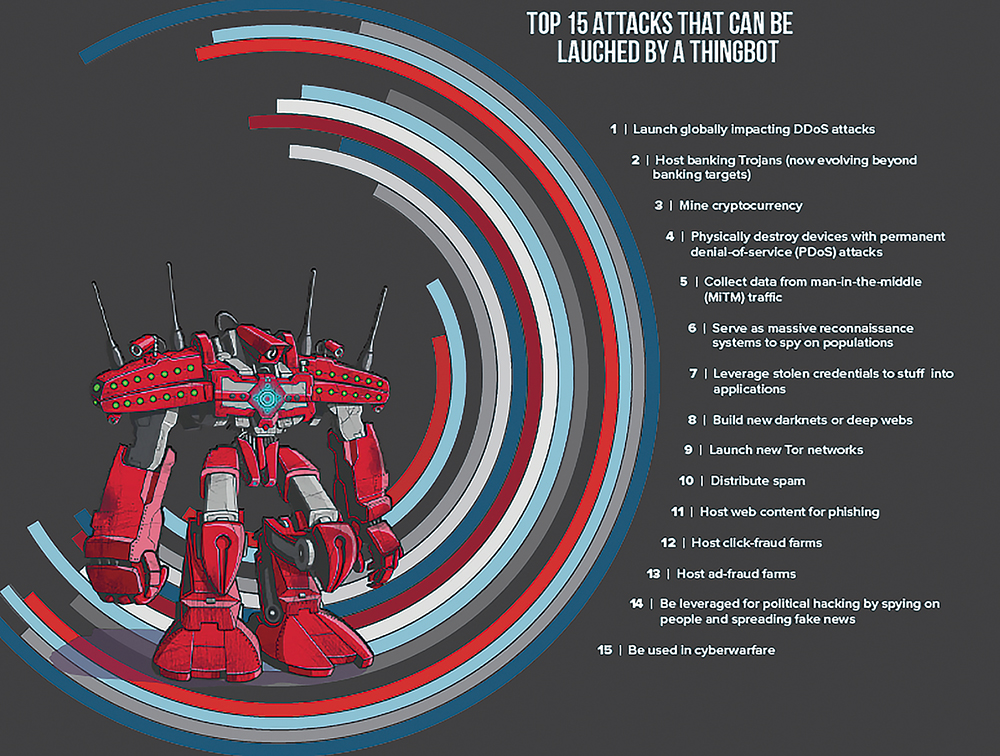

經過兩年的資料分析後,仍然看到同樣的威脅IP、網路和國家在發動攻擊。這代表若不是惡意流量未被處理,否則就是遭感染的IoT裝置沒有接受淨化,要不然不會一再地看到相同的威脅者。這些攻擊建立了強大的殭屍物聯網,具備發動全球毀滅性攻擊的能力,而資安產業也越來越頻繁的發現它們,如圖1所示。

|

| ▲ 圖1 由物聯網攻擊機器人(Thingbot)發起的前十五大攻擊。 |

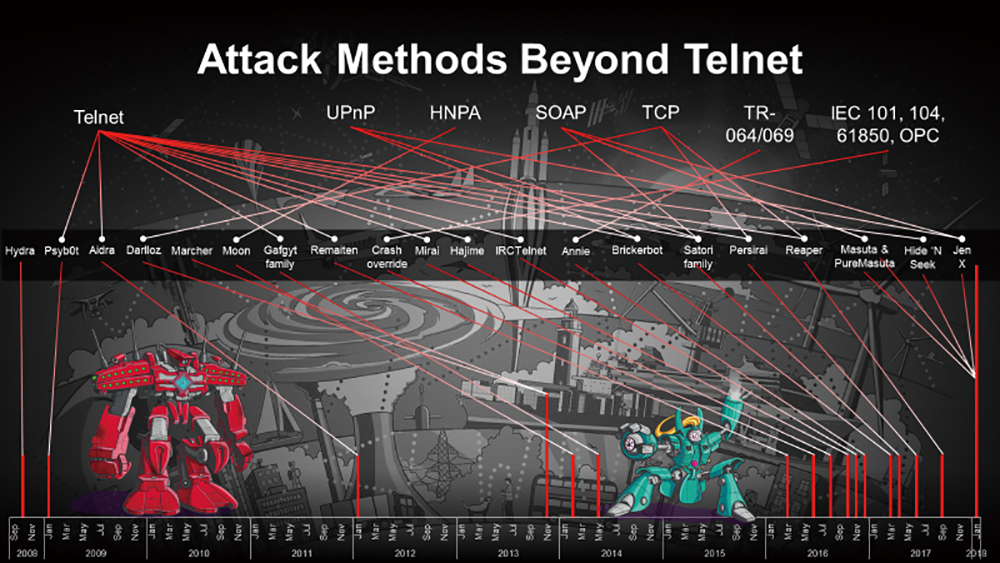

因此,在本期報告首度揭露這些攻擊IP。非僅殭屍物聯網被發現的頻率增加,單是2018年1月就有四個新殭屍物聯網,而且攻擊者的攻擊方法持續進化,除了Telnet之外,還瞄準一些協定,為的是確保能夠儘可能獵殺最多脆弱的IoT裝置,如圖2所示。

|

| ▲圖2 透過Telnet實施的網路攻擊。 |

Telnet攻擊構築大規模殭屍物聯網

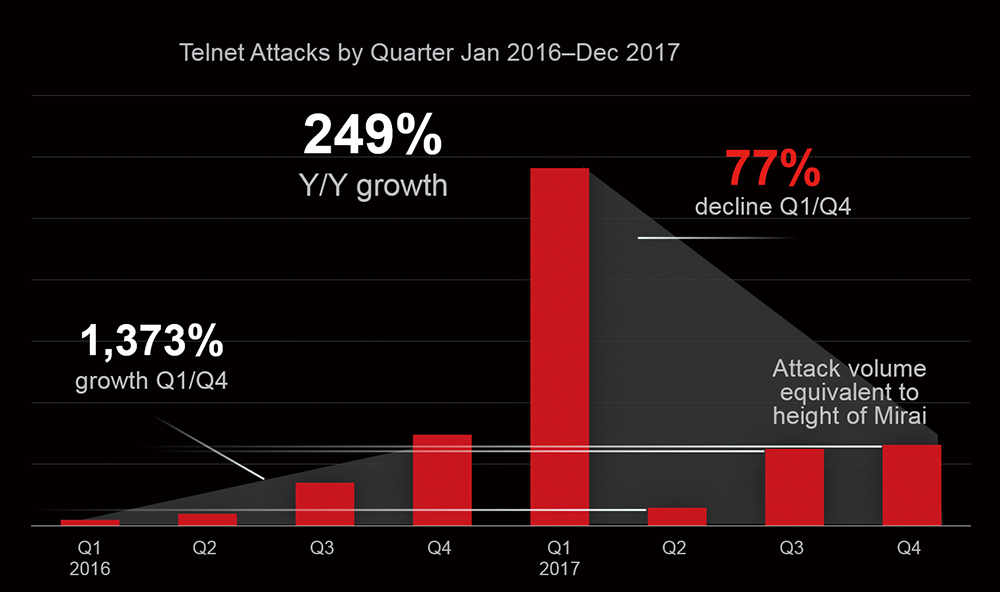

儘管IoT攻擊已擴充至Telnet以外的協定,不過Telnet暴力攻擊仍然是最普遍使用的手法,數量從2016到2017成長249%。

2017年7~12月期間的攻擊數量低於前六個月期,然而攻擊層級則和Mirai相當,而且比用來構築Mirai的數量還多,如圖3所示。這個攻擊數量足以構築許多相當大規模的殭屍物聯網,因此縱使數量減少,但並不表示攻擊者興趣減低或者威脅降低,而是因為過去已有如此眾多Telnet攻擊,因此攻擊者達到一個飽和點。Telnet唾手可得的果實很容易被撿走。

|

| ▲圖3 2016年1月至2017年12月每季Telnet攻擊統計。 |

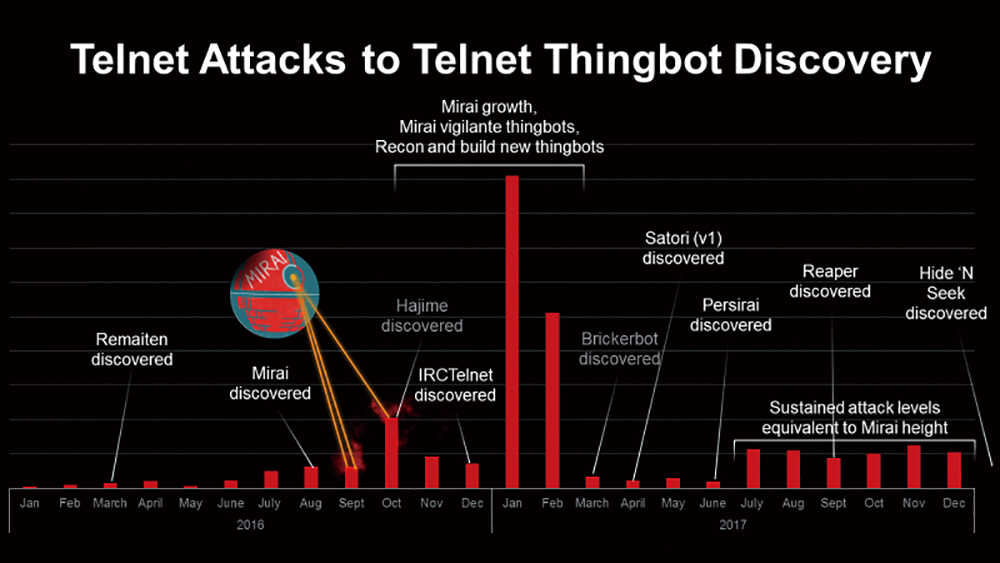

若以過去兩年的Telnet攻擊活動和Telnet殭屍物聯網被發現的時候做比較,就可以從資料看出安全研究人員總是比攻擊者落後數個月(若非數年的話)。已報導的Telnet攻擊,至少已建構九個相當大的殭屍物聯網,而且還有空間可建構更多殭屍物聯網,只是目前尚未發現(圖4)。

|

| ▲圖4 來自Thingbot的Telnet攻擊統計。 |

Mirai殭屍物聯網正在增長

已知的殭屍物聯網例如Mirai和Persirai(透過Telnet攻擊)儘管大家普遍知道它們的存在和威脅,但仍繼續成長。從2017年6月到12月,Mirai在拉丁美洲顯著成長,而在美國、加拿大、歐洲、中東、非洲、亞洲和澳洲也都呈現中度成長,如圖5所示。

|

| ▲圖5 2017年12月全球Mirai殭屍物聯網分布圖。 |

依照地區區分攻擊來源和目標

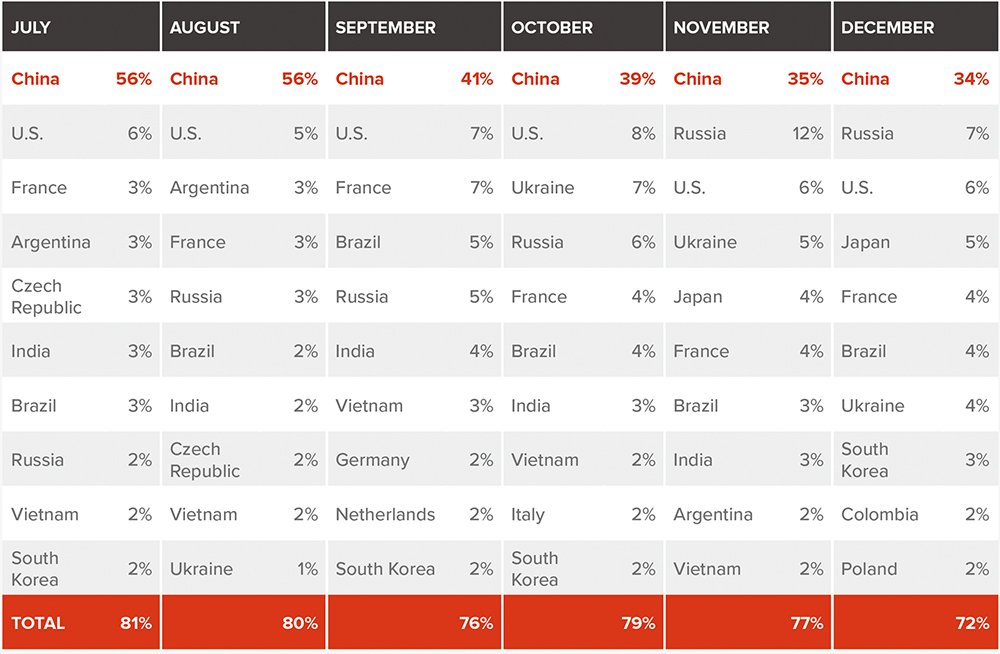

中國、美國和俄羅斯是三大攻擊國。在這段期間,44%攻擊源自中國,另外44%源自十大攻擊國的第2到第10排名國家,每一個國家占總數量的10%以下。其餘22%源自一些流量少於1%的數個國家,如圖6所示。

|

| ▲圖6 前十名攻擊來源國家。 |

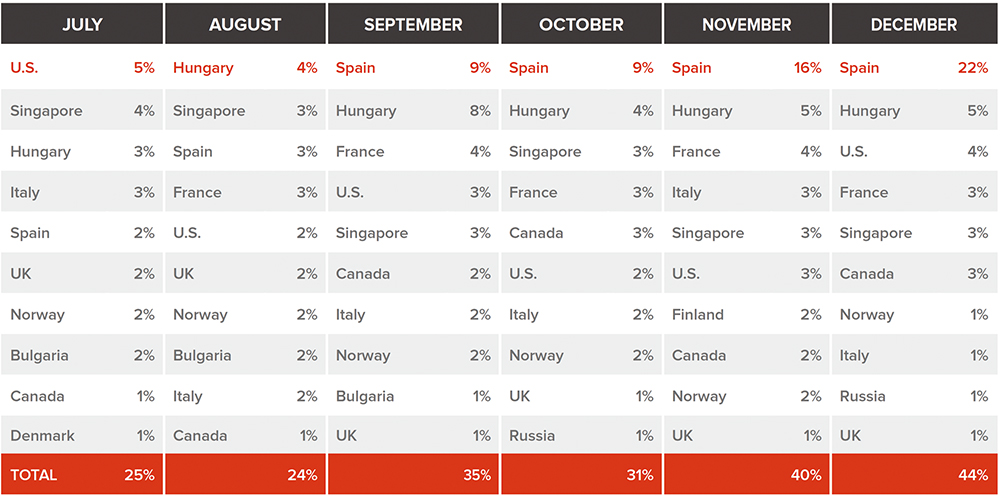

沒有特別突出的IoT攻擊目標國,因為脆弱的IoT裝置無差別地部署在全球。沒有任何國家擁有一個未遭受攻擊的安全IoT部署。在報告的六個月期間,最常遭受攻擊的國家為美國、新加坡、西班牙和匈牙利,如圖7所示。

|

| ▲圖7 前十名最常遭受攻擊的國家。 |

依產業區分攻擊

在這段期間,前五十大攻擊自治系統編號(ASN)有80%屬於電信或ISP公司,那正是IoT裝置駐留的地方(相較於主機代管公司的伺服器)。若要讓IoT發動攻擊,就必須駭入這些裝置。

威脅的下一步?

IoT裝置由於安全性很差而且採行全球規模的廣泛部署,因此必須將它們視為一種迫切的威脅。十年來,它們不但已被駭並且繼續被當成攻擊的武器,而我們甚至還沒有邁入IoT的大量消費者採納階段。如果不開始著手處理這個問題,可以確定的是,未來將會很混亂。

IoT安全性必須靠個人、政府和製造商共同維護,包括全球網路公民應該做的事、企業和政府(他們都建置IoT並遭受IoT攻擊)應該做的事、以及IoT製造商應該結合到產品開發生命週期的措施,詳如表1。

將威脅映射到活動主題

殭屍物聯網是利用被駭的IoT裝置建構而成,它和傳統殭屍網路不同的地方在於修復能力。IoT裝置典型上都屬於非管理型的裝置。一個遭入侵的IoT裝置被其所有者發現並予以修復的機會相當低,這正是為什麼過了二年還會看到相同的攻擊裝置。惡名昭彰的Mirai也因為如此,不但沒有被毀滅,反而繼續成長。

殭屍物聯網可以發動一如傳統殭屍網路所能的任何攻擊,而且因為它們的規模而更具危害性。這些陳述和殭屍物聯網資料,可使用於任何討論殭屍網路流量與攻擊的主題活動。

表1 IoT安全性須由所有人共同維護

在報告中,整理出已知的殭屍物聯網與它們發動的攻擊,以及可以運用殭屍物聯網的十五種不同攻擊類型(可供使用於意見領袖及未來討論)。因此,獵殺IoT報告系列可用於支援現在所有的資安活動,例如:

‧DDoS:殭屍物聯網可以發動每秒Terabit等級的全球毀滅性DDoS攻擊,但也經常被用於較小規模的DDoS for Hire攻擊。

‧WAF:殭屍物聯網發動Web應用入侵行動,駭入應用程式並且進行加密貨幣挖礦(Mine Cryptocurrency)、收集資料、利用應用程式作為垃圾郵件轉送或點擊農場(Click Farm)等。

‧SSL-O:殭屍物聯網侵入網路和應用程式,並利用加密以掩飾它們的惡意流量,需要解密才能分辨攻擊。

‧存取控制/聯合身分識別:殭屍物聯網利用收集自IoT裝置和其他入侵方式取得的帳密,對應用程式發動帳密填充攻擊。

‧Web詐欺:殭屍物聯網攜載銀行木馬病毒。

<本文作者:David Holmes,現為F5 Labs威脅情資實驗室首席安全研究分析師。>