數位化資訊科技已深入到人們的日常生活與工作環境,對於資料的存取需求更是無所不在,然而,愈來愈多的網路攻擊導致資料外洩事件,恐削弱人們對於新興科技的信任,影響企業數位化商業營運的推展,對此Palo Alto Networks產品管理副總裁Alfred Lee認為,現代保護措施必須從整體性的應用框架(Application Framework)管理來思考,從而達到預防事故發生的目標。

具備足夠完整的網路流量可視性,可說是IT管理最基礎、也是最關鍵的環節,Alfred Lee強調,不僅限於辦公室、資料中心等特定的區域,包含分支機構,甚至是行動工作者裝置存取公有雲的流量資訊,皆必須有所掌握。其次是減少攻擊面,僅允許特定使用者擁有連線存取權,減少非必要的風險。至於意圖不明顯的行為模式,則必須採用其他機制,例如WildFire、Traps等協助定義,並轉換成為已知行為,增添自動保護能力。

就現階段來看,勢必得藉由整合異質的技術平台建立可視性,例如納入SSL傳輸解密機制,才有能力解析網路封包;或是在連線封包到達端點時,可及時發現異常執行程式。因此,Palo Alto Networks提出以整體性的應用框架,讓各自獨立的機制透過整合運行,在資安事件爆發前阻止災害發生。

持續強化豐富資料來源

在全球間接連爆發重大資安事故後,Palo Alto Networks台灣區技術顧問藍博彥觀察,多數企業也理解欲調整因應策略,當下必須先蒐集較以往更廣泛的資料來輔助分析,甚至可自動依據時間軸,查看存取行為的全貌。問題是,更廣泛地蒐集資料,勢必需要擴充儲存空間,畢竟除了IT基礎架構產生的日誌檔案,還包含所有外部營運銷售據點回傳、公有雲平台上的記錄,資料量之龐大,恐遠超預估。另一方面則是定義關聯式分析的規則,變得相當難以維護。

|

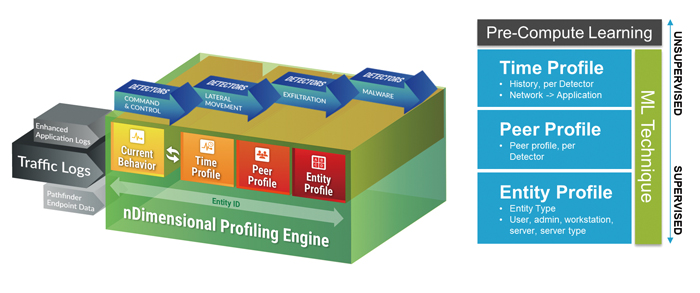

| ▲Magnifier透過Pre-Compute超過千種的演算法,主動建立描述使用者過去的行為、相同部門的其他人行為、慣於採用的實體裝置類型,進而比對分析現階段的資料,從中偵測異常。(資料來源:Palo Alto Networks) |

對於資源充足的大型企業而言,儲存空間與資料分析的挑戰,可能只要投入預算與人力即可解決,關鍵在於大數據分析必須足夠即時,產出的數據才能有效地成為控制風險的決策依據,因此仰賴人力操作已緩不濟急,必須運用自動化機制來執行,以達到應有的效益。

「以現代化雲端應用模式來建置資料的蒐集與分析最為合適。」藍博彥強調。資料蒐集的廣度關乎分析的有效性,須包含網路、端點、雲端服務產生的所有資料,借助雲端平台彈性擴充儲存與運算資源的能力,可降低落實的複雜度,正是Palo Alto Networks日前推出以雲端為基礎的Magnifier行為分析應用服務的主因。

Magnifier雲端服務是基於去年(2017)收購取得LightCyber所建置。Alfred Lee說明,其實Palo Alto Networks旗下擁有網路、端點、雲端防護技術,原本就可蒐集來自不同應用場景所產生的記錄,但是仍舊持續不斷地強化,例如日前才剛收購以色列公司Secdo,藉此取得EDR(端點偵測回應)技術,用以強化Traps進階式端點防護方案的資料蒐集與可視化能力。

「畢竟Traps屬於防護類型的解決方案,與EDR技術不同。Traps的核心任務是防範零時差攻擊,EDR則是偏重於監看與蒐集端點環境中的所有行為軌跡,兩者來自不同思維下所研發的技術,但近兩年市場正在逐漸整合,我們的方向是蒐集更多資料來源,除了端點,同時必須具備統整網路層、雲端服務應用行為資料的能力。」Alfred Lee說。

如今提供的Magnifier雲端服務,即可取得更加豐富的資料來源,餵入大數據平台運行分析,同時要具備一定品質,避免「垃圾進、垃圾出」現象發生,才能夠訓練出精準的判斷模型。

監督與非監督式混用 增進行為辨識力

|

| ▲Palo Alto Networks產品管理副總裁Alfred Lee觀察,如今的企業高層已普遍意識到攻擊威脅可能釀成機敏資料外洩等事件,對於IT管理者而言可說是推動強化資安體質的機會,讓存取行為可透過一致性的資安政策降低風險。 |

就運作方式來看,Magnifier搭配的是雲端日誌服務(Logging Service)介接,集中保存來自次世代防火牆、端點、雲端應用服務的資料,並且具備彈性擴展儲存空間的能力。經由Magnifier運行分類與關聯性後,一旦發現異於常態的連線與存取行為,可透過企業內部建置的Pathfinder主機,不須代理程式即可觸發執行端點掃描與分析,檢測正在運行的執行程序。經過Magnifier分析確認須立即回應阻斷該連線時,亦可通知次世代防火牆來執行。

「Magnifier內建的偵測技術稱為Pre-Compute,也就是運用超過一千種的機器學習演算法,主動建立描述(Profile)使用者過去時間的操作行為、相同部門的其他人行為、慣於採用的實體裝置類型等,成為基準線,進而比對分析現階段的資料,凸顯出異常狀況。」藍博彥說。

以往資料分析的概念是透過自行撰寫規則來執行,不僅需要有懂得領域知識與IT技術的專業人力,亦須隨著使用者職位、工作流程等變化調整定義與調校分析規則,否則會有過多的誤告警干擾IT管理者判斷。如今的攻擊威脅手法多變化,靜態規則式分析根本難以與時俱進,必須由自動化機制協助,才得以有效率、精準地達到效果。而機器學習演算法正是主流的實作技術,藉由監督式與非監督式運算,分析解讀資料中多種行為維度的意圖。

Alfred Lee補充,其實監督式較簡單,根據預先定義的標籤來演算行為模式,不需要訓練資料模型即可建立正常操作行為的基準線。至於非監督式自主學習的模式,較多實作於複雜應用環境與行為比對,兩種類型混合運行可降低盲點,提升威脅行為辨識能力。

資安或IT管理者可透過Magnifier提供的網頁介面儀表板,查看異常使用者帳號與電腦,在圖形化介面中點選即可查看更多相關資訊,包含作業系統類型、存取的網路服務,以及Pathfinder執行掃描的時間點與掌握的資料。藉由Magnifier自動化分析技術,以圖形化介面呈現相關資訊,即可大幅提升事件調查效率。