從近年來層出不窮的重大資安事故中不難發現,以獲利為主要目標的攻擊手法相當刁鑽,攻擊者甚至可能比IT人員更了解企業或組織內部的工作流程。在此種威脅態勢下,全面資安監控機制的重要性隨之提升,期能藉由大數據平台彙整網路、端點、設備等資料,搭配人工智慧與機器學習技術輔助,從中及早發現滲透攻擊跡象,降低資安風險損害程度。

就攻擊趨勢來看,安碁資訊資安維運處資深處長黃瓊瑩觀察,自動化工具設計精良、手法變化快速,以低廉成本即可發動攻擊活動從中獲利,可說是攻擊次數居高不下的關鍵因素。反觀防守方,攻擊者只要單點突破即可進入內網,防守者則必須把關所有可能遭滲透的節點,並且須具備7×24小時的持續監控能力。以往為了符合法規規範而自建的SIEM(資安事件管理)或採用外部SOC(資安監控中心),即可輔助IT管理者掌握全局。

掌握最新情資持續監看以免遭駭

隨著網路犯罪事件增加,讓資安從業人員承受不小的壓力。關貿網路資安服務總監林恆生指出,以去年(2017)客戶端實際發生的事故來看,從取得最新情資到攻擊大規模發動的時間,已開始出現最短僅八個小時的案例。然而資安廠商取得最新樣本後,撰寫解除威脅的特徵碼或分析規則,通常須經過多方驗證後才會全球發布部署,以免影響客戶端正常營運,因此平均為五天後釋出修補更新,在過去確實已足夠降低受影響範圍。問題是現代攻擊手法變化、散播速度皆加快,資安管理者須有能力先行應變,在資安廠商尚未更新規則之前,至少要能夠發現異常,透過人力介入管理控制影響範圍,否則恐怕釀成事故後才會驚覺資安事件的發生。

從取得最新攻擊情資到實際普遍發動的時間之所以急速縮短,林恆生觀察,有效的獲利模式,吸引更多人參與攻擊活動,可說是日趨猖獗的因素之一。再加上近年來企業營運商業模式正在轉型,電子化交易日漸興盛、行動支付崛起,皆是大量仰仗網路進行資訊交換,惡意攻擊者在有利可圖的驅動下,自然願意投入鑽研最新技術、挖掘未被發現的漏洞。關貿網路本就是SOC服務供應商,內部自組資安團隊專職追蹤攻擊資訊,發現以往未曾見過的新手法時,可立即撰寫對抗規則,並且在自家場域中驗證攻擊影響程度,才得以及時做好準備。

他進一步提到,由於漏洞攻擊程式相當多,全數人力投入研究恐不具備成本效益,透過威脅情資的輔助可提升判斷效率。針對還有疑慮的項目,再建立模擬環境或驗證場域,模擬駭客攻擊手法執行測試,藉此解析被鎖定的領域、影響範圍、可能的目的,並且制定應變對策,在廠商尚未發布修補更新的空窗期,建立嚴密監控以防範惡意程式趁虛而入。

豐富資料來源建立端到端可視性

不論是早期內部自建SIEM或對外提供SOC服務廠商,欲識破現代惡意攻擊手法,往往會面臨到資料來源不夠豐富,以及過於仰賴專業人力手動分析所造成的瓶頸。對此,解決方案與服務供應商不約而同地發展增設端點代理程式,用以蒐集過去較少涉入的檔案與使用者行為資料,統一透過大數據平台彙整後,藉由人工智慧與機器學習模型輔助解析資料內容,以強化可視性。

果核數位總經理丁瑋明說明,早期的資安防線大多建置於資料中心,也就是SOC服務主要監控的範疇。依據對外溝通管道建置防禦設備,例如次世代防火牆、郵件安全、網頁應用防火牆等機制,提升防禦力以保護營運業務安全性,除非對外應用系統被攻擊者發現未修補的漏洞,否則突破難度相當高。

|

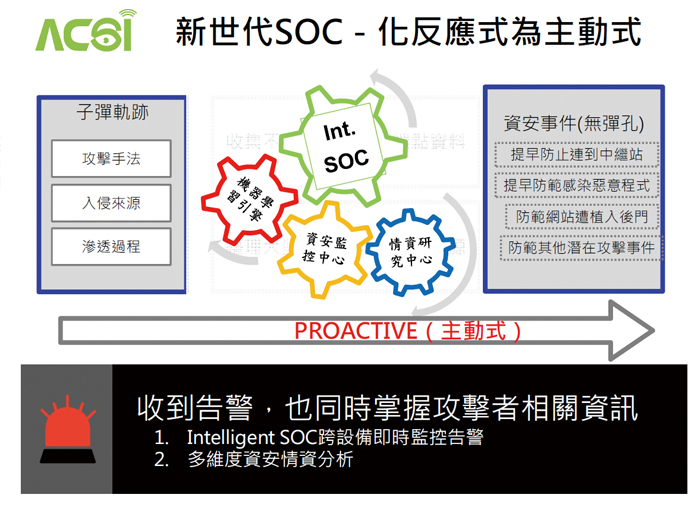

| ▲新世代SOC服務以大數據平台為基礎所提供的資安監控,統合情資研究、機器學習引擎,在觸發告警的同時也一併釐清攻擊類型、操作者、策略等資訊,主動反擊預防事故發生。(資料來源:安碁資訊) |

自從進階持續性滲透(APT)攻擊成為廣泛的手法後,防護的焦點開始納入辦公室環境。APT攻擊發動主要是透過社交工程郵件,先滲透入侵辦公室電腦,再橫向擴散竊取高權限帳密,進而取得具利益價值的機敏資料。

顯然SOC服務僅蒐集閘道端設備所產生的資料,已不足以完整地描繪連線存取行為,勢必得增添端點日誌,才能掌握端到端的行為資訊。對此,果核數位整合了奧義智慧的人工智慧與機器學習技術,把駭客思維邏輯轉化為演算法,以便在資安事件發生時,快速地估算出各種行徑的可能性,縮短追查初始入侵點所需的時間;安碁資訊則是自主研發端點代理程式,以豐富資料來源,供大數據分析平台建立資料模型,及早預防威脅入侵。

大數據資料分析主動反擊惡意徵兆

欲實現預防威脅入侵,黃瓊瑩認為,已累積專業資安人才與工具技術的SOC服務供應商,相當具備優勢。只是以往SOC服務為反應式,當惡意程式通過防火牆、抵達端點攻擊漏洞,SOC服務可掌握被穿透的痕跡,然而由於連線到中繼站、感染惡意程式、被植入後門等雖然都是攻擊行為,背後原因卻可能很多,勢必需要深入查看,才能釐清攻擊工具類型、幕後操作者、發動的策略,做法通常是從已遭感染的端點回推追查。

「新世代的SOC必須化反應式為主動式,在惡意程式尚未發作之前,就已經得知攻擊者的手法、入侵來源、滲透過程,以建立事前防範機制。」黃瓊瑩強調。所謂的主動式,主要基於大數據分析平台研發的威脅監控中心(Threat Monitor Center),彙整以往SIEM蒐集取得的原始資料,以及不同領域的外部情資,運用高階統計理論與機器學習演算法歸納整理,再由資安專家評估資料分析結果的正確性,若發現運算結果有偏差,則回饋到大數據分析平台進行優化資料判讀能力;抑或是根據企業或組織的資安控管程序,進一步調查異常徵兆。畢竟通常只有已知為惡意的行為,才會觸發入侵偵測防禦系統執行阻斷,並不代表其他通過資安設備檢查的行為皆為正常,只是在難以斷定為惡意之下予以放行。運用資料模型輔助指出異常徵兆,讓有限的資安人力資源得以精準地執行深入調查,以便主動制定應變對策,降低攻擊入侵造成事故的風險。