傳統企業級網通產品線最簡單的區分,除了資料中心核心層的解決方案,其他在有限制的地理區域範圍內相互連線的設備,皆歸類於園區網路(Campus)範疇。近年來在數位轉型聲浪推動下,技術架構正逐漸轉變,原僅用於資料中心的Fabric技術,如今也開始延伸運用到園區網路環境。

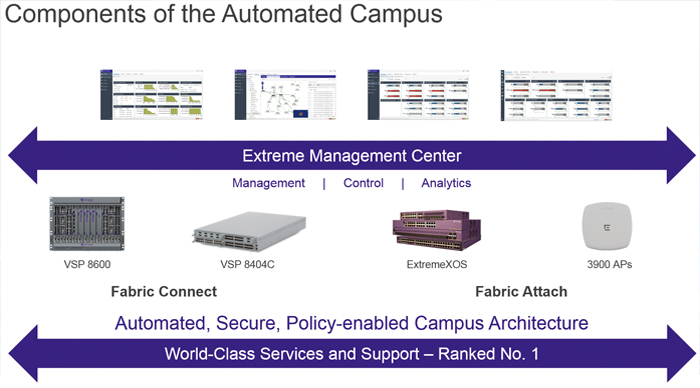

Extreme Networks於2017年連續收購Avaya網通部門,以及Brocade旗下的交換器、路由器、分析產品線。如今整併完成之後,Brocade技術將可強化Extreme於資料中心核心網路的解決方案,至於園區網路則以Avaya的Fabric技術為基礎,整合設計推出Automated Campus解決方案,其中包含Fabric Connect、Fabric Attach,以及Extreme擅長的網管平台。

改良SPB協定封裝在Campus實作Fabric

Extreme台灣首席技術顧問陳瑞建指出,Fabric架構在2011年發展初期,主流的標準協定為SPB(最短路徑橋接)與TRILL(多鏈路透通互連),主要是解決資料中心的虛擬化環境,需要高頻寬、低延遲,以及東西向流量激增的問題,運用Layer 2虛擬網路環境,封裝網路封包建構Overlay環境,不論是多租戶或虛擬主機遷移,只要Layer 2透通即可實作。

如今Extreme Fabric Connect技術,即是基於電子電機工程師協會(IEEE)制定的802.1aq標準協定實作SPB,並加以改良,設計成為單一通訊協定,讓園區網路亦可建構Fabric環境。

|

| ▲Extreme新提出的Automated Campus包含三個產品線,來自Avaya技術的Fabric Connect、Fabric Attach,以及原就擅長的網管平台Extreme Management Center。(資料來源:Extreme Networks) |

他進一步說明,當初Fabric技術之所以未延伸到園區網路環境,主要是因為園區網路基礎連通方式為Layer 3,同時要具備多點傳送(Multicast)特性,提供影音串流、網路監視器、電腦教室廣播系統等應用,根本無法直接套用。Extreme Fabric Connect實為SPB協定的增強版,可統合傳統網路逐層疊加的802.1、STP、VLAN、OSPF、PIM、BGP、MPLS等通訊協定,設計理念類似於VXLAN,採用自家發展的封裝技術,只要透過IP網路即可傳輸,提供路由、網路虛擬化、多點傳送、VPN等服務,以簡化園區網路環境管理配置、問題排除的複雜度。

「VPN服務在現今的園區網路有其必要性,尤其是在物聯網應用環境,可藉此隔離特定的應用區域,避免跟整體關鍵資料傳輸網路混雜在一起,以確保安全性。畢竟現階段連網裝置的漏洞較多,易於遭受入侵,若未經過隔離,恐成為跳板滲透到內部核心網路。」陳瑞建強調。

Fabric Attach設備自動調整配置

|

| ▲ Extreme台灣首席技術顧問陳瑞建指出,在連網裝置倍增的狀況下,必須先要具有可視化能力,才得以辨識與驗證設備,並套用合適的控管政策,更重要的是指定VPN,藉此隔離較脆弱的應用場域。 |

通常欲建立點對點的VPN,只要在兩端的VLAN配置VPN編號即可互通。陳瑞建說明,「即便終端接入的設備不具備Fabric功能,亦可透過Fabric Attach設備上新增VLAN,指定到VPN編號,另一端建置的Fabric Attach設備上也有相同配置,兩端之間經由LLDP標準通訊協定溝通,傳遞必要的訊息,新加入的裝置即可自動建立連接。」

前述的運作模式類似於傳統Thin AP架構,只要設備上線即可跟控制器建立溝通,目的在於簡化設定,達到隨插即用的效益。Extreme的網管平台就如同控制器,交換器的角色則類似無線基地台,預設會執行DHCP請求,只要取得IP、DNS服務位址,即可完成自動註冊,套用事前設定的環境配置樣本,重新開機後即可啟用。

「Extreme本身設計的控管並非是常見的ACL(存取控制清單),而是同一套Policy,即便是所有裝置皆為相同規則,僅須建立一套即可,若仍沿用ACL模式,則是各個設備皆必須有相對應的規則。此外,Policy本身為共用的語法,不論是有線與無線設備皆可直接套用。」陳瑞建說。

正在持續不斷演進的物聯網,在應用模式尚未底定之前,網路環境必須具備彈性調整配置的能力,以便隨時因應應用型態的改變,採用Fabric架構即可落實自動化,簡化異動的繁雜程序。

簡單、可負擔的方式實作網路分段

針對安全方面,陳瑞建引述白宮網路安全協調官Rob Joyce在公開演講中的呼籲,現代網路安全必須要透過分段(Segmentation)來確保安全性,才不致讓一場意外釀成無法彌補的災難,也就是說,即便特定網段遭入侵,也無法橫向移動觸及到所有系統。

對此,Extreme設計提供Hyper-Segmentation,依據應用場景,把不同廣播網域依據應用需求予以切分,讓連網裝置唯一的溝通對象只有遠端管理平台,確保整體應用安全,同時也將事故限縮在特定區域,最大程度降低風險。「Automated Campus的設備只要通過辨識,配置VLAN編號,並且指定到所屬應用場域,即可建立Hyper-Segmentation。例如應用服務網路中若增添新的溫度感知器等連網裝置,一旦認證通過即可自動指派到該應用場景的隔離區。」陳瑞建說。

尤其是物聯網應用場域,現階段連網裝置較為脆弱,勢必要更為謹慎因應。傳統網路架構中,只要單點入侵成功,就有機會探索取得網路架構全貌,若透過分段方式讓應用服務在隔離區域中運行,即使防線被突破,也僅止於該分段內部。

Hyper-Segmentation發展理念是提供簡單、可負擔的方式來達到目的,因此即便是Extreme Summit系列網路設備,搭配Fabric Attach協助,就可實作網路分段,只要Summit系列得以更新韌體版本,核心層或匯聚層的設備汰換即可建置。

至於Extreme原本擅長針對應用程式分析技術,本就可藉此掌握網路連線行為,現階段正積極研發進化版本,將納入機器學習與人工智慧能力,依據資料分析平台設計的邏輯,基於深度封包檢測(DPI)解析網路封包技術,完整掌握連網設備行為並予以分類,之後會提供專家系統建議指定到特定區域。此外,亦可學習並建立標準臨界值,一旦連網裝置偏離固定行為模式立即發出告警,讓資安風險得以有所控制。