在網路的世界,犯罪無國界之分,為了更有效地協助企業或組織得以抵禦可能來自全球的攻擊威脅,不同領域的資安解決方案供應商大多有設立組織位階極高的獨立研究單位,專職於追蹤現代化惡意攻擊的最新手法,除了透過揭露公告大眾提高警覺,同時也在自家研發設計的解決方案中增添新防禦措施。例如Palo Alto Networks旗下的Unit 42就相當知名。

Palo Alto資安威脅情報部門總監Ryan Olson強調,Unit 42部門的職責並非產品研發,而是追蹤與研究攻擊對手的行為,包括採用的工具與惡意程式、攻擊動機、攻擊手段。之所以需要深入研究,一方面可藉此讓大眾得以認知資安的重要性,以及攻擊事件最新進展狀況;另一方面是把研究成果回饋給產品開發團隊,持續提升防禦平台的能力,協助企業用戶抵擋外部新型態威脅。畢竟攻擊者為了維持獲取利益,勢必會不斷地變換滲透入侵手法,而深入的情資研究成果,可提高駭客攻擊成本與難度,藉此保障客戶IT環境。

掌握新型滲透行徑 及早發現未知攻擊

|

| ▲Palo Alto Networks資安威脅情報部門總監Ryan Olson認為,魚叉式釣魚郵件仍為現代發動攻擊的主流途徑,且手法相當難以辨識,更需要建立豐富的情資、專職研究團隊,才有機會達到預測攻擊之效。 |

根據Ryan Olson長期觀察,魚叉式釣魚郵件可說是攻擊者慣用的手法之一。在鎖定攻擊對象後,先行調查研究受害者感興趣的資訊,再客製化設計誘餌文件,可能偽裝成文件、影片等格式,當收件者開啟並點選附件時,即可在終端系統環境植入木馬程式,取得操作與控制權。現代的惡意軟體為了成功達到目的,通常不會立即發作,因此受害者根本難以察覺系統已遭受入侵。

「我們研究團隊蒐集資料的方法,主要是透過Palo Alto解決方案來執行,也就是當Palo Alto次世代防火牆攔截到檔案時,會遞送到WildFire雲端沙箱執行分析,確認惡意軟體的行為,例如新建的檔案、更改登入檔或註冊機碼、連線到中繼站等資訊,之後再針對該惡意軟體產生特徵碼,並發佈到客戶端的設備,讓所有客戶環境中一旦發現該程式,立即觸發執行阻斷,即使未來再出現相同行為也具備辨識能力。」

欲及早察覺惡意檔案的蹤跡,讓防禦體系得以立即辨識、阻擋,必須先建立綿密的惡意攻擊情資。除了透過WildFire分析客戶端攔截到的檔案,Palo Alto同時也偕同資安產業其他夥伴共同成立資安威脅聯盟(Cyber Threat Alliance,CTA)。Ryan Olson指出,CTA聯盟自2014年由Palo Alto、Intel Security、Symantec、Fortinet共同成立,如今聯盟成員是由8家不同擅長技術的廠商所組成,在2017年將轉型成為正式的非營利組織,藉此吸引更多資安界的廠商加入。

Palo Alto主要是透過全球的防禦系統(Global Intelligence)來分享情資,每個CTA成員相互交換各自平台環境下攔截的未知威脅樣本,Palo Alto在取得樣本之後,會再次經過WildFire雲端沙箱分析確認,並且找到相關入侵指標(Indicators of Compromise,IOC),進而在閘道端與終端整合的防禦系統,建立有效的防護措施。

深入研究誘餌文件 釐清被鎖定目標

掌握豐富情資後,得以更精確地辨識惡意攻擊,但是若未進一步深入研究,則無法得知發動者、目標對象,以及藉此判斷可能的動機。「為了因應此需求,我們開始拆解分析誘餌文件,藉此釐清受害者,如此一來,才得以有足夠的資訊輔助推論攻擊者背後的動機。例如從受害者溝通母語、感興趣的議題、初始收到惡意文件的時間等資訊,假設攻擊目標是針對某區域的政府單位,即可預測下一步可能會鎖定的對象。」Ryan Olson說。

|

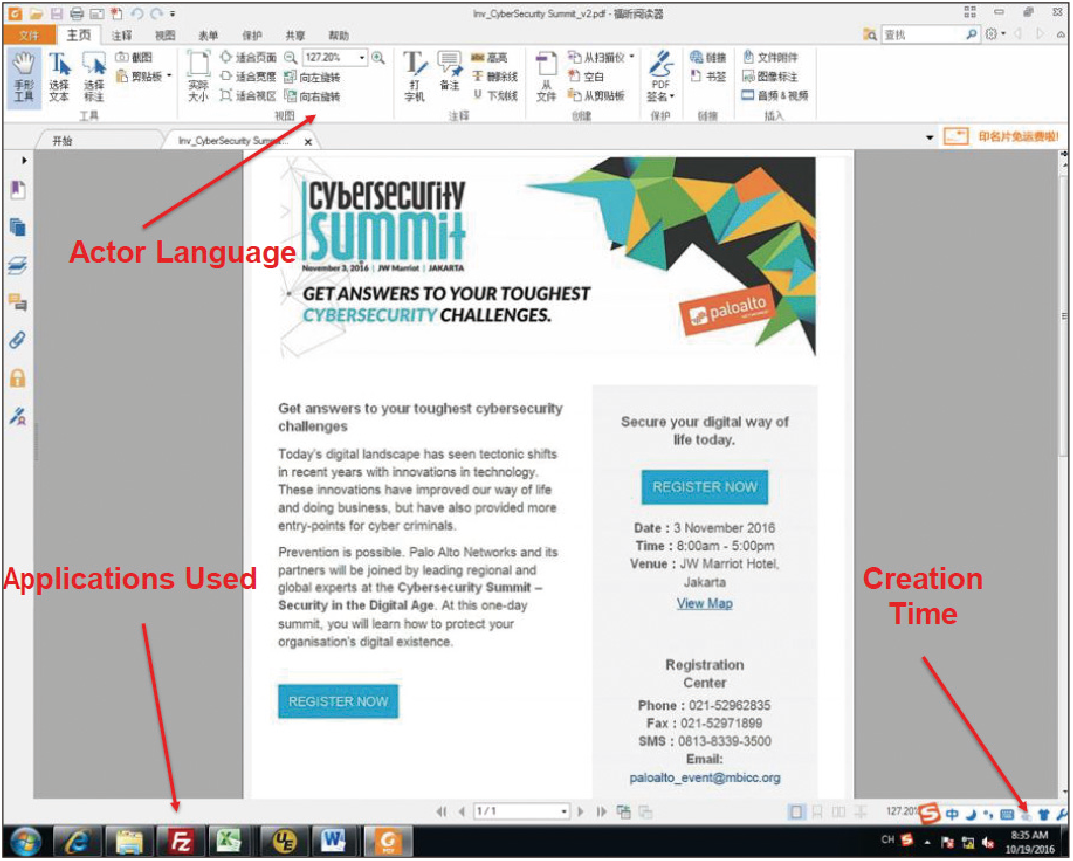

| ▲誘餌文件中內嵌邀請函螢幕截圖,且包含完整的桌面環境,可從中得知建立該文件的作業系統環境屬於中文語系,以及安裝的軟體與截圖時間點。 |

誘餌文件對於資安研究人員來說具有相當大的價值,可輔助判斷釐清被鎖定攻擊的對象。例如曾攔截到以越南文所撰寫的軟體安裝指南,勢必非鎖定一般終端用戶,較可能是針對系統管理者所設計,因此即可把受害者的範圍再縮小,並且判斷為越南當地的系統管理員;又或者曾發現誘餌文件為印尼文撰寫地瓜有益健康的文章,藉此得知被鎖定的對象至少懂得印尼文。

深入探究誘餌文件內容,亦可從中推算發動攻擊的時間點。例如在2016年,曾發生駭客偽造Palo Alto在印尼雅加達舉辦的大型活動邀請函夾帶惡意文件,發送給Palo Alto的客戶,所幸先一步被Unit 42研究員識破,立即通知客戶勿點選開啟,才得以阻斷攻擊行為。此案例的郵件附加檔為Word文件,經過研究人員還原檔案後發現文件中內嵌的是邀請函螢幕截圖,且包含完整的桌面環境,因此從中得知用來建立誘餌文件的作業系統環境屬於中文語系,以及安裝的軟體與截圖時間點,顯然是正式邀請函發送後立即被假冒。諸如此類細節資訊,除了回饋提供產品研發部門,同時也將分析後的成果公開分享於Blog平台,讓大眾及專業社群藉此提高警覺。

攻擊手法典範轉移 敲響物聯網安全警鐘

至於在2016年年中時開始出現的Mirai病毒,藉由感染監視器集結成為殭屍網路,發動大規模DDoS攻擊,可說是攻擊手法進化的典範。經由爆發大規模的攻擊事件,大眾才得以藉此驚覺全球皆傾力投入發展的物聯網,也可能成為佈滿威脅的溫床。其實生活周遭存在各式各樣的連網裝置,例如監視器、智慧型家電、家用路由器等,若未建立安全防護機制、漏洞未被及時修補更新,極可能被惡意人士所利用來發動攻擊活動。

對此Ryan Olson認為,其實物聯網裝置本質上就是一台小型電腦,應有的功能性皆具備,但長期以來生產製造裝置的廠商,卻未如同桌上型電腦、行動裝置等設備,經常發佈韌體升級程式,或是設計自動修補更新的機制,因此物聯網裝置勢必會成為安全上最大的漏洞。在現況尚未被有效解決時,欲採用物聯網裝置,更需要在周圍網路佈建防禦措施,讓惡意人士無法滲透,以免淪為發動攻擊的工具。