在有利可圖的強大驅動力之下,網路犯罪形成的地下黑市日漸蓬勃,舉凡惡意程式的製作工具、入侵攻擊服務、金流等商業模式皆已成形,從這兩年加密勒索軟體(Ransomware)的肆虐、今年初孟加拉央行盜轉資金,以及日前國內爆發的第一銀行ATM盜領案,網路犯罪之猖獗可見一斑。

對企業而言,外部威脅的變化不可不慎,因為攸關營運獲利命脈的數位資產例如專利文件、研發設計圖、客戶資料等,皆有可能成為惡意攻擊者覬覦的標的,勢必須要關注資安威脅變化的腳步,適時調整防禦政策與控管措施。

網路犯罪不僅有技術 亦具備行業知識

就外部攻擊入侵生命週期(Kill Chain)行為來看,大致可區分為幾個階段:初始滲透(Compromise)、建立灘頭堡、提高權限、蒐集內網架構資訊、平行移動、持續潛伏、最後竊取到具經濟價值的資料,在資安業統稱為APT(進階持續性滲透攻擊)。FireEye台灣暨香港區技術經理林秉忠指出,過去多年來從受駭客戶歸納得到的經驗是,惡意攻擊絕非如同電影情節,只要簡單利用漏洞滲透入侵後輸入指令資料即可得手。

真正的過程是,攻擊者會先行研究調查,尋找攻擊標的與特定人員,在公開網路上搜尋該人選的喜好,針對性地發送釣魚郵件引誘點選惡意程式。一旦攻擊標的人選點擊執行即可滲透成功,建立第一個灘頭堡。之後開始遠端操控,以初始滲透取得的主管職帳號與權限先行查探網路架構,同時執行水平移動,滲透鄰近電腦取得不同權限的帳號。以孟加拉央行盜轉資金案為例,惡意程式在內網低調地活動期間,勢必已暗地裡學習大筆金額轉帳的標準作業程序,例如行員處理過大轉帳金額前須經主管確認,以及稽核人員授權流程,才得以轉帳得逞。

林秉忠進一步說明,各家銀行的審查程序通常相當嚴謹,大筆金額轉帳的工作流程,即便是擁有銀行業領域知識的犯罪者,可能也需要幾個月的時間觀察學習才能理解,進而研究該作業程序可被模仿犯案的時機,透過遠端遙控執行發動。「現代的網路犯罪組織不僅有先進的攻擊技術,同時也具備行業知識。例如先摸透銀行業的工作程序,清楚掌握不同位階的工作者於資訊系統內配置的角色與權限,藉此勾勒出攻擊執行流程。」

防線勢必被突破 宜及早準備回應政策

自從2008年起資安市場開始教育企業用戶,外部威脅已轉向低調隱匿的APT攻擊模式,初期探討的方向大多以提高偵測能力為主軸,因此發展出沙箱(Sandbox)技術、分析攻擊模型等方式,補強傳統特徵碼比對技術力所未逮之處。

台灣威瑞特(Verint)資安研發長邱銘彰觀察,其實現今多數企業已理解APT攻擊是由目的性極強的惡意組織所發動,且手法會依據不同IT環境特別設計,根本難以察覺,於是也逐漸接受「一定會被入侵」的新觀念。林秉忠亦強調,不論資安技術再強、防禦機制再嚴謹,確實無法絕對避免被突破,必須要先體認到惡意程式遲早會滲透得逞,並且事前做好準備工作,也就是事發後運用SIEM平台執行回應(Response)的計畫。

因此近年來針對包含APT在內的未知型態攻擊,討論的焦點已從偵測,進展到資安事件的回應處理能力,也就是搭配EDR(Endpoint Detection and Response)機制,由內部資安人員組成IR(Incident Response,事件回應)團隊,或委由外部資安專家提供服務,執行調查與鑑識。

邱銘彰說明,首先是基於Log管理軟體、SIEM等方式建立IT環境的可視性(Visibility);緊接著是從Log足跡中找到攻擊行為模式的關鍵指標(Indicator),例如攻擊者於查探階段(Reconnaissance)正在掃描可執行滲透的漏洞,或者於擴散階段(Exploitation)正在入侵伺服器的行為。實作上較多被討論的是關於擴散時期的平行移動(Lateral Move)行為,包含攻擊者進入內網後,如何利用Active Directory網域服務、資產管理等資訊執行活動。建立捕捉此類痕跡的能力,即屬於事件回應範疇。

|

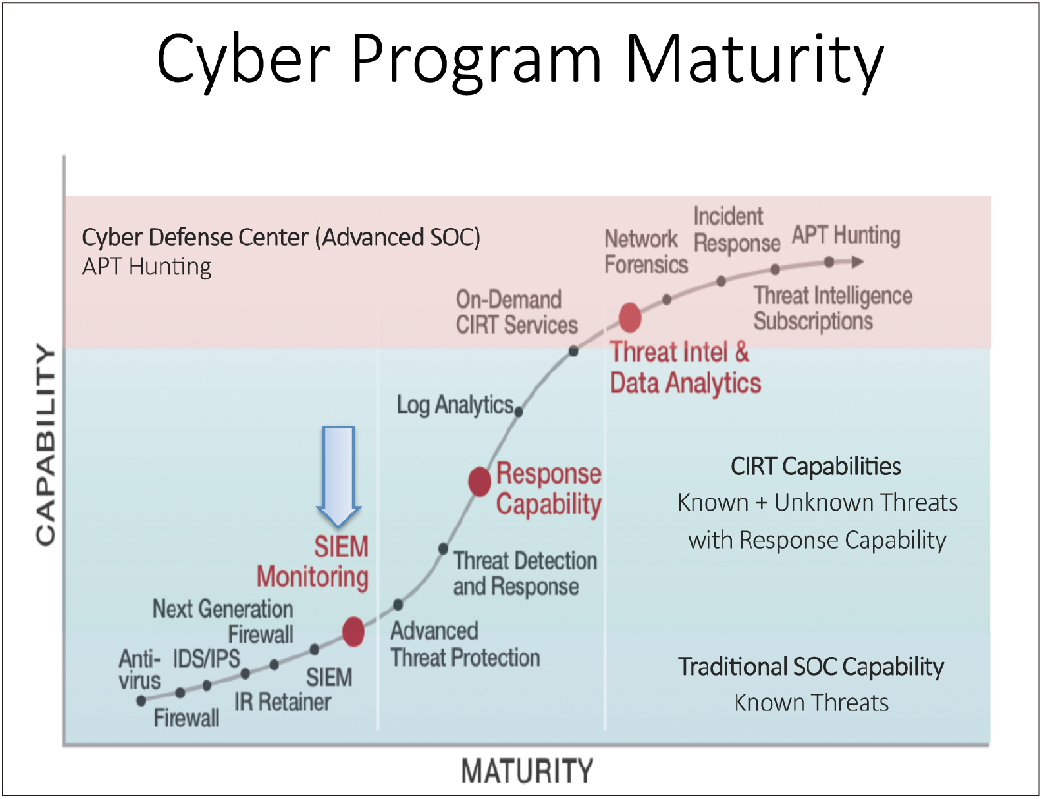

| ▲資安成熟度的發展演進,是基於SIEM、事件回應(Response)程序,進一步彙整龐大的威脅情報資訊(Threat Intelligence),供專業人力執行蒐獵(Hunting)及早發現異常,才能避免資安事件造成損害。(資料來源:FireEye) |

主動蒐獵入侵指標 免於釀成災害

其實防線被突破並非末日,林秉忠說明,因為攻擊者勢必需要一段時間進行內部探查,並等待執行犯罪動作的時機。而這段期間,即是企業得以著力之處。比如說,建立內部審核偵測異常行為,或是透過使用者行為分析、SIEM關聯所有Log資料,突顯出潛在異常事件,一旦發現問題立即啟動回應與調查程序,深入挖掘資安事件內容,找到根本原因、初始滲入的方式、影響範圍,才得以擬定有效的補救措施。

「IR服務是相當專業的領域,需要資安專業人員、教育訓練、工具、執行政策,皆全數到位,可惜台灣、甚至是亞太區的企業對於資安威脅意識普遍未跟進。」林秉忠說。就FireEye日前發布最新Mandiant M-Trends年度調查報告的統計數據來看,從發現攻擊追溯到初始滲透成功的潛伏時間,全球平均值為146天,而亞太區則是平均520天才會發現遭受攻擊,足以顯見資安成熟度還須再強化。

就資安成熟度發展腳步較快的歐美地區而言,企業端現階段已從回應能力的建立,擴展至下一步的蒐獵(Hunting),藉由來自外部提供的威脅情報(Threat Intelligence)彙整到SIEM平台,掌握全球同業所發生的資安事件,以檢視自家是否可能成為攻擊目標,或內部是否已存在滲透痕跡。而資安人員則扮演類似偵探的角色,盡可能從蛛絲馬跡中尋找線索。

一旦進展到Hunting層次,邱銘彰認為,首要的是資安人員勢必要具備技術涵養,在業界已累積厚實的經驗,才能同時理解攻擊行為的演化,以及企業的需求,如此一來,才能把技術轉換成為商業價值。另一方面,用以輔助情報分析的SIEM亦須提升,例如運用人工智慧或機器學習演算法,以自動化方式輔助整理每日產出的龐大告警資料,讓資安人員得以更專注於探查少數新型態的攻擊模式,經人工分析後的結果再回饋到分析平台,降低事件調查過於仰賴人力的狀況。