在行動化、雲端化的趨勢下,傳統IT基礎架構已不再如同過去所認知,資安防禦區分成威脅較多的外網,以及相對安全的內網,如今幾乎已失去可完全信任的網路區段,例如以往熟知的Security Zone或Trust Zone概念,將不復存在。

Fortinet台灣區技術顧問劉乙指出,因為在行動裝置大量普及後,網路邊界已被打破,再加上攻擊手法持續創新,零信任(Zero Trust)網路已是無法迴避的現況,因此資安防禦政策與措施皆必須隨之調整,從終端到雲端,不論是網路、應用程式、使用者行為,皆必須有所因應。

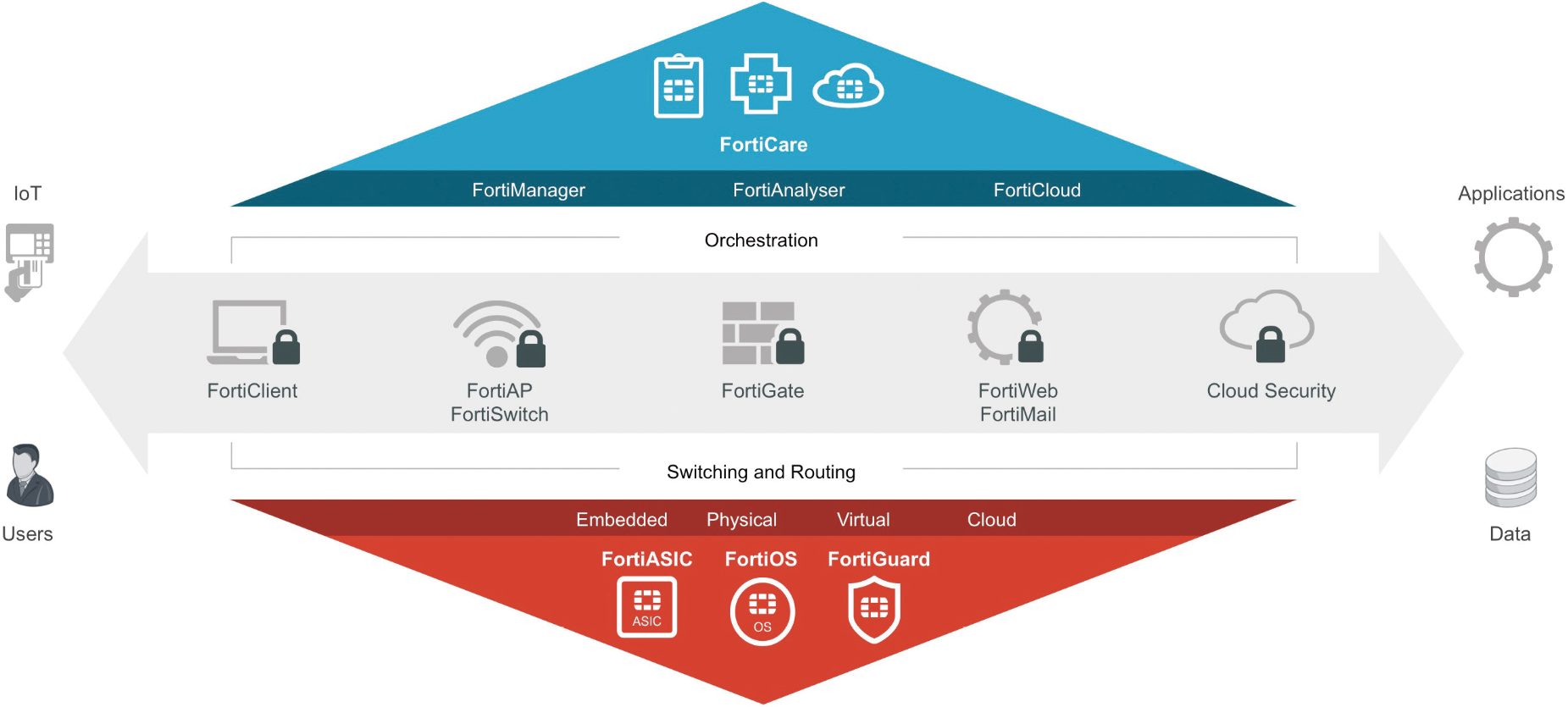

近來Fortinet整合旗下有線、無線、資安的產品技術,推動的安全織網(Security Fabric),即是著眼於IT基礎架構的轉變而重新設計的安全架構。安全織網的內涵包括:FortiGate 6000E和2000E系列的企業防火牆,內建新世代的FortiASIC CP9內容處理器,強調內網運行的效能;進階威脅防護(ATP)框架,以及FortiGuard Labs全球威脅情報服務,能自動針對威脅做出反應;日前經由收購AccelOps取得的FortiSIEM,建立資安事件管理平台,協助落實可視化(Visibility)。

可視化事件資訊及早發現潛藏威脅

Fortinet提出的「織網」(Fabric)概念,劉乙說明,即是透過不同資安設備與應用功能,交織而成的防護網。相較之下,以往的「安全聯網」概念,較著重於兩台資安設備通過彼此溝通建立共同防禦,但是卻無法看到彼此環境中的資訊,因此難以掌握資安事件從頭至尾的所有資訊。

安全織網架構之所以重要,主要是因應威脅型態轉變,未知型攻擊的目的不論是竊取機敏資料、勒索謀取暴利,皆可能為企業帶來相當大的危害,因為在零信任的網路環境下,可被突破滲透的破口更多,只要任何單一端點被APT攻擊成功,即可在企業內網環境任意地橫向移動,因此網路需要重新依照功能性切分安全區域,從終端到雲端、實體到虛擬環境,皆具備可視化能力,才得以從網路流量中偵測發現惡意行為,進而執行隔離等處置措施,以免災害範圍持續擴大。

反觀實際上企業的現況,卻是亟待改善。首先,不同資安設備來自不同供應商的技術,長久以來各自獨立運作,畢竟資安範圍極廣,技術領域更是南轅北轍,彼此之間往往難以建立溝通機制。IT管理者為了全面掌握資訊,可能導入建置資安事件管理平台(SIEM),執行Log的蒐集、事件關聯性與交叉分析,但劉乙指出,分析資安事件的專業程度相當高,若企業內部未配置專屬資安人力,恐難以藉由此平台發現潛藏的威脅行為。

其次是,一旦內部網路的防火牆建置密度愈來愈高,資安政策遠端統一派送機制就顯得相當重要;另一方面,防火牆的吞吐量(Throughput)需求量更大,若是部署在骨幹網路,則至少需要支援10GB才不致成為效能瓶頸。就劉乙觀察,以銀行業為例,儘管FinTech議題相當受關注,但普遍仍在等待法規通過,既然新業務尚未開展,市場競爭對手多、消費者信心又無法提振,導致消費金融無法活絡,結果是對於新設備與新技術的投資專案,也就大多能省則省,例如終端系統仍舊沿用已不提供修補更新的舊版本,至於安全問題,則仰賴前端架設的資安設備來防範。

開放式API平台 適用於不同應用模式

Fortinet設計的安全織網架構,為現代化企業安全基礎架構提供可擴展性、感知能力、安全性、及時回應、開放性。劉乙說明,可適用的範疇擴及實體或虛擬平台、SDN、資料中心、終端存取環境。他以近期成交的某家製造業客戶為例,配置方式是把所有跨部門,或認為敏感性較高的流量,全數導向核心網路的FortiGate,以執行防火牆功能的檢查與記錄軌跡。

設備本身要能因應骨幹網路10GB的龐大流量,同時要兼顧效能,因此採用新款FortiGate 6000E/2000E系列的企業防火牆,內建新世代的FortiASIC CP9內容處理器,協助落實。「Fortinet自主研發ASIC晶片,內建硬體加速機制,可說是核心技術。目前業界大概只有Fortinet還維持自主研發晶片,其他幾乎都是基於商業用途處理器CPU所設計。」

|

| ▲Fortinet統整旗下產品線,架構安全織網(Security Fabric),為終端到雲端環境,建立可因應現代化攻擊模式的資安威脅防禦能力。 |

至於建置部署模式,不論是公有雲、私有雲、混合雲,目前Fortinet所有的資安設備包括NGFW、WAF、APT等解決方案,皆可透過RESTful API整合溝通,在作業系統FortiOS 5.2版本之後即已全面支援。

如此一來,在有線與無線整合的環境,一旦建立安全織網後,所有資安設備,NGFW、Anti-mail/Spam-mail、WAF、Sandbox,彼此之間亦可直接溝通,並且可透過單一政策執行管控,同時具有辨識已知與未知型攻擊的能力。

併購AccelOps 整合推出FortiSIEM平台

只是在資安防禦措施日漸龐大的架構下,如何排序網路環境中迫切性較高的問題,並且得以有效率地找到問題根源,進而排除或回復,往往是較難解的挑戰。在Fortinet架構的安全織網環境中,只要是Fortinet的設備彼此之間即可透過FortiLink通訊協定,主動提供狀態、連接等資訊,而非如同過去SNMP的被動式取得。

「當Fortinet資安設備的部署密度如同交換器架構時,即可藉由解析流經的封包,透過統一的控管平台監看,及時掌握潛在的資安威脅。」劉乙強調。Fortinet的進階威脅防護框架,即能協助深入檢查流量,動態產生本地端的威脅情報,並將情報資訊傳送至安全防護中心FortiGuard Labs,再全球發布即時更新至所有系統。即便是最新變種的惡意程式,於此架構下同樣能迅速偵測發現,立即取得抑制的方法。

為了進一步擴展安全織網的可視性能力、安全資料的分析和威脅情資資訊,Fortinet日前發布經由收購方式取得AccelOps產品技術,原本AccelOps旗下的SIEM產品亦將更名為FortiSIEM,自動蒐集、解析、關聯、儲存至資料庫(Centralized Management Database,CMDB),統整實體網路設備、主機、應用系統、終端用戶行為等內網IT架構下的所有資訊,搭配FortiGuard Labs的全球威脅情報,以及第三方的威脅資料,企業用戶可藉此取得完整分散式網路優先排序的事件回應方式,以及具備執行能力的威脅情資平台。