當數位資料非但變得有價,而且得以變現或謀取更大利益,自然成為有心人士覬覦的標的。今年以來,國際間發生幾起重大資料外洩事件,例如美國最大銀行摩根大通(JP Morgan Chase & Co)、居家修繕零售商Home Depot、日本黑貓宅急便、法國電信業者Orange等,皆是遭駭客發動針對性攻擊成功所導致。

反觀國內,則是高科技製造業接連爆發「內鬼」,夾帶機密文件投靠競爭對手。但不論是駭客入侵竊取或內部員工外流,影響所及,皆可能撼動企業營運。

當資料竊賊成功侵入到企業內部後,會先搜尋鎖定值得竊取標的所在位置,先行取得最高權限、嘗試登入系統等滲透行為。而檔案伺服器與資料庫,可說是公司資產的重要儲存位置,若未建立存取行為監看機制,不論內部有心人士非法存取,或外部駭客入侵,皆無法得知。甚至在資料外洩後,亦無法判定究竟是遭受外部攻擊所導致,還是內部特權用戶個人的行為,導致最大的嫌疑往往落在握有該帳號者的MIS或DBA頭上。想在危急時刻得以提出相關資料舉證自保,最簡單可行的方式莫過於保留相關Log資料。

Log不僅要記錄管理 事後稽核同等重要

中華數位第一事業群副總經理張輝觀指出,企業建立資料保護制度時必須留意,之所以不同應用環境適合不同的資料保護方案,除了管理政策面的差異,內部員工對資安認知程度亦是影響成效的因素。且並非導入建置控管措施後正常運行即可,還必須定期檢視機敏資料的存取行為,適時調整控管政策。

「其實台灣製造業常見的問題不是只有核心資料被竊取,包含優秀人才也一併被競爭對手挖角。」張輝觀強調。以日前IC設計龍頭爆發離職員工洩密案來看,該製造大廠其實已設置嚴密的防止資料外洩機制,當然也包含Log管理系統,但現階段需要再強化的作為,應是事件記錄的稽核。

「資安控管機制理應隨著不同企業情境、時間點,而建立不同輔助方案。只有發生過資料外洩事件的組織單位,才深刻明白事件記錄稽核與查詢的重要性,但是在悲劇還沒發生前,企業主多半不願意投入新建防範措施。」張輝觀說,事件記錄監看機制過去較多討論是透過SIEM(Security Information and Event Management)系統輔助,藉由記錄的蒐集與關聯分析,偵測異常流量,突顯資安事件。相較之下,中華數位代理日本網屋(Amiya)的ALog Converter,則較偏重於使用者的行為。

|

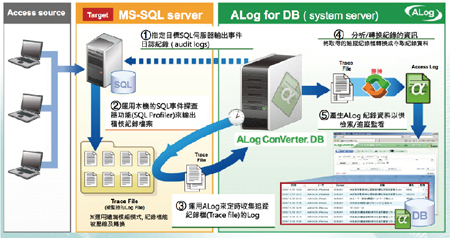

| ▲在資料庫系統上安裝非常駐型的程式,協助按工作排程將資料庫記錄複製到ALog Converter DB分析。(資料來源:www.amiya.com.tw) |

他舉例,檔案伺服器常被應用於知識管理系統,存放營運關鍵的製程資料、最新研發所產生的相關文件,當然需要建立保護措施。一旦發生檔案被刪除、修改檔案名稱、待退員工頻繁存取等行為,才可在事後稽核精準地指出錯誤。

現行已有許多以研發為核心競爭力的高科技製造業,因應資安風險的主導者並非IT人員,而是稽核。主要是現在的企業面臨資安問題時,更關注事件後是否會危害企業營運,因此國內四大會計師事務所或上櫃上市公司,幾乎都是以稽核為主導。也就是企業長期以來建置的IT基礎架構,究竟是否有充分的落實應用,並非由IT本身自行監控,一定要由第三方稽核單位監看IT與營運之間的關係。

「但是在台灣已發展多年的SIEM平台或Log管理系統,主要皆是提供IT人員操作,相較之下,ALog則是偏向稽核人員工作所需,透過報表呈現事件的人事時地物等資訊,不需經過IT人員說明亦可清楚掌握,可說是較大的差異。」張輝觀說。

事件稽核分軌制 確保舉證資料有效性

ALog之所以能成為稽核人員日常工具,中華數位第一事業群資深經理張莉屏說明,主要在於產品規劃設計階段,即是由ISMS(Information Security Management System)顧問提出規格,再交給網屋研發產品,因此ALog本質即是依據ISMS稽核思維,設計查看Log機制與產出的報表內容,較貼近法規遵循所需。儘管坊間不乏免費的Log管理機制,張莉屏也遇過客戶曾經採用作業系統內建的Log Analyzer,確實可協助進行簡單查詢,撈取資料後再手工製成報表。只是IT人員日常維運工作已相當繁瑣,如此耗時費力的程序往往無法兼顧,因此需要借助商業軟體。

既然可能為將來司法舉證之用,證據的保全亦是不可忽視的環節,從資料的抓取、轉換、保存,ALog全程均以加密方式保護,同時嚴格控管存取權限,甚至可建立最小特權的限制。畢竟稽核人員也必須明哲保身,避免擁有超過工作範圍以外的特殊權限,以免發生問題時難脫干係。「嚴守稽核分軌的要求相當重要,擁有Auditing的權限,就不得執行任何修改動作,避免球員兼裁判,才能維持稽核工作應具備的客觀性。」張莉屏強調。

資安事件管理工具 朝次世代SOC邁進

至於用以分析外部威脅的SIEM,隨著駭客攻擊事件頻繁,亦日漸朝向主動式防禦發展,Splunk亞太區資安長Paul Pang指出,也就是演進到次世代SOC(Next-Generation Security Operations Center)的概念,以確實降低被入侵的風險。

他進一步說明,次世代SOC相較於過去,最大的差別是傳統SOC較偏向於網路安全的維運管理與事件的關聯式分析,但是次世代SOC主要是因應現代APT攻擊事件頻繁,多數透過沒有特徵碼的未知程式發動,如此一來,只蒐集防火牆、防毒等資安機制所產生的事件已不夠,必須包含非資安所產生的Log,例如DNS、FTP、郵件系統等,皆全數統整至SIEM平台,才能挖掘出隱匿的資安問題。

如今的Splunk Enterprise Security,除了傳統SIEM分析與告警外,也包含不同來源(例如美國政府機關等單位)的資安威脅情報(Threat Intelligence),讓客戶自動下載最新駭客組織攻擊程序、IP位址黑名單等資訊輔助,並且運用Big Data技術平台快速分析內部網路活動,該機制又稱為狙殺鍊(Kill Chain)分析,藉此掌握駭客活動階段以進行破壞,讓攻擊策略失敗,才得以抵禦非典型攻擊的威脅。「儘管概念還很新,但在台灣已有資安敏感度較高的政府與金融單位開始於內部培養狙殺鍊分析人員,抵禦日益嚴峻的外部威脅。」Paul Pang說。