關於VMware NSX在多資料中心間的應用,前面幾篇文章已經討論過二層三層網路面所面臨的問題,但若依然採用傳統的實體安全設備,將會浮出其他安全問題,針對這種狀況,本文將詳細說明在跨中心架構內進行微分段東西向防護的功能。

使用NSX於跨中心方案內的另一個重要優點是傳統實體方案不容易達成的,那就是可以利用NSX的通用分散式防火牆(Universal Distributed Firewall)進行跨不同vCenter環境的東西向微分段集中防護。

請大家思考,如果要設計一個二層業務網路連通,虛機可以飛來飛去或是備援的跨中心方案,前面文章都著重在二層三層網路面的討論,但在安全方面,如果仍然採用傳統的實體安全設備,此時幾個問題絕對會浮出,以下就這些問題加以討論。

可能面臨的諸多問題

首先,防火牆等安全設備是具備連線狀態(Stateful)的,這代表業務進出的連線都必須要持續通過同一台實體設備,不能左去右回。此時,跨中心的架構設計會變成相當複雜,不然就是不優化。

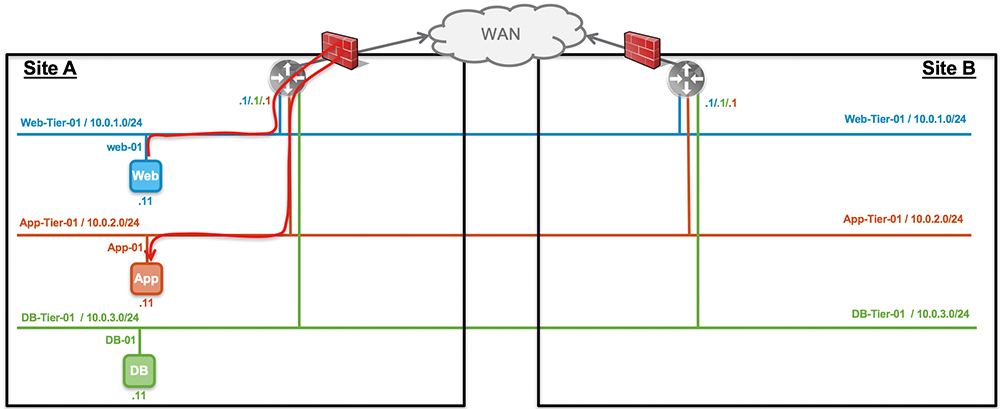

以圖1為例,原本Site A內的Web、AP、DB之間安全防護可以透過左邊的防火牆進行。

|

| ▲圖1 Site A內的Web、AP和DB之間安全防護可以透過左邊的防火牆進行。 |

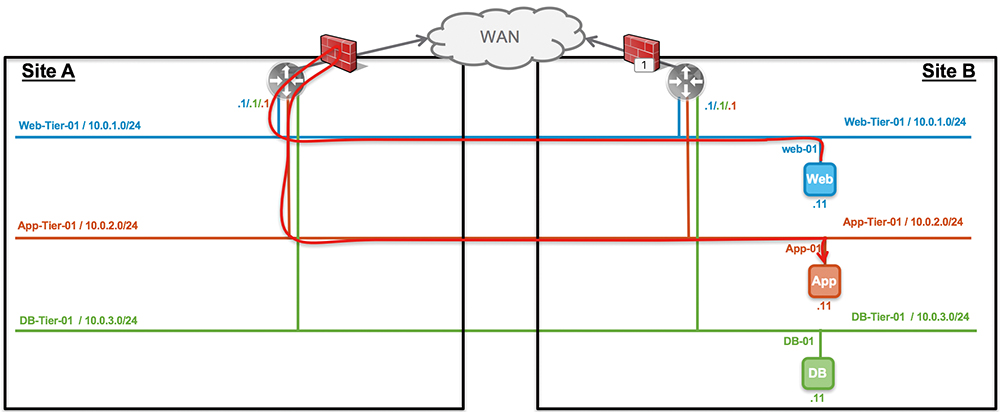

如果把整個業務遷移到右邊,而且整個業務連線要Online不要中斷,則此時架構內的唯一選擇,是讓業務間的連線繼續通過左邊的防火牆。

走右邊防火牆的話,將是一個全新的連線,業務間網路會中斷。也就是說,虛機飄移時,要不網路流不優化,如圖2所示,要不然業務會斷線,管理者僅能採用Offline遷移。

|

| ▲圖2 讓業務間的連線繼續過左邊的防火牆,若走右邊防火牆,將是一個全新的連線。 |

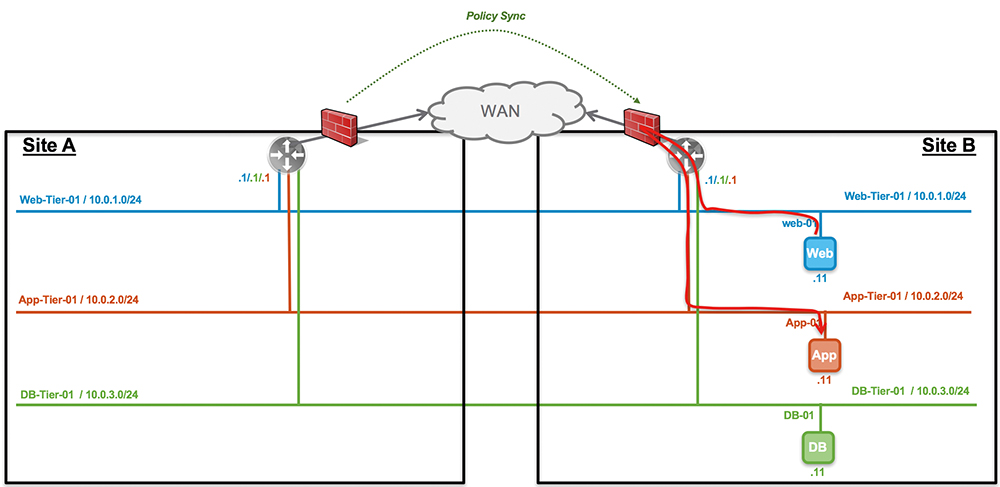

那就決定改用Offline的方式好了,譬如災備發生的時候,再來搭配SRM進行業務備援重啟。但也沒有這麼單純,因為如果業務可能在左邊跑,也可能到右邊跑,那兩邊的防火牆規則(Policy)是不是必須要一模一樣?此時,原本資安團隊管左邊的防火牆可能已經很累了,任何的業務異動時,還要考慮其他資料中心的防火牆政策也要同時更改,就像圖3這樣。

|

| ▲圖3 網路架構範例。 |

上面的示意圖很單純,實際多中心的實體安全設計會更複雜,但相信大家能夠理解這裡所要表達的意思。因此,如果已經熟悉了NSX的微分段技術,當可以在Cross-VC NSX架構內採用分散式防火牆的時候,管理者將能夠取得下列幾項的效益:

1. 跨中心的業務網路東西向(想要的話,也可以南北向)微分段防護。

2. 防火牆政策及連線表跟隨虛機飄移,虛機vMotion、HA、DRS等狀況不影響安全防護。管理者不必一直考慮「如果我的虛機飄到哪邊,網路流要怎麼導到安全設備上」這個問題。

3. 防火牆政策跨vCenter集中管理,多資料中心環境安全防護政策自行同步。

以上談到的好處,是不是直接對應到原本實體架構不容易做到的缺陷呢?在一個高度虛擬化的跨中心方案內,衷心推薦大家考慮導入這個機制來進行虛機間安全防護。

配置Universal Distributed FW Rule

要配置Universal Distributed FW Rule的方式很簡單,管理者只要先在防火牆介面內,建立一個到多個的Universal DFW Section。這些防火牆Section一定位於整個防火牆配置的最前面優先進行比對。