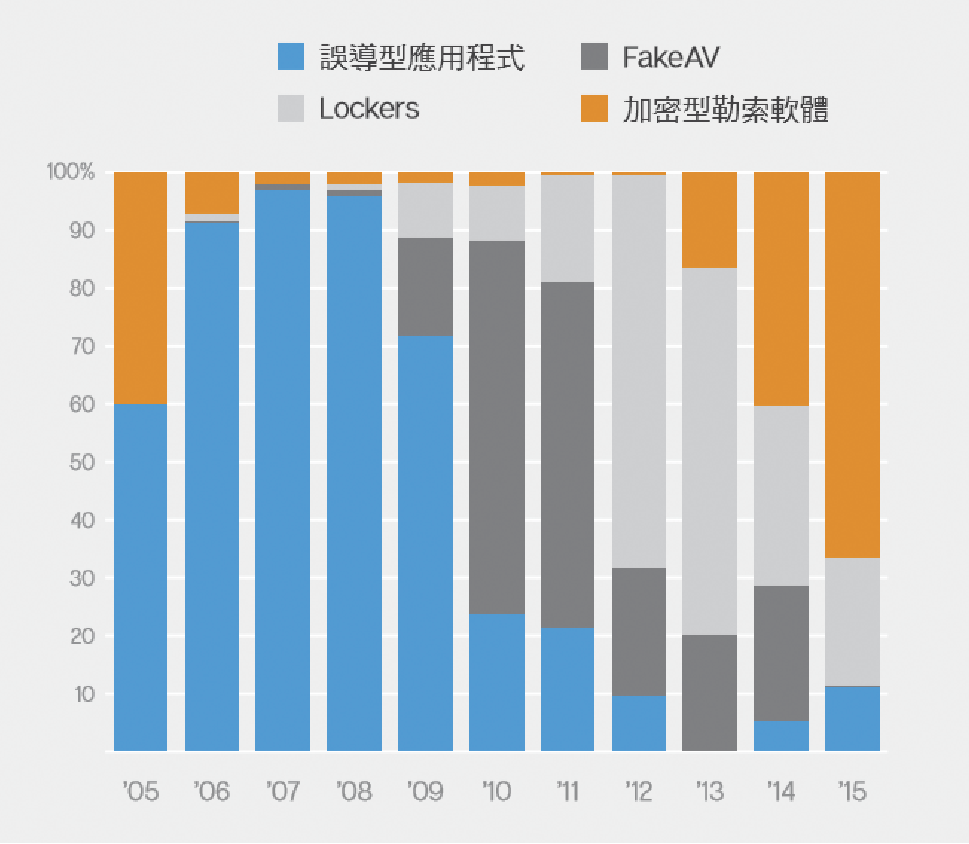

自從2013年在歐美國家開始出現CryptoLocker、CryptoWall等惡意軟體的檔案加密勒索手法,建立有效的非法獲利模式後,近年來持續不斷地擴展,根據賽門鐵克最新發布第21期網路安全威脅調查報告(Internet Security Threat Report,ISTR)統計,2015年全球加密勒索軟體攻擊較2014年增加35%,已躍升為主流威脅。

台灣賽門鐵克首席技術顧問張士龍指出,以防毒軟體廠商取得的最新惡意程式變種樣本數量來看,2009年每天大約會出現四千六百支的病毒定義檔;2015年最新的分析報告統計數據,則是每天有超過百萬支的惡意程式代碼出現,成長了180倍之多。主要的驅動因素,即在於犯罪組織開始藉此謀取非法利益。

近年來勒索軟體的變種病毒亦蔓延至本土中小企業,雖無法確實統計究竟有多少受害者,但Sophos技術經理詹鴻基觀察,過去IT部門面對電腦中毒的處理方式,大多是直接採以重新安裝作業系統,如此一來,可能根本未向端點安全等資安廠商們求助,因此受害的中小企業勢必比廠商統計的數據更多。

不過,經過勒索軟體肆虐後,詹鴻基亦發現,過去認為公司規模不大,不需要資安的思維已隨之轉變。畢竟遭受加密勒索病毒感染的電腦,即使重新安裝作業系統,也無法救回遭加密的檔案,除非支付贖金可能還有機會。但問題是,犯罪者也可能食髓知味,再次滲透入侵,因此中小企業開始意識到建立企業級端點安全防護措施的必要性,而非僅採用免費版或消費端軟體來抵禦。

「聯合防禦」可說是眾家端點防護平台供應商共同的發展方向,例如Symantec新發布的ATP(Advanced Threat Protection)解決方案;Sophos亦強調同步安全性(Security Heartbeat)架構,即是由端點防護與防火牆設備所組成;Intel Security則是基於ENS(McAfee Endpoint Security)搭配自建的威脅情報交換(Threat Intelligence Exchange,TIE)技術,皆是因應威脅型態改變所設計。

端點防護平台納入偵測Call-back機制

不論外部滲透入侵手法如何轉變,端點防護平台(Endpoint Protection Platform)始終是企業用戶端環境中必要的建置。Intel Security資深技術經理沈志明觀察,資安領域近年來隨著攻擊手法轉變推出的新技術,主要在於解決新型態的威脅,但若是僅著重於防範先進攻擊,卻忽視了傳統威脅的保護能力,仍可能因此被突破防線,畢竟犯罪者不斷地創新滲透手法,即是為了迴避現有的防禦體系。

如今四處橫行的勒索軟體,無法被端點防護機制及時發現,因此產生防護效果方面的質疑,詹鴻基認為,主要是因為勒索病毒的滲透行為並非防毒引擎偵測範圍。他進一步說明,犯罪者不論是透過惡意郵件、釣魚網站等途徑滲透入侵,若是直接在檔案中夾帶金鑰,讓使用者點選後立即執行加密,此類型行為大約有98%皆可被辨識。

|

| ▲根據賽門鐵克最新發布第21期網路安全威脅調查報告(ISTR)統計,誤導型應用程式(Misleading Application)、偽裝防毒軟體(Fake AV)、鎖定式勒索(Lockers)、加密型勒索軟體,近十年來威脅不斷。發展至今,加密型勒索軟體已成主流。 |

但犯罪者為了迴避防毒引擎等資安防禦措施的偵測,攻擊手法通常是在滲透進入端點後,再執行Call-back(回呼)連線至外部中繼站下載金鑰,其屬於正常的網路使用行為,即便是個人防火牆機制,得知的狀態也只是Port 80的合法連線,根本不會攔阻。而對防毒引擎而言,下載金鑰、執行加密皆屬於合法行為,自然也不會加以阻止,因此勒索軟體以合法行為掩蓋非法,除非具備偵測中繼站連線的機制才有機會及時發現。例如在Sophos System Protector新一代端點防護平台中,即增加惡意流量偵測(Malicious Traffic Detection),當惡意程式執行Call-back,會主動發現並執行阻擋。

兼顧已知與未知型攻擊偵測防禦

其實端點防護本身是以多層式架構建立安全措施,並非單純仰賴病毒定義檔比對機制,但張士龍觀察,遭受感染的用戶多數僅啟動病毒防護,顯見在端點防護方面只仰賴防毒並不夠,需從強化安全措施著手。

「面對勒索軟體事件,客戶當然不免擔心端點防護軟體究竟有沒有能力抵擋,但是我在客戶端觀察,安裝端點防護軟體還遭受感染者,最常見的狀況是防毒引擎未即時更新定義檔。在今年之前,只要啟動賽門鐵克全方位的防護機制,最起碼在台灣沒有遭受感染的案例。」

不過,張士龍亦不諱言,今年確實出現已啟動全方位防護功能,卻仍遭受首度問世勒索病毒感染的案例,但極為罕見。萬一現行的勒索軟體採用的是最新變種,其他防毒軟體也從未曾見過,甚至是針對性攻擊,即屬於未知型程式的範疇,因此張士龍認為,防線應進一步擴展,例如整合端點、閘道、郵件的Symantec ATP建立的聯合防禦,才能同時杜絕已知型與未知型攻擊。

遏制未知檔案執行緒 確認安全才放行

面對加密勒索軟體,沈志明觀察到,亦有客戶經由調整檔案執行權限來強化。基於Intel Security的ENS搭配TIE架構下,任何程式要執行之前,會先詢問TIE該程式的Hash值是否曾經出現,比對基礎除了TIE本身保存的情報資訊,亦會連線到雲端的GTI詢問。若結果是從未見過,即回覆ENS該程式為未知型,讓使用者有機會拒絕執行。

「通常是經過資安教育訓練的使用者,才會具備『勿任意開啟來路不明檔案』的觀念。但這兩年來我發現,使用者因為勒索軟體的出現,警覺心確實有提升,因此若通知使用者開啟的檔案為未知型,就等於有一次阻止執行的機會。」沈志明說。既然是未知,亦可進一步搭配ATD(Advanced Threat Defense)執行沙箱分析,確認是否為惡意程式。如此一來,不只是勒索軟體,各式各樣的進階威脅同樣適用。

只是以特徵碼為基礎的偵測機制,必須要有受害對象出現,並取得樣本之後更新Hash值,才得以辨識與清除。若遇到的是最新變種加密勒索軟體,一旦開始執行,檔案隨即快速地被加密,仍舊有一定程度的危害。對此,Intel Security在即將發布的ENS 10.2版本中,新設計DAC(Dynamic Application Containment)機制,若經過分析比對發現是從未出現過的檔案,第一時間會以控管政策條件遏制,待運作過後確認無惡意行為,才可正常執行,以確保不致造成真正的危害。