企業在IT日常維運工作中,勢必曾處理過用戶端電腦遭受病毒感染的問題,即使可運用防毒軟體來清除後門程式,但若要採取較嚴謹的作法,通常會直接重新安裝作業系統,以確保終端環境安全無慮。

只是近年來隨著惡意程式研發技術與自動化工具的精進,開始被犯罪組織利用來竊取數位資料,藉此謀得非法利益,因此滲透入侵的活動已轉趨低調隱匿,極力避免被防禦機制偵測發現,導致整起攻擊活動失敗收場。此類滲透型程式的威脅,較以往中毒事件更棘手難解。

就FireEye於2014年發布企業端經實際測試後的調查統計數據來看,FireEye台灣暨香港技術經理林秉忠指出,握有最多數位資料的金融業,在全球213家實測組織中,97%發現惡意程式感染狀況,其中的31%則是幕後有人為全程操控的進階持續性滲透攻擊(APT)活動,比例相當地高,而台灣企業的受駭狀況其實不亞於國際情勢,只是在未被要求必須公開資訊的情況下,從新聞事件無法察覺端倪。

中芯數據資深資安顧問吳耿宏以實際協助客戶處理資安事件的經驗亦指出,通常企業或組織很少主動發現被滲透入侵,往往是資料外洩後進行鑑識才驚覺事態嚴重。從近年來國際間陸續揭露的資料外洩事件不難發現,犯罪組織在滲透入侵成功後,會潛伏相當長的時間。即便企業或組織在資料被竊取後願意投資費用請外部廠商協助清除惡意程式,或是在用戶端電腦數量不多之下,乾脆全數予以重新安裝作業系統,雖然有助於清除惡意程式,實際上,卻無法防制循著同樣模式的再次攻擊行為。因為在長時間潛伏下,根本無法保存足夠的追蹤資料描繪出最初滲透進入的途徑,相對難以針對現行架構進行改善,可說是企業或組織單位目前資安方面最大的難題。

清除惡意程式 已難因應新型態威脅

當前以迂迴手段發起的駭客攻擊活動,實務上無法再以過去的資安思維來防治。為了協助因應難纏的新形態攻擊威脅,資安相關解決方案廠商紛紛從不同角度提出相關防禦措施,甚至發展出運用沙箱(Sandbox)技術動態模擬分析,以便及早偵測出未知型滲透程式。

|

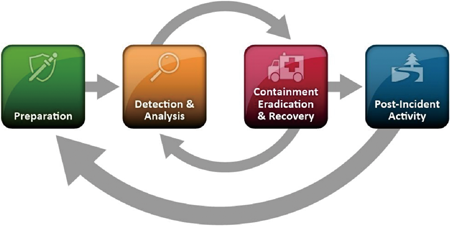

| ▲美國國家標準技術研究所(NIST)為資安事件回應生命週期(Incident Response Life Cycle)提出四個階段的循環,包含:事前準備、偵測與分析、封鎖移除與復原、事件過後的處置。(資料來源:nvlpubs.nist.gov/nistpubs/SpecialPublications/NIST.SP.800-61r2.pdf) |

但林秉忠發現,多數企業會將駭客攻擊與惡意程式視為同一件事,這其實大錯特錯。兩者不同之處在於,惡意程式只是扮演滲透入侵的灘頭堡而已,建立據點之後即可進行水平式移動,通常九成以上後續行動不再需要惡意程式,而是採用網管工具,例如透過「net use」指令登入掛載硬碟,或是藉由已取得的網域管理者權限,在內部網路系統之間任意遊走,諸如此類的滲透活動完全不需要惡意程式或工具輔助。若沿用以往處理模式,移除惡意程式或重新安裝作業系統,駭客發現事跡敗露後,可能還會再投入更多無法被偵測的新變種程式。尤其是人為操控的APT攻擊活動,勢必會運用不同手段設法滲透進入內部網路,直到成功取得有價資產,獲取利益才肯罷休。

就資安風險控管的角度,必須先假設「一定會遭受駭客攻擊」,並且擬定因應的作為。但畢竟資安領域知識門檻相當高,多數企業或組織大多只能仰賴外部專家提供協助,因而資安事件回應(Incident Response,IR)的相關服務也順勢而生,由熟悉駭客思維的專業人力,運用現代化工具,以鑑識的角度進行調查與分析,並提出回復與改善措施,才得以免於再次受駭。

預算限制與認知不足 削弱事件回應品質

面對攻擊型態的轉變,林秉忠強調,現代企業IT的資安規劃,首要必須著重於維持IT的營運不中斷,至少需維持最低程度的運作,否則企業日常營運在高度仰賴IT之下,恐將因此停擺;其次是事件回應能力,也就是得以掌握「駭客最初滲透的管道、潛伏時間、內部擴散範圍」此三個關鍵問題;最後則須具備復原力,在災難發生後盡快恢復正常運作。

只是現階段企業的資安觀念以及廠商提供IR服務的作法,仍偏重在單一主機的調查。林秉忠觀察,主要是因為在經費不足下,能夠做的事情有限,才使得IR的作法淪於針對特定電腦,用工具包進行調查分析,且往往需要一個星期以上的時間,才能夠釐清惡意程式或攻擊行為的足跡。如此的資安生態,也導致台灣資安人力所累積的經驗,大多是處理單一電腦的事件,萬一遇到大範圍的擴散狀況,是否有能力處理還是個問題。

有時並非技術能力不足,而是客戶端環境根本未建立蒐集Log機制。吳耿宏即觀察到,由於過去欠缺資安認知,在設置應用伺服器時未考慮Log機制的啟用與保存問題,因此在資安事件發生當下,技術人員到現場只能先開啟Log功能,根本無從執行分析與回應。

自動化工具輔助 提高事件回應處理效率

基於IR服務的提供方式,勢必要由資安領域專家在端點執行鑑識,才有能力回答前述提及:駭客最初滲透的管道、潛伏時間、內部擴散範圍的三大關鍵問題,並據此執行復原與改善措施,對企業資安防護才有實質上的意義。

「提及鑑識,多數人會認為是為了準備進行官司訴訟保留證據,需要相當嚴謹流程,相較之下,IR服務的鑑識,則較偏向診斷與分析,目的在於找到根本原因(Root Cause)。畢竟APT攻擊活動的幕後組織往往根本無從追查,也就無從提告,但同樣需要經由鑑識流程進行診斷。」林秉忠說。

為了提高事件處理的效率,IR服務通常會在端點佈建EDR(Endpoint Detection and Response)工具,例如FireEye HX端點安全與MIR(Mandiant Intelligent Response),以及中芯數據代理的CounterTack等,皆歸屬於EDR領域。藉此蒐集Log資料至統一分析平台,在資安事件發生時,可依照入侵指標(Indicators of Compromise,IOC)大規模進行偵查,找出環境中出現相同問題的電腦,之後再進行深入的鑑識。

「IR服務的概念除了監看各個端點活動,即時分析亦是不可或缺的能力。」吳耿宏強調。將資安專家的基本動作轉變為自動化工具後,以前處理一台電腦需耗費一個星期時間,工具協助下則可能縮短為半小時。在最後產出分析報告中,將明確指出滲透位置、中繼站連線狀態等,包含執行復原的方式。